반응형

- 백도어는 해당 장비의 전체 권한을 줄 수 있는 파일이다.

- 백도어는 안티 바이러스 프로그램으로 잡을 수 있다.

- Veil은 백신프로그램으로도 탐지되지 않는 백도어 생성 도구다.

GitHub - Veil-Framework/Veil-Evasion: Veil Evasion is no longer supported, use Veil 3.0!

Veil Evasion is no longer supported, use Veil 3.0! - GitHub - Veil-Framework/Veil-Evasion: Veil Evasion is no longer supported, use Veil 3.0!

github.com

[백도어 생성 도구 Veil 설치]

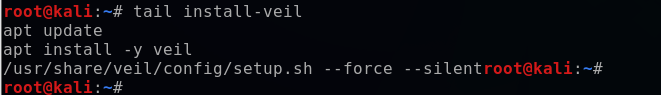

1. Veil 설치

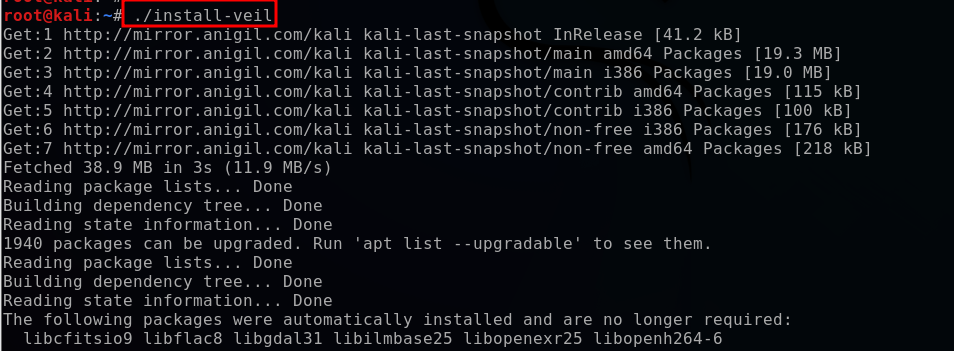

- 아래와 같이 저장하고 실행하여 설치를 완료한다.

- 시간이 꽤 소요된다.

- 설치 중간에 선택하는 지점이 있는데 기본값 N을 눌러 진행하면 된다.

2. Veil 살펴보기

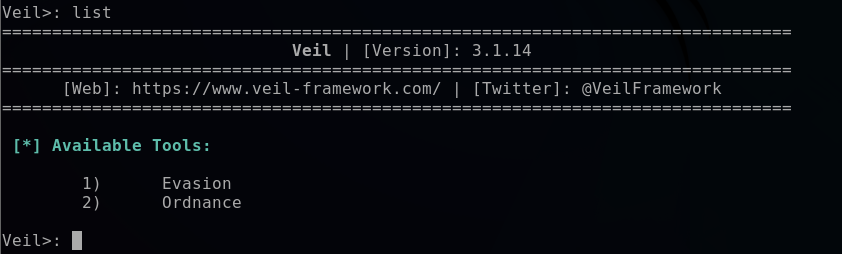

- 설치가 완료되면, veil를 입력하여 실행한다.

- [list] = 사용가능한 도구 리스트

Evasion 백도어 생성 도구

Ordnance 페이로드 생성 보조 도구 / 페이로드는 백도어 코드의 일부

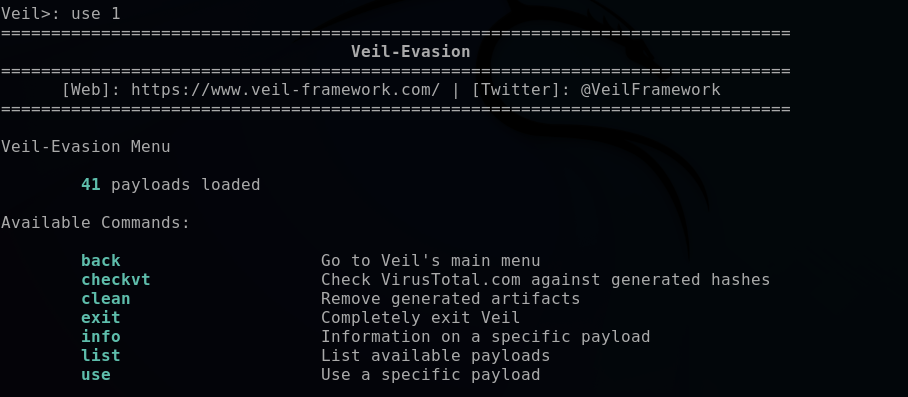

- [use] = 특정 도구 사용

- user를 눌러서 Evasion을 선택한다.

| Evasion | |

| 항목 | 설명 |

| back | 돌아가기 |

| checkvt | 백신 프로그램을 잘 우회할 수 있는지 생성된 백도어를 검사한다. |

| clean | 생성된 Artifacts를 제거하기 |

| exit | Veil을 완전히 나가기 |

| info | 특정 페이로드 정보 살펴보기 |

| list | 이용 가능한 페이로드 리스트 출력하기 |

| use | 특정 페이로드 사용 |

- list 를 보면 이용 가능한 페이로드가 출력되는데 관련 내용은 다음과 같다.

list

1 2 3

[프로그래밍 언어] / [페이로드 타입] / [메소드]

ex) go/meterpreter/rev_https.py

프로그래밍 언어 : 목표 대상이 이해하는 특정 프로그래밍 언어

페이로드 타입 : 목표 대상에서 실행하는 코드 타입

meterpreter - 메모리에서 실행되어 시스템 프로세스로 옮길 수 있음

백도어가 explorer 같은 일반 프로세스로 실행되어 모든 권한 부여 가능

모든 일은 메모리에서 일어나기 때문에 더더욱 찾기 힘든 백도어/ 흔적이 없음

메소드 : 연결 방식에 사용

반응형

'IT > ㄴ Gaining Access' 카테고리의 다른 글

| [Linux] Veil으로 백도어 생성하기 [Client-Side Attack / 백도어] (0) | 2023.07.11 |

|---|---|

| [Linux] 취약점 관리 프레임워크 Nexpose 설치 및 훑어보기 (0) | 2023.07.10 |

| [Linux] Server-Side Attack으로 권한 취득하기 #2 (코드 실행 취약점 공격 / 원격 접속) (0) | 2023.07.08 |

| [Linux] Server-Side Attack으로 권한 취득하기 #1 (백도어 취약점 공격 / 원격 접속) (0) | 2023.07.07 |

| [Linux] Server-Side Attack의 시작 (정보 수집 / 취약점 검색) (0) | 2023.07.07 |