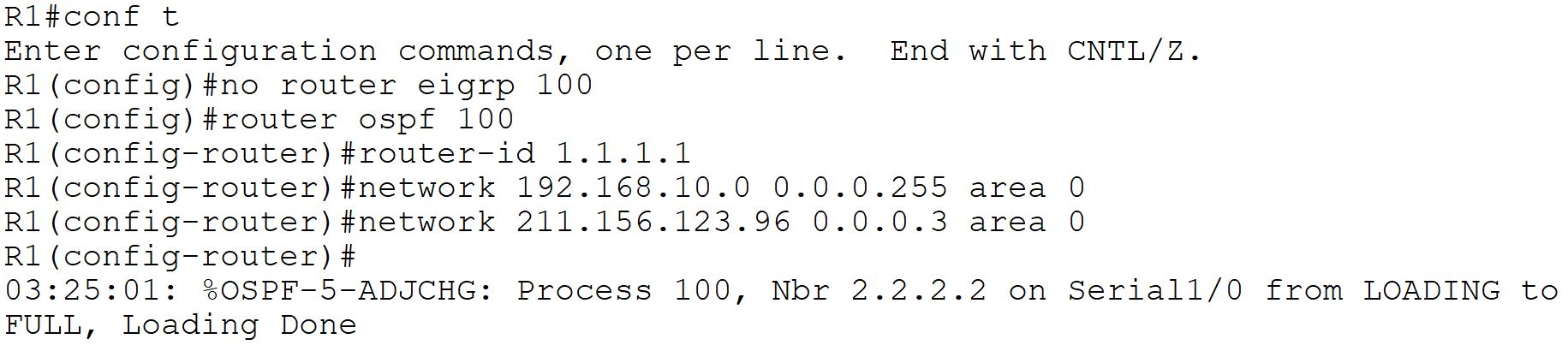

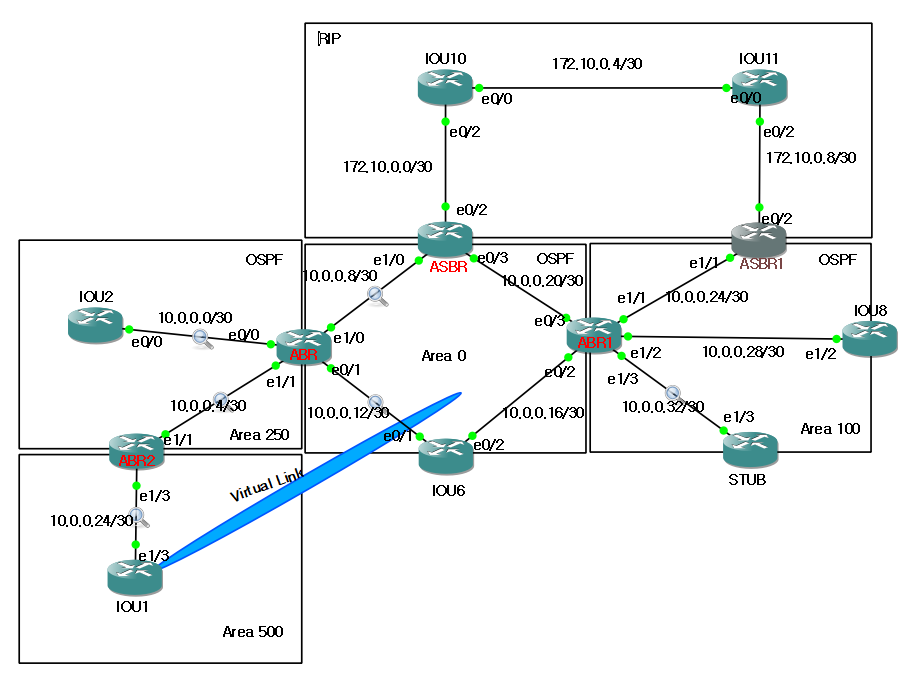

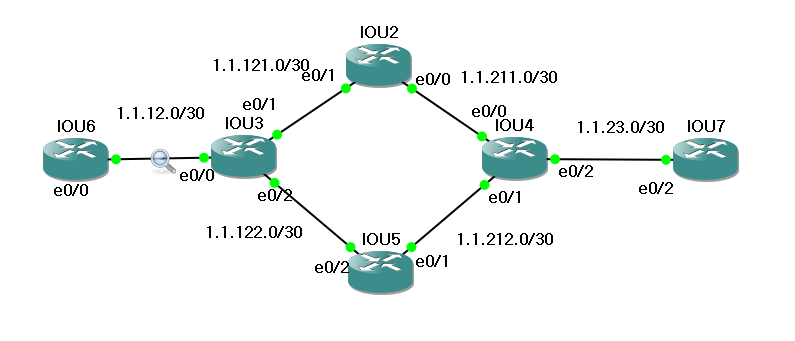

2020년 국비지원 교육 내용 정리 1. OSPF (Open Shortest Path First)-Open : 표준 개방형 Protocol (모든 Vender사의 Router가 지원하는 Routing Protocol)-Shortest Path First : SPF알고리즘을 사용하여 Loop가없는 경로를 보장 [Dijikstra 알고리즘] - Link-State 알고리즘1. 인접성(Adjacency)이 맺어진 Router 상호간 라우팅 업데이트를 실시2. 변경사항이 없으면 업데이트를 실시하지 않는다.3. Link변화시 변화된 부분에 대해서 부분적인 업데이트를 실시4. 각 Router는 연결된 모든 네트워크 정보를 Database Table을 사용하여 파악한다. -..