- Rapid7에서 만든 취약점 관리 프로그램이다.

- Rapid7은 Metasploit를 만든 곳이기도 하다.

- Nexpose의 주요 기능은 다음과 같다.

- 열려있는 포트 및 운영중인 서비스 발견

- 취약점 익스플로잇 발견 및 입증

- 리포트 생성 스캔 자동화(스케쥴링)

- 대기업이나 회사에서 주로 사용하기 때문에 회사 메일이 필요하다.

Nexpose Free Trial Request

Try Rapid7's on-premises network vulnerability scanner, Nexpose.

www.rapid7.com

[취약점 관리 프레임워크 Nexpose 설치 및 훑어보기]

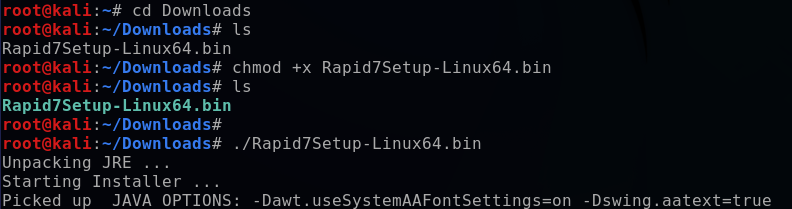

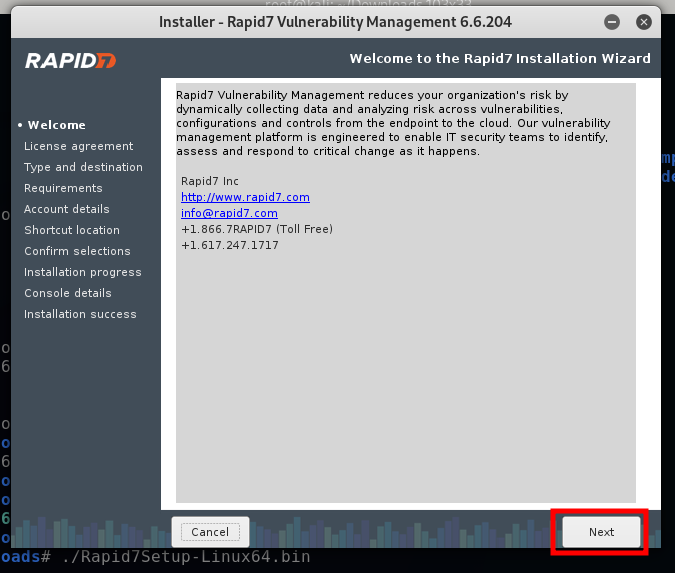

1. 설치하기

- 위에서 받은 설치 파일을 적당한 곳에 받아서 실행한다.

- 사진을 보고 진행하면 된다.

- 주의사항으로는 RAM이 최소 8기가 이상 필요하다.

- 설치가 엄청 느리고 버벅여서 살펴보니 RAM이 모자라도 한참 모자라서 가상메모리를 추가하여 간신히 설치했다.

[Window] 윈도우 11 가상 메모리 설정하기 [메모리 부족 / VMware]

[Window] 윈도우 11 가상 메모리 설정하기 [메모리 부족 / VMware]

- VMware로 가상머신을 돌리면서 공부 중이었다. - Kail에서 nexpose를 설치해야 했다. - 윈도우 11 PC는 12GB 였는데, 화면도 깜빡거리면서 메모리 부족 현상을 보였다. - Kail 머신에 8GB를 부여했는데도

a-gyuuuu.tistory.com

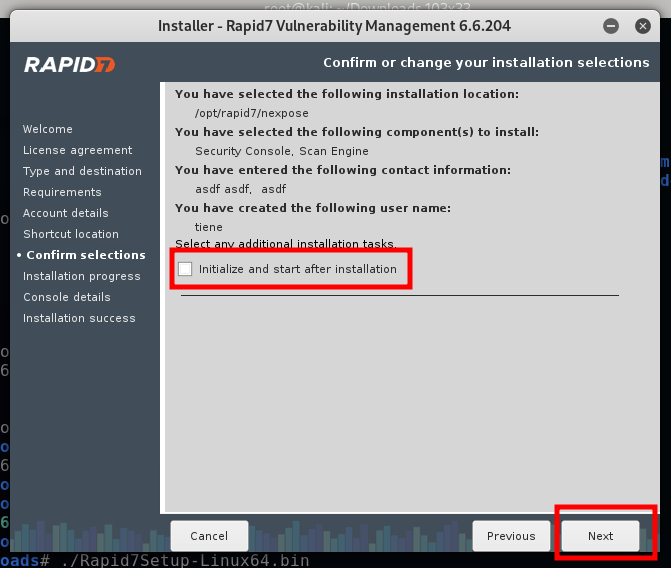

- User name은 설치 완료 후 접속 계정이기 때문에 기억해두어야한다.

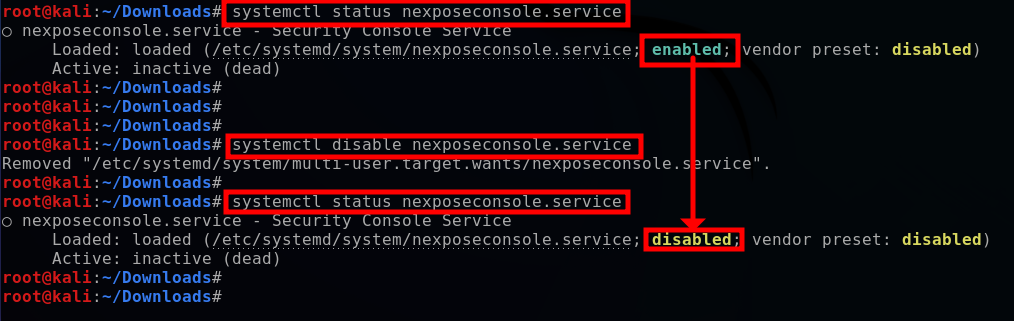

- 방대한 양의 프레임워크 파일로 인하여 수동 시작을 권장한다.

- 자동 실행 체크 해제

-자동 재부팅된다고 한다. 이를 막아두는 것이 좋다.

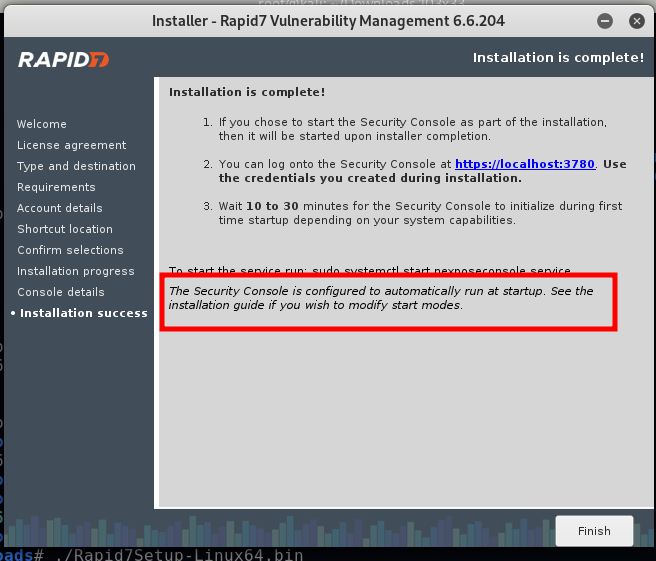

- 부팅 후 자동 시작을 해제한다.

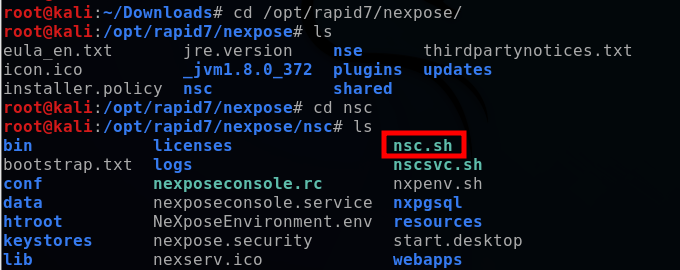

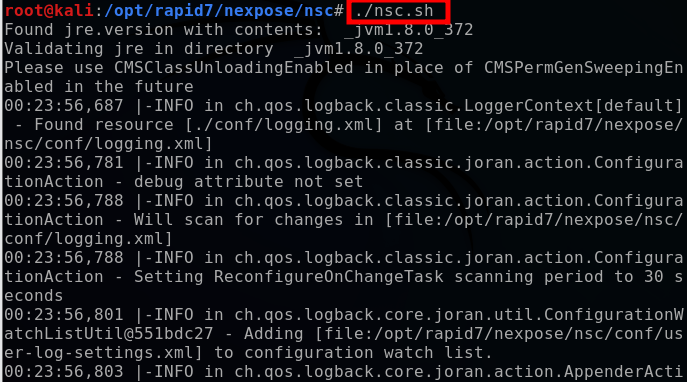

- Nexpose 의 실행 스크립트

- 스크립트 실행 22분 시작

- 최대 40분까지 소요 가능하다.

2. 접속하기

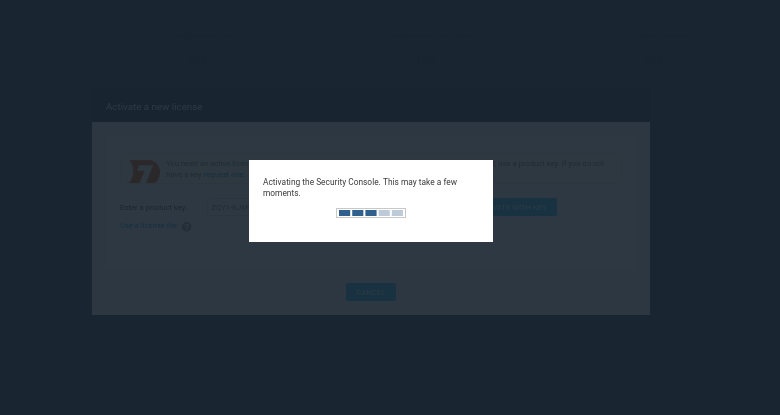

- 127.0.0.1:3780으로 접속하여 아래와 같이 진행한다.

- 위에서 설치할 때 넣었던 Username과 Password를 넣고 접속한다.

- 그리고 라이센스를 넣으라고 한다.

- 기재했던 이메일 함에 가면 라이센스가 있다.

3. 훑어보기

- 가상 머신을 하나 추가해보려고 한다.

- site를 눌러 타겟 지정 절차를 진행한다.

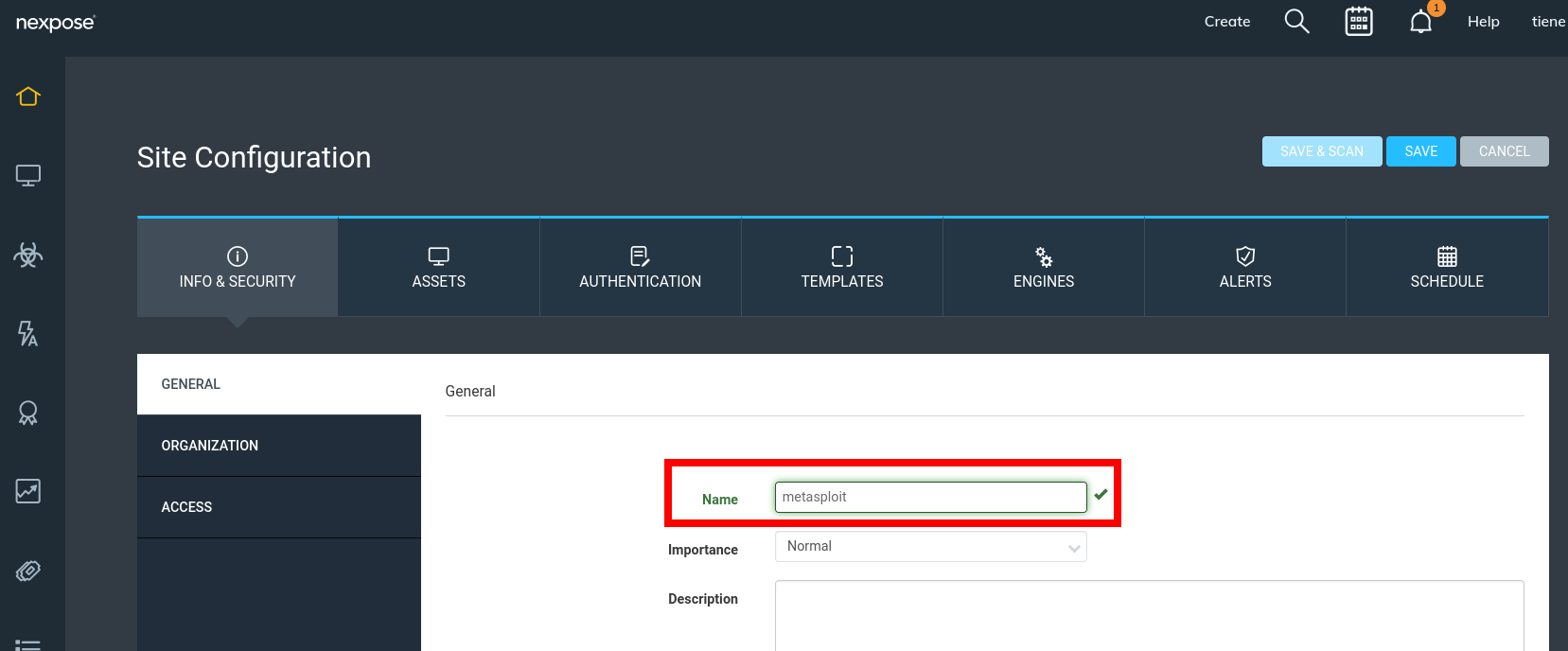

- 이름을 넣는다.

- 타겟의 IP와 적당한 그룹 이름을 넣는다.

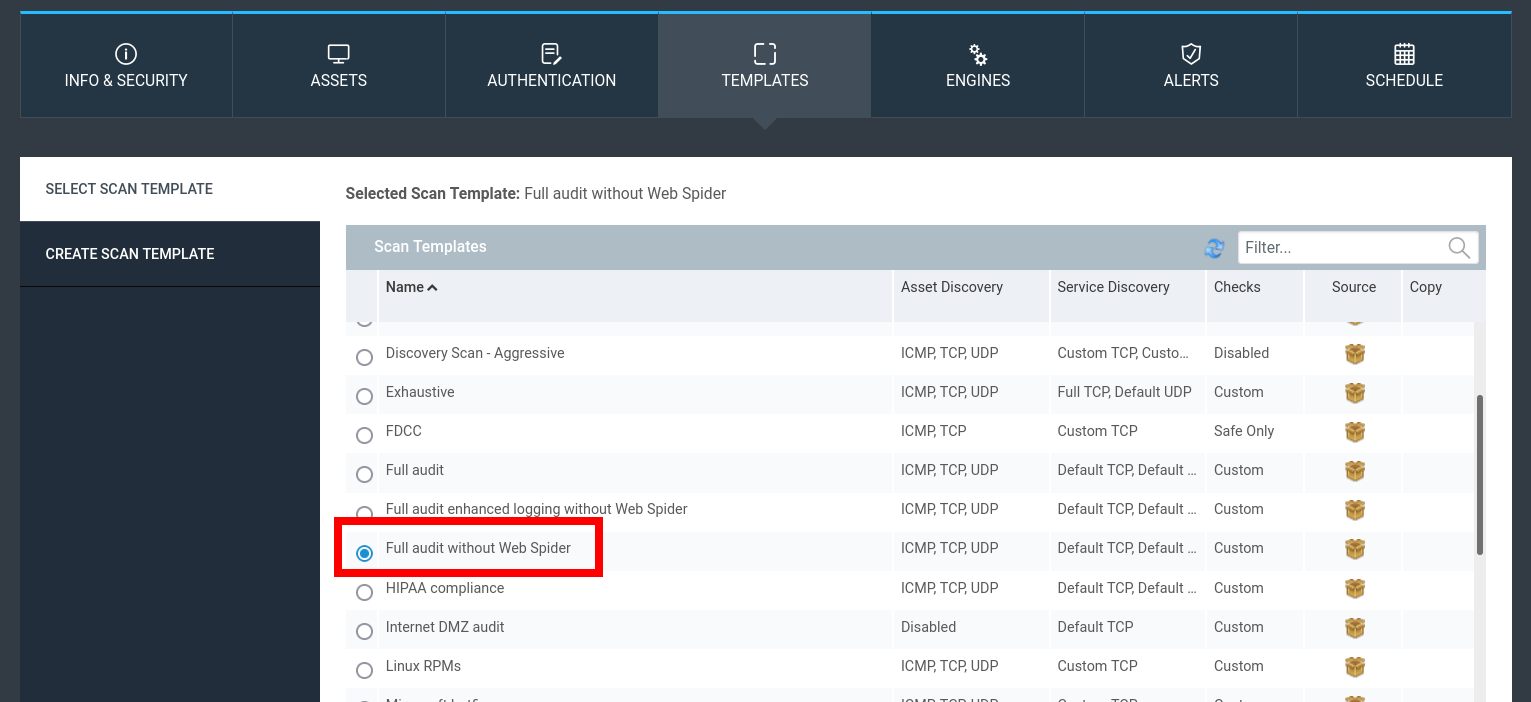

- 타겟에 대하여 실행할 스캔 템플릿이 많이 있다.

- 이 중 기본 값으로 실행한다.

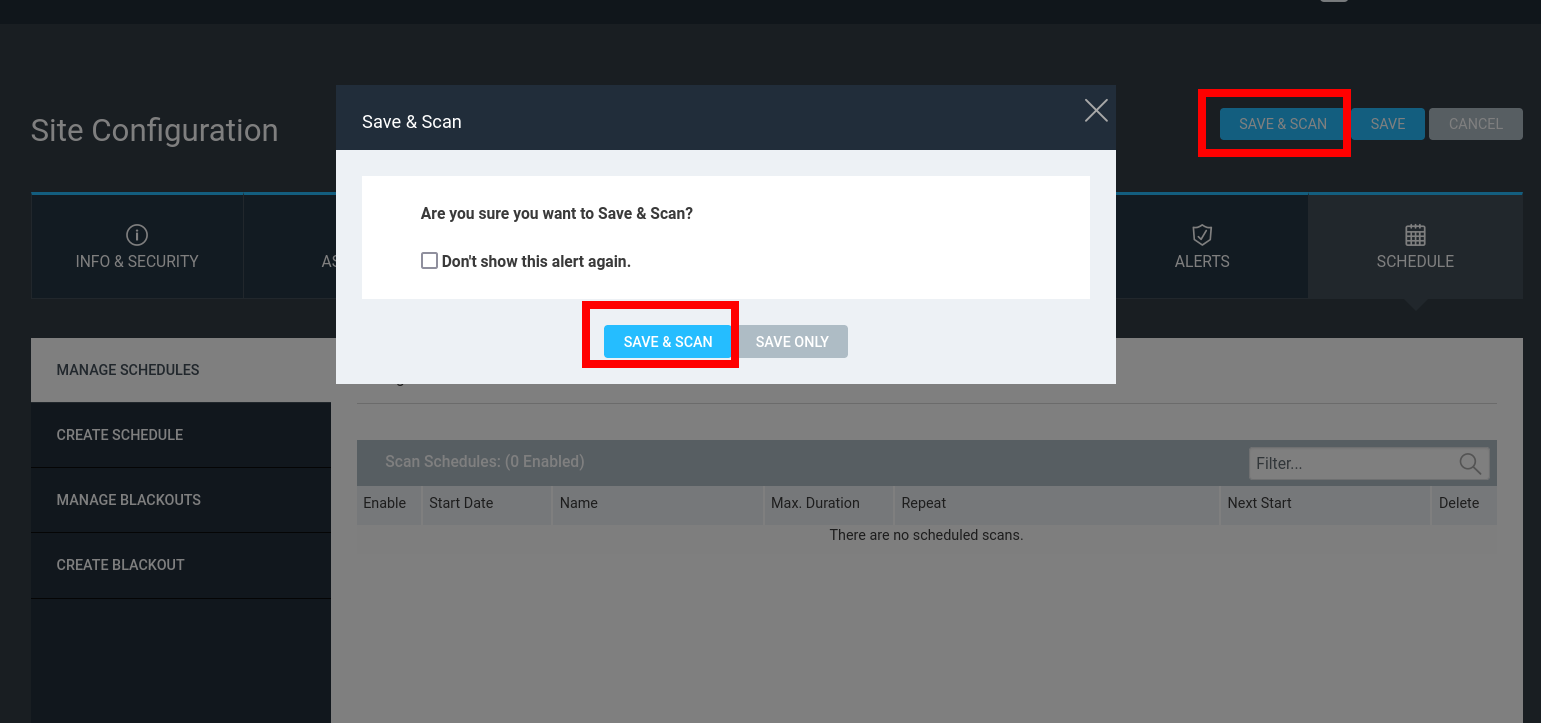

- 저장하고 스캔을 실행한다.

- 거의 10분 이상 걸렸다.

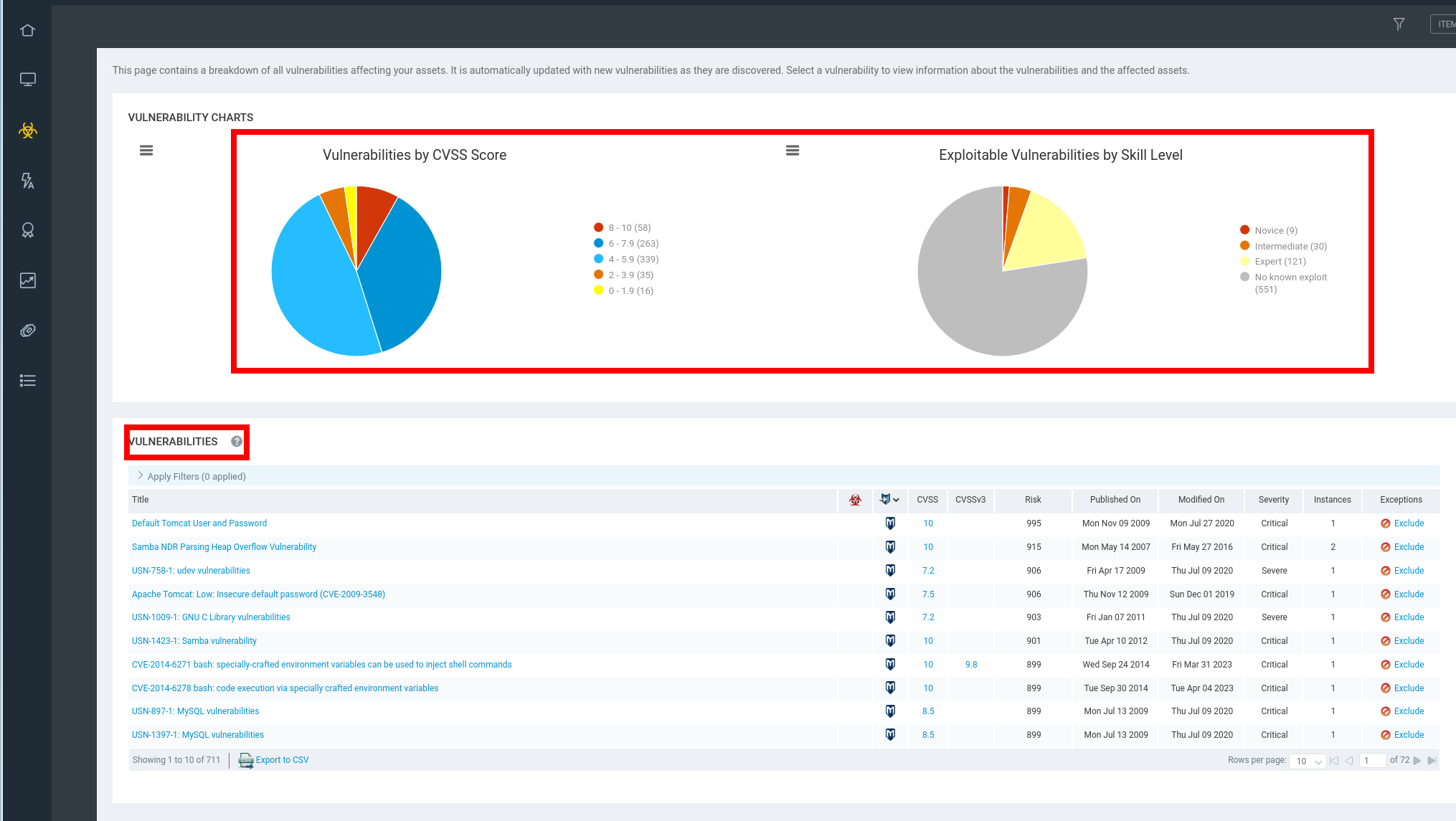

- 완료가 되면 아래와 같이 스캔 결과를 보여준다.

- 타겟에 대한 취약점 분석과 해당 취약점 관련 정보를 상세하게 보여준다.

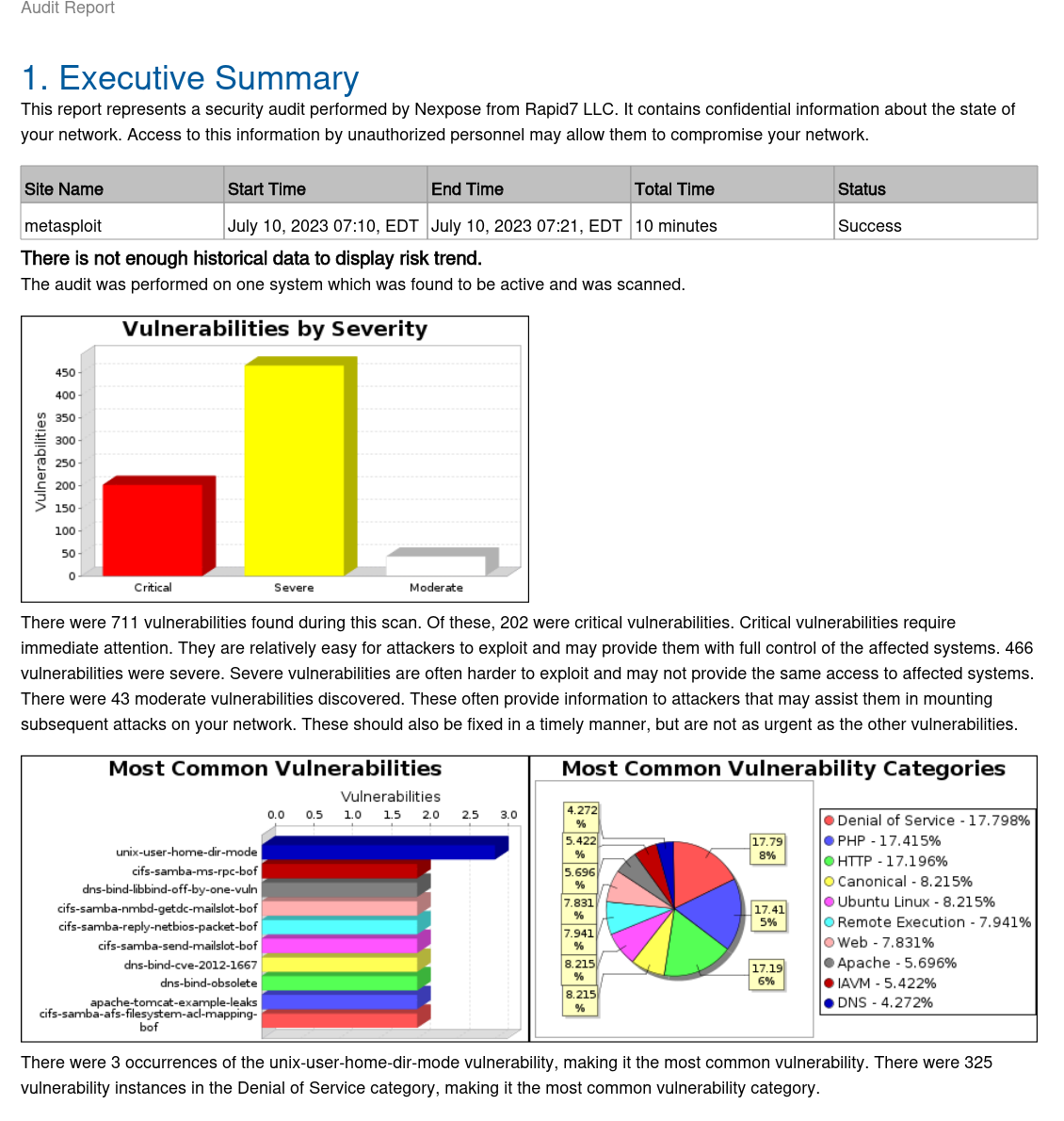

4. 리포트 생성

- 스캔 결과를 토대로 리포트까지 생성가능하다.

'IT > ㄴ Gaining Access' 카테고리의 다른 글

| [Linux] Veil으로 백도어 생성하기 [Client-Side Attack / 백도어] (0) | 2023.07.11 |

|---|---|

| [Linux] 백도어 생성 도구 Veil 설치 [Client-Side Attack] (0) | 2023.07.11 |

| [Linux] Server-Side Attack으로 권한 취득하기 #2 (코드 실행 취약점 공격 / 원격 접속) (0) | 2023.07.08 |

| [Linux] Server-Side Attack으로 권한 취득하기 #1 (백도어 취약점 공격 / 원격 접속) (0) | 2023.07.07 |

| [Linux] Server-Side Attack의 시작 (정보 수집 / 취약점 검색) (0) | 2023.07.07 |