VRF (Virtual Routing and Forwarding)

- 하나의 Router에 독립적인 가상의 Routing table을 생성하여 네트워크 가상화를 제공하는 기능

- 각각의 Router에서 네트워크 충돌이 발생하지 않고 네트워크 보안이 향상되어 암호화 및 인증절차가 필요하지 않다.

-네트워크 경로가 가상의 네트워크로 분할되기때문에 별도의 VPN 서비스가 가능하다.

(ISP에서는 이 VRF를 사용하여 각 고객사 별로 VPN 기능을 제공한다.)

- VRF는 일반적으로 MPLS VPN을 구성시 사용하지만 MPLS를 사용하지 않고 VRF만 독립적으로 운영할수 있다.

- MPLS없이 VRF만 사용하여 통신하는 환경을 VRF-Lite라고 한다.

- VRF는 각 고객 (VPN)별 Routing Table, CEF Table 및 PE Router에 관련된 Routing Protocol의 집합을 의미하며 PE Router는 연결된 하나의 고객사에 대해서 하나의 VRF를 갖는다. 즉, PE Router는 MPLS망 내부의 Routing을 위한 Routing Table과 PE Router에 연결된 각 고객의 Packet을 Routing하기위한 VRF Table을 갖고있다.

-기존에는 하나의 Router에 하나의 Routing table을 생성하여 참조하지만 VRF를 사용하면 회사의 개별 Routing table을 생성하여 통신할 수 있다. 따라서, 기존의 Routing table과 VRF Routing table은 연동되지 않는다.

[구성도]

목차

0. 기본 구성 확인

1. Lab#1

2. 재구성하기

3. Lab#2

0. 기본 구성 확인

0.1) Routing Table 구조 도식화

- VRF Routing Table을 구성하기 전, Router의 기본 Routing Table은 다음과 같다. show ip route를 입력해서 나오는 Routing Table이 VRF Default Routing Table이라고 생각하면 된다. 그래서, Routing과 Interface만 설정해도 바로 통신이 가능한 것이다.

- 기본적으로 Interface에 IP를 설정하고, Default Routing을 입력하여, 통신이 되는지 간단하게 확인했다. 무리 없이 설정할 수 있는 영역이다. ISP에서 사설대역으로의 Static Routing을 지정하여 정상적으로 통신이 되었다. 이제는 ISP에서 VRF Routing Table을 구성해보자.

1. Lab#1

1.1) Router 별 VRF Routing Table

- ISP에 VRF Routing Table을 두 개 추가할 것이다. 각 Router 별의 이름을 기준으로 VRF SK-A 와 VRF SK-B를 생성한다.

- 그리고, 각각 Default Routing와 Static Routing을 지정하여 통신을 시도해본다.

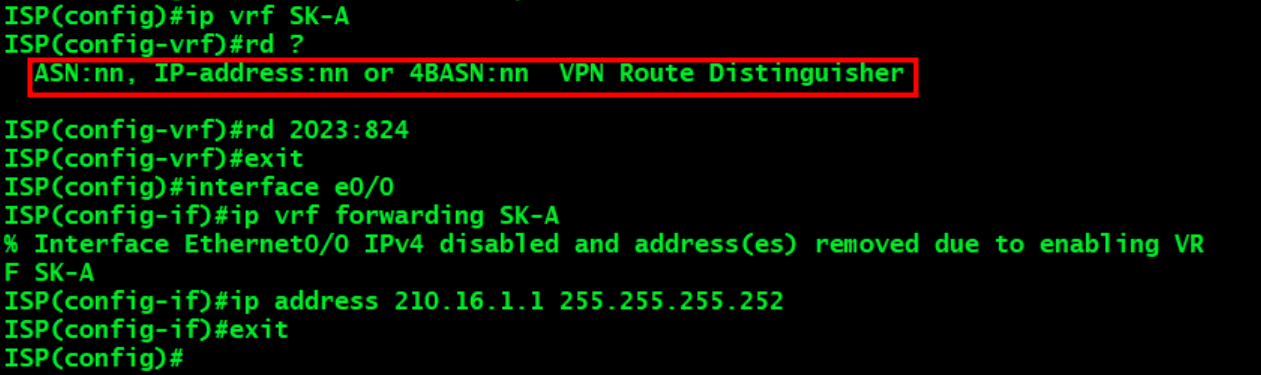

1.2) SK-A VRF Configuration

ISP(config)#ip vrf SK-A

ISP(config-vrf)#rd ?

ASN:nn, IP-address:nn or 4BASN:nn VPN Route Distinguisher

ISP(config-vrf)#rd 2023:824

ISP(config-vrf)#exit

ISP(config)#interface e0/0

ISP(config-if)#ip vrf forwarding SK-A

% Interface Ethernet0/0 IPv4 disabled and address(es) removed due to enabling VRF SK-A

ISP(config-if)#ip address 210.16.1.1 255.255.255.252

ISP(config-if)#exit

Cisco IOS에서 VRF(Virtual Routing and Forwarding) 인스턴스를 구성할 때 VPN Route Distinguisher(RD)를 지정하기 위한 구문 옵션을 참조하는 것 같습니다. VPN RD는 MPLS 및 BGP 환경에서 VRF 내의 접두사를 고유하게 식별하는 데 사용되므로 중복되는 IP 주소가 있어도 해당 접두사가 구별되도록 보장합니다. #참고 : ChatGPT

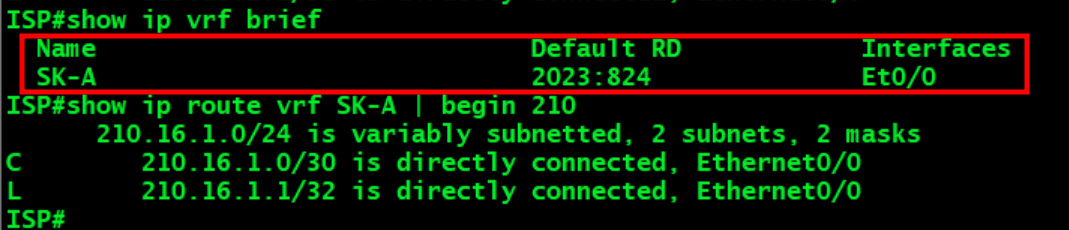

- 다음과 같이 SK-A라는 VRF Routing Table이 생성되었으며, 해당 Table에 Interface를 등록하였다.

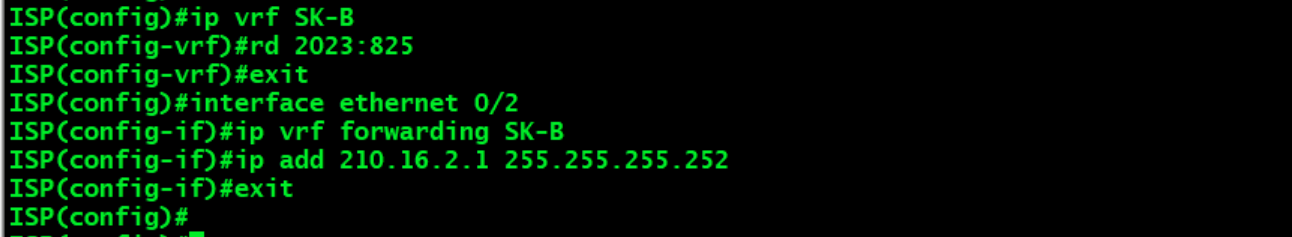

1.3) SK-B VRF Configuration

ISP(config)#ip vrf SK-B

ISP(config-vrf)#rd 2023:825

ISP(config-vrf)#exit

ISP(config)#interface e0/2

ISP(config-if)#ip vrf forwarding SK-B

% Interface Ethernet0/2 IPv4 disabled and address(es) removed due to enabling VRF SK-B

ISP(config-if)#ip add 210.16.2.1 255.255.255.252

ISP(config-if)#exit

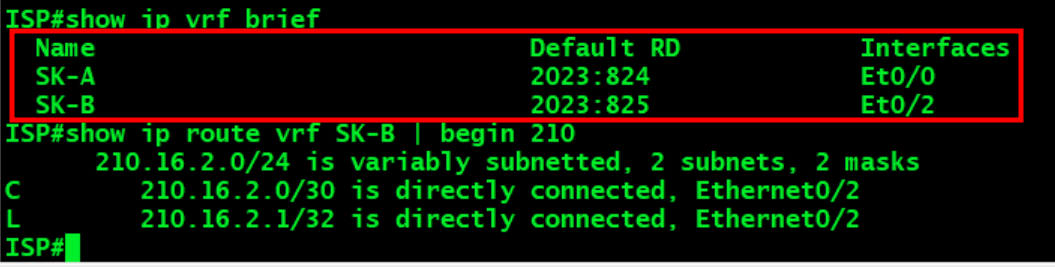

- 마찬가지로 SK-B까지 Configuration을 완료하였다.

- 여기까지만 하면 사설대역으로의 통신이 불가하다. Static Routing 이 VRF Routing Table에 없기 때문이다.

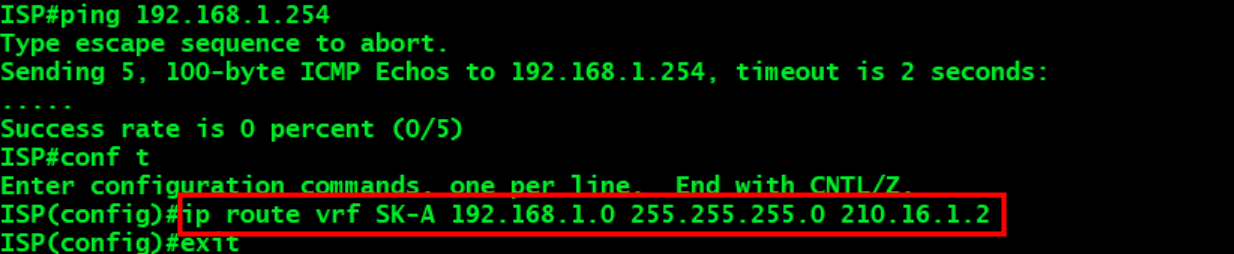

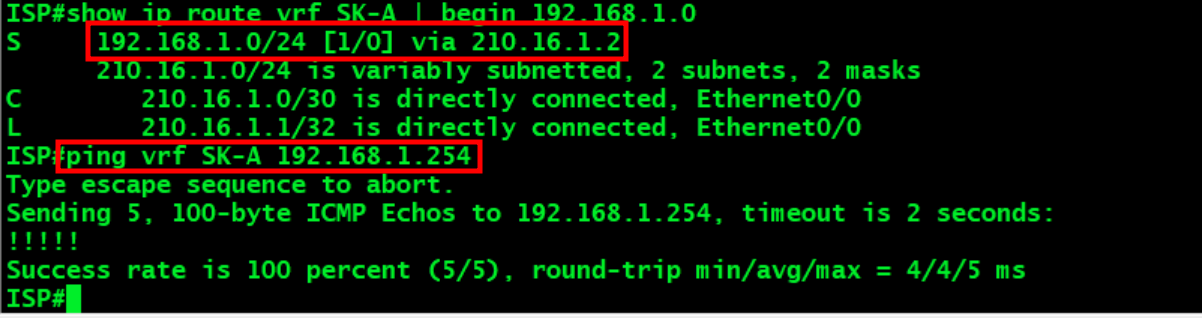

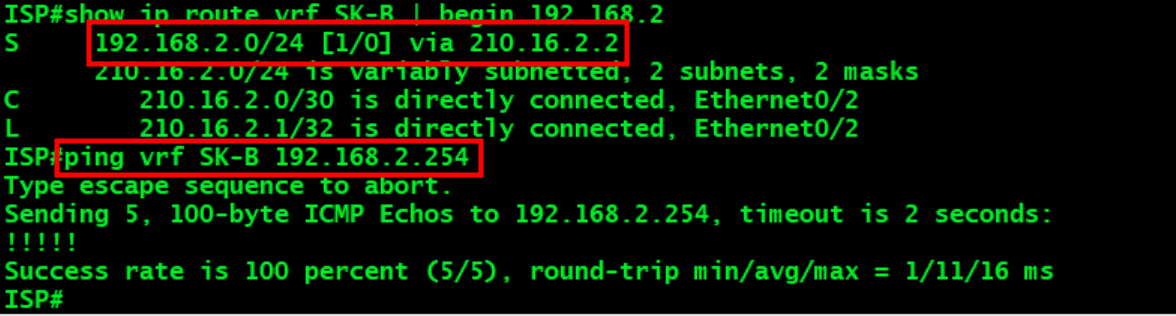

- 이제는 ISP에서 SK-A와 SK-B의 사설대역으로의 통신을 위해 Static Routing을 추가한다.

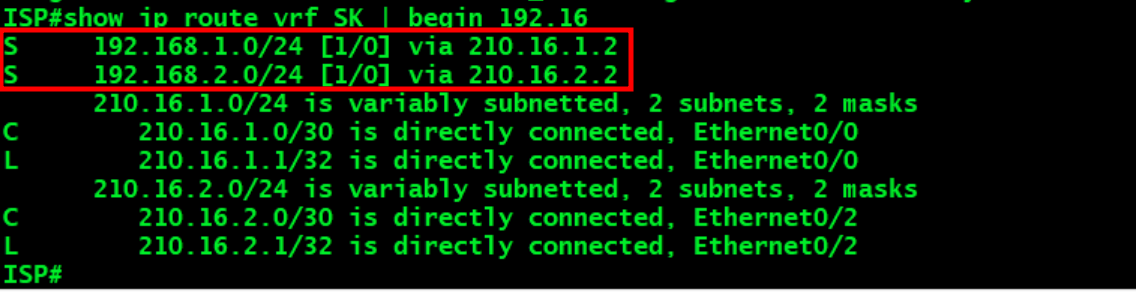

ISP(config)#ip route vrf SK-A 192.168.1.0 255.255.255.0 210.16.1.2

ISP(config)#ip route vrf SK-B 192.168.2.0 255.255.255.0 210.16.2.2

- 추가 후, ISP에서 SK-A와 SK-B로의 통신이 정상적으로 이루어졌다.

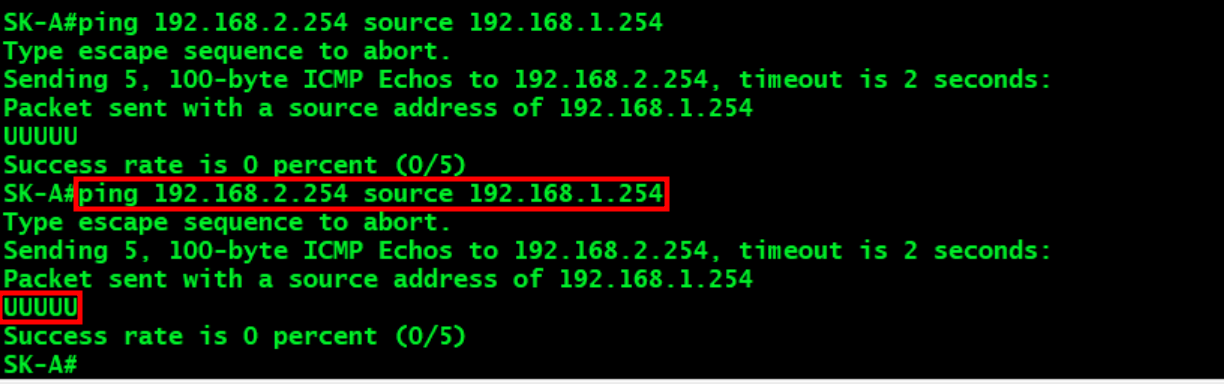

- 하지만, SK-A에서 SK-B로의 통신이 불가하다.

- ISP에서 SK-A와 SK-B에 대하여 각기 다른 Routing Table을 운용했기 때문에, 사설 네트워크 간 통신이 불가하다.

- 따라서, VRF Routing Table을 합쳐서 하나의 VRF Routing Table로 통신을 해본다.

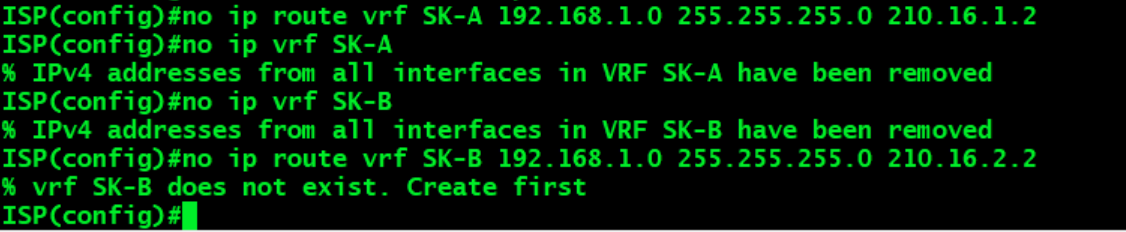

2. 재구성하기

- ISP의 Static Routing과 VRF 설정을 삭제한다.

3. Lab#2

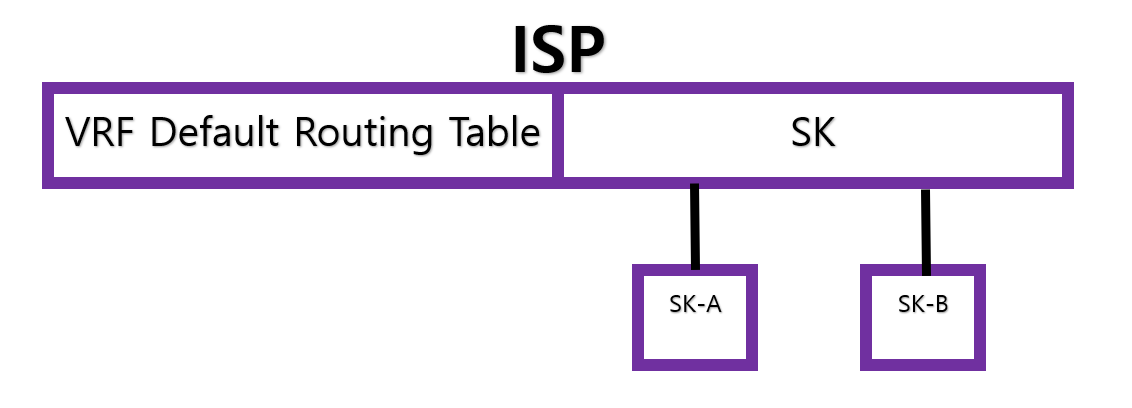

3.1) Router 통합 VRF Routing Table

- 아래 도식화와 같이 하나의 VRF Routing Table을 생성하여, 사설 통신 테스트를 진행한다.

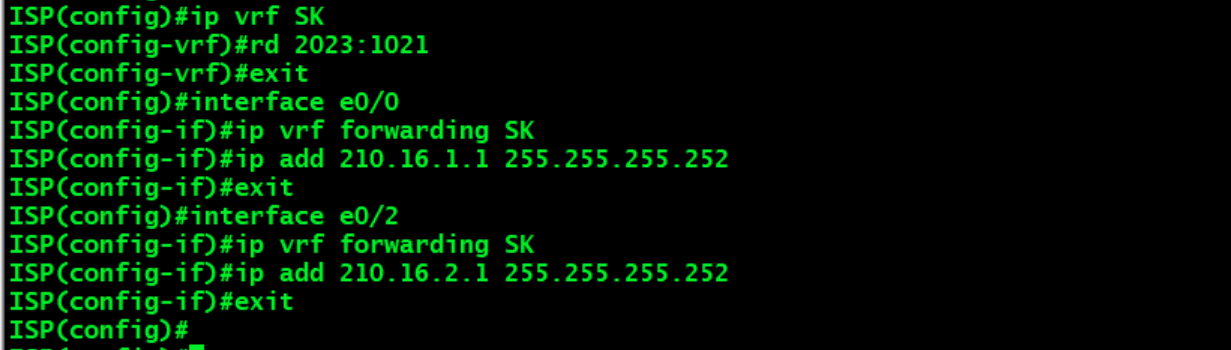

3.2) SK VRF Configuration

ISP(config)#ip vrf SK

ISP(config-vrf)#rd 2023:1021

ISP(config-vrf)#exit

ISP(config)#interface e0/0

ISP(config-if)#ip vrf forwarding SK

ISP(config-if)#ip add 210.16.1.1 255.255.255.252

ISP(config-if)#exit

ISP(config)#interface e0/2

ISP(config-if)#ip vrf forwarding SK

ISP(config-if)#ip add 210.16.2.1 255.255.255.252

ISP(config-if)#exit

- 다음과 같이 SK 라는 하나의 VRF Routing Table 에 Interface가 등록되었다.

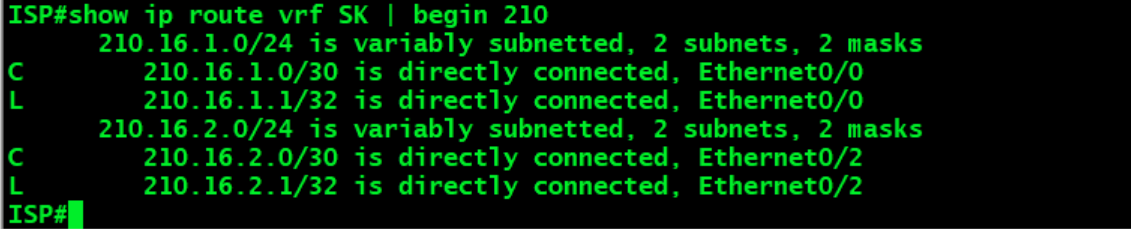

- ISP에서 Router의 사설대역으로의 통신을 위해 Static Routing을 추가한다.

ISP(config)#ip route vrf SK 192.168.1.0 255.255.255.0 210.16.1.2

ISP(config)#ip route vrf SK 192.168.2.0 255.255.255.0 210.16.2.2

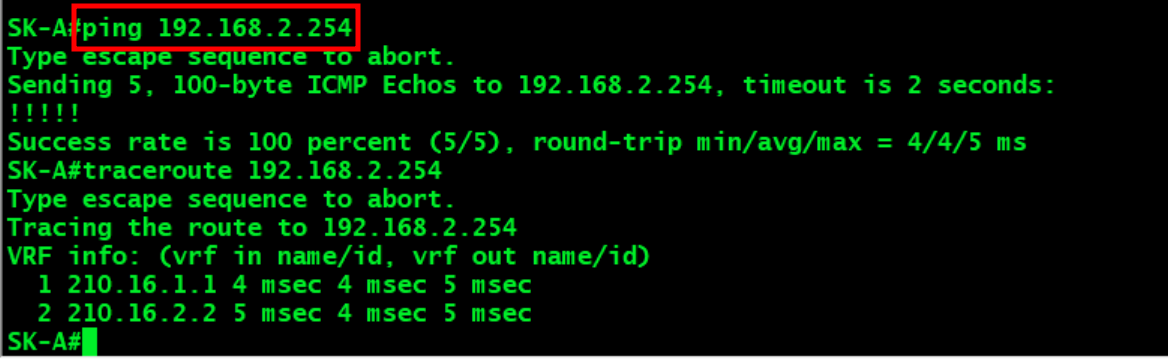

- 추가 후에, SK-A에서 SK-B로의 사설대역간 통신이 정상적으로 이루어졌다.

'IT > ㄴ Cisco' 카테고리의 다른 글

| [CISCO] GLBP (Gateway Load Balancing Protocol) 기초 (0) | 2023.12.10 |

|---|---|

| [CISCO] IP SLA 기초 (IP Service Level Agreement) (0) | 2023.12.01 |

| [CISCO] PBR (Policy-Based Routing) 기초 [GNS3] (0) | 2023.08.21 |

| [Cisco] GRE-Over-IPSec 알아보기 [crypto map과 ipsec profile 차이점 / GNS3 / Wireshark / ChatGPT] (0) | 2023.08.20 |

| [CISCO] IPv6 기초 및 정리 (0) | 2023.08.20 |