GRE-Over-IPSec

- IP 네트워크를 통한 안전한 전송을 위해 IPsec 패킷 내에서 GRE 패킷을 캡슐화하는 메커니즘이다. 이전에는 GRE와 IPSec을 각각 알아보았다. 이 둘을 동시에 사용하는 Lab으로 테스트를 진행하면서, 동작방식을 알아보려고 한다.

[관련 이전 글]

[Cisco] IPSec 구축으로 데이터 보호하기 [GNS3]

[Cisco] IPSec 구축으로 데이터 보호하기 [GNS3]

[Cisco] IPSec 알아보기 [Cisco] IPSec 알아보기 2020년 국비지원 교육 내용 정리 중 IPSec - IETF가 개발한 공개 표준 - IP는 비연결형이지만 IPsec은 연결지향형 - 송/수신하는 IP 트래픽 보호를 위해서 암호화

a-gyuuuu.tistory.com

[Cisco] GRE Protocol 알아보기 [GNS3 / Wireshark / ChatGPT]

[Cisco] GRE Protocol 알아보기 [GNS3 / Wireshark / ChatGPT]

GRE Tunnel - CISCO 에서 개발한 Tunneling Protocol - 가상의 Interface를 생성하여 Point-to-point 환경으로 사설망을 연결하는 기능 [Multipoint 환경으로 구성이 가능하지만 여러 개의 Protocol을 연동하여 구축해야

a-gyuuuu.tistory.com

목차

1. IPSec Configuration

2. GRE-Over-IPSec 확인하기

[GRE-Over-IPSec 알아보기]

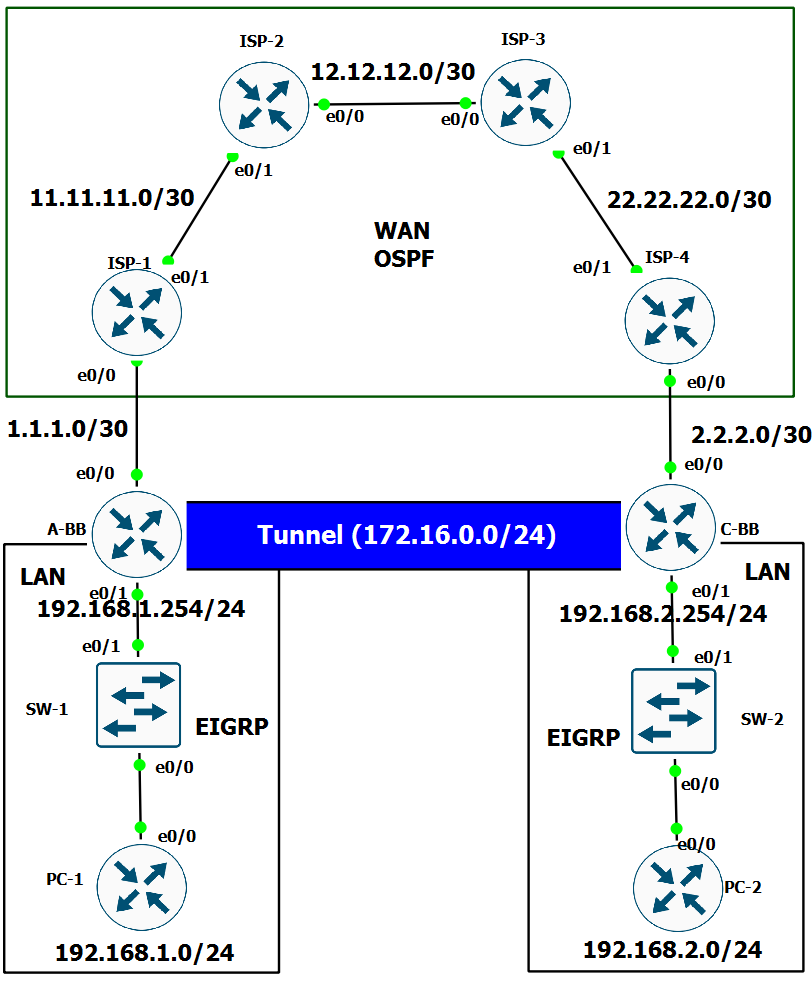

[구성도]

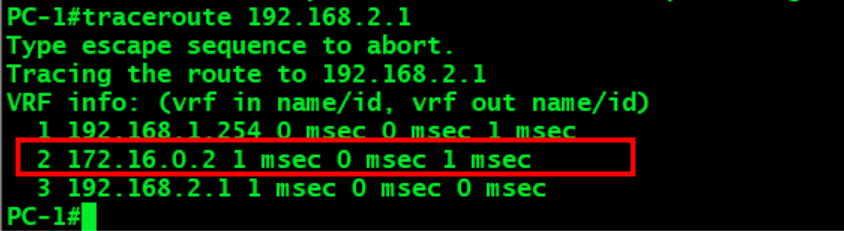

- LAN (192.168.1.0/24 & 192.168.2.0/24)의 대역이 WAN을 거치지 않고 가상의 Interface을 통하여 통신하는지 확인하려고 한다.

- 이번에 다른 점은 LAN 의 Routing은 EIGRP Routing으로 설정하며, WAN은 OSPF로 구성한다.

- PC는 Router로 대체하였다.

[초기 설정]

LAN 구간

A-BB

router eigrp 1

network 172.16.0.0

network 192.168.1.0

!

C-BB

router eigrp 1

network 172.16.0.0

network 192.168.2.0

!

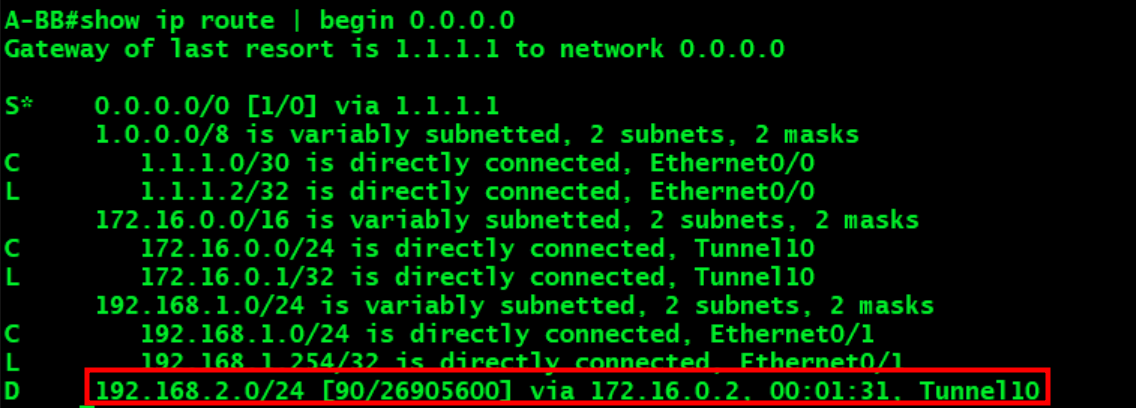

- EIGRP Routing을 통하여, EIGRP Hello Packet을 주고 받는 것을 확인할 수 있다.

- PC-1에서 PC-2로의 ICMP를 보내는 것도 이전 Test와 동일하게 정상적으로 진행되었다.

1. IPSec Configuration

1.1) A-BB 설정 및 확인

- 이전의 IPSec Configuration을 참고하여 A-BB에 설정하였다.

crypto isakmp policy 100

encr aes

hash sha256

authentication pre-share

group 2

lifetime 7200

crypto isakmp key tiene address 1.1.1.1

!

!

crypto ipsec transform-set GRE-Over-IPSec esp-aes esp-sha-hmac

mode tunnel

!

crypto map IPSEC 10 ipsec-isakmp

set peer 1.1.1.1

set transform-set GRE-Over-IPSec

match address 100

!

access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

!

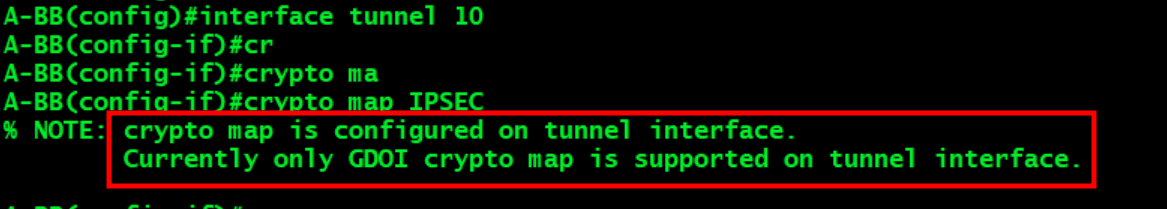

- 여기서 문제가 발생했다. GNS3에서 사용 중인 Router Version에서는 Tunnel Interface에 crypto map을 설정할 수 없다는 것이다. 어디서부터 시작해야하나 적잖이 당황했다. 다른 Version으로 교체해서 다시 구성해야하는 것인지, 혹여나 새로 설치하는 Router도 지원을 안하면 어쩌나 갑자기 귀찮아졌다. IPSec Test는 다른 장소에서 설치된 GNS3로 진행했었기에 사용한 Version을 자세히 알지 못한다... 그래도 여기까지 왔으니까 최대한 이 상태에서 살려보려고 구글링을 했다.

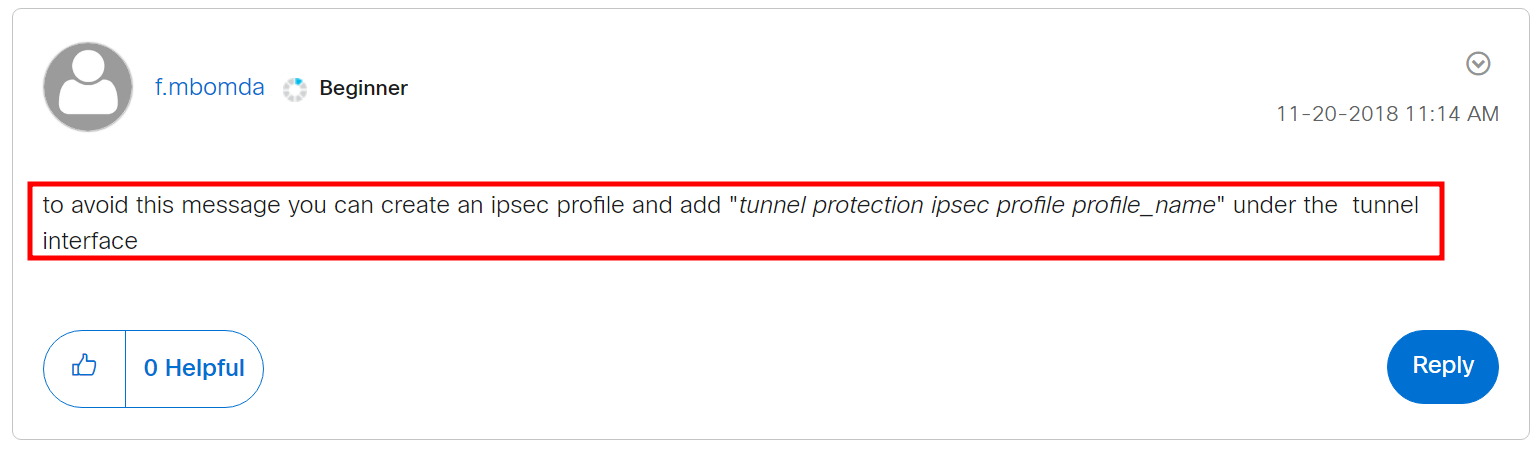

- Cisco Community 에서도 당연히(?) 나와 같은 문제를 겪은 사용자가 있었다. 결과적으로는 Version이 낮아서 더 상위 Version으로 교체를 해야한다는 것이었다. 좌절과 함께 가지고 있던 파일들을 뒤져보다가 맨 아래에 한 줄기 빛과 같은 댓글을 보았다. 참고한 Cisco Community

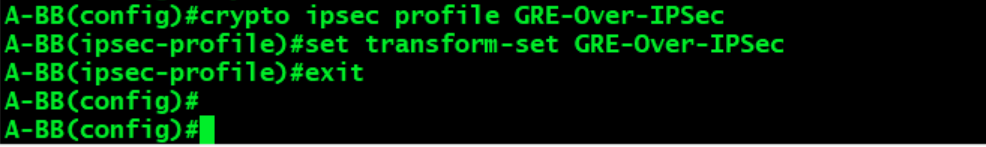

- crypto map을 구성하여 Interface에 적용하는 것이 아닌 IPSec Profile을 만들어서 적용하면 가능하다는 것이다! 그래서 바로 적용해보기로 했다.

- 아래 사진과 같이 IPSec Profile를 구성할 수 있다. Profile의 적당한 이름을 지정하고, 위에서 설정한 transform-set 의 이름을 넣어서 적용해보기로 했다.

- Tunnel Interface에서도 다음과 같이 지원하고 있었다.

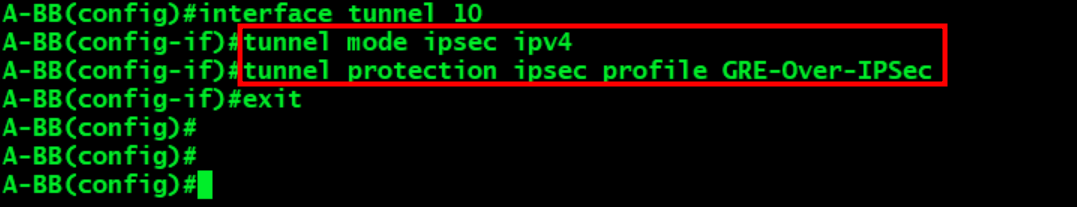

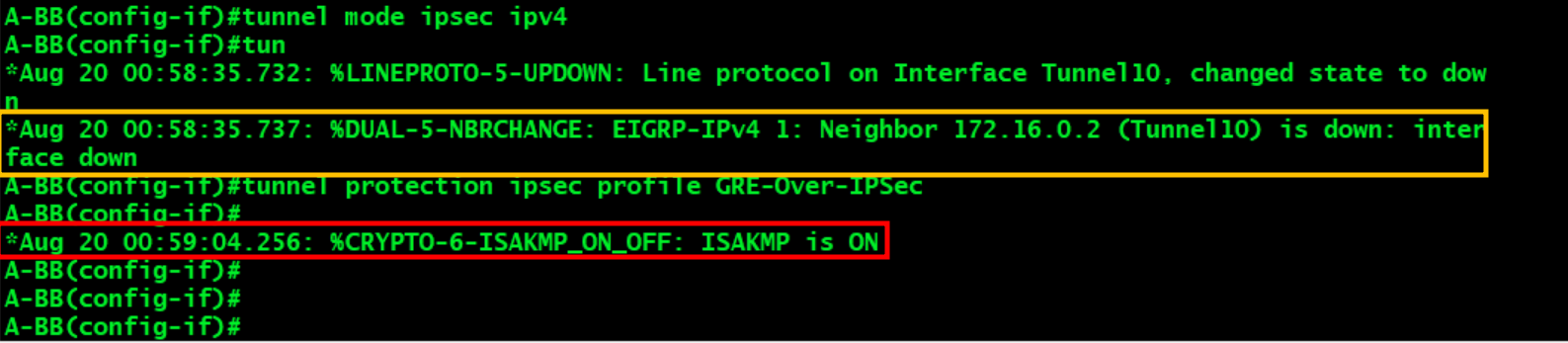

- Tunnel Interface에는 최종적으로 다음과 같이 적용했다. 적용과 동시에 EIGRP의 인접성이 끊어졌다는 Log가 발생하였다. 원격지 C-BB에서도 설정을 똑같이 진행하여 마무리한다.

interface Tunnel10

ip address 172.16.0.1 255.255.255.0

tunnel source 1.1.1.2

tunnel mode ipsec ipv4

tunnel destination 2.2.2.2

tunnel protection ipsec profile GRE-Over-IPSec

!

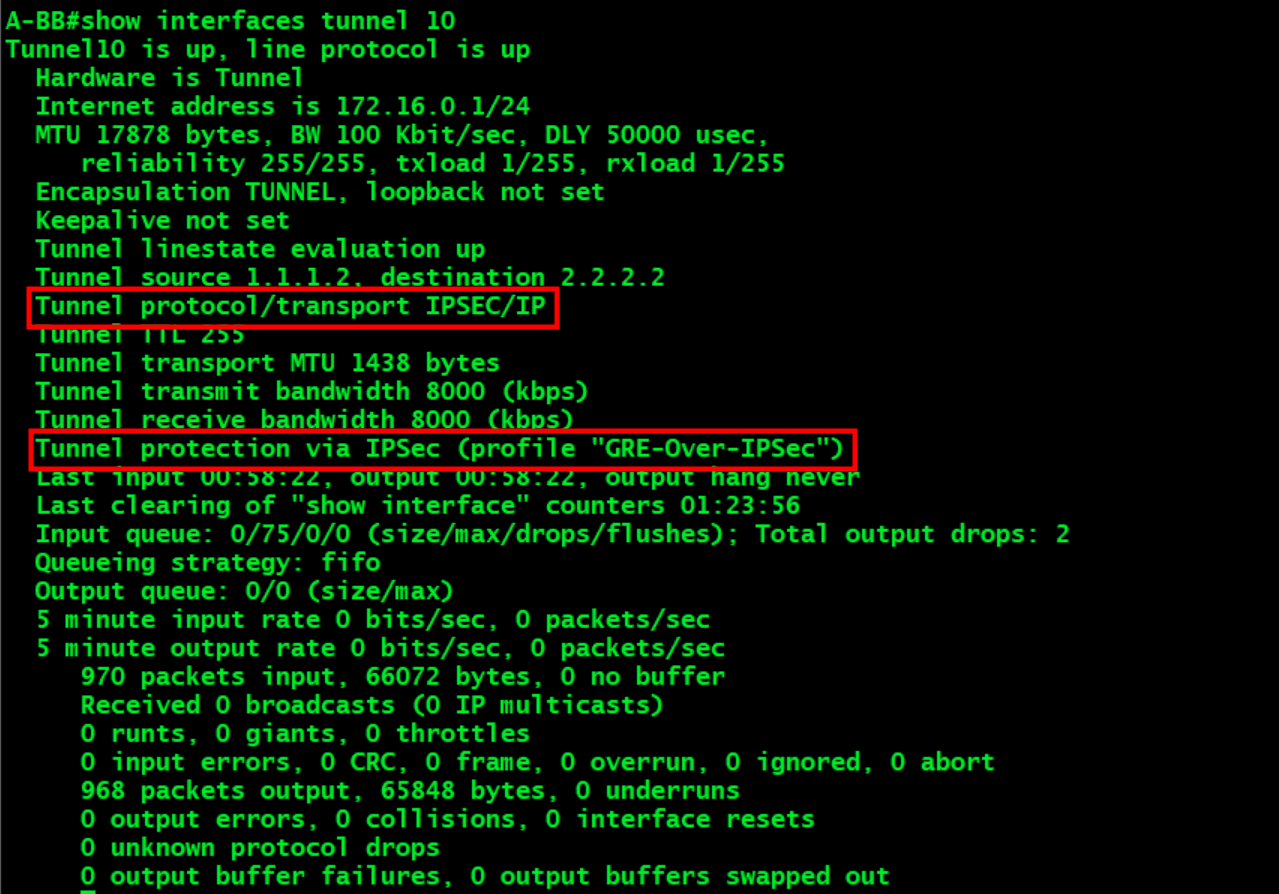

- Interface Tunnel 10에 대한 상태를 확인할 수 있다.

1.2) C-BB 설정 및 확인

crypto isakmp policy 100

encr aes

hash sha256

authentication pre-share

group 2

lifetime 7200

crypto isakmp key tiene address 1.1.1.2

!

!

crypto ipsec transform-set GRE-Over-IPSec esp-aes esp-sha-hmac

mode tunnel

!

crypto ipsec profile GRE-Over-IPSec

set transform-set GRE-Over-IPSec

!

interface Tunnel10

ip address 172.16.0.2 255.255.255.0

tunnel source 2.2.2.2

tunnel mode ipsec ipv4

tunnel destination 1.1.1.2

tunnel protection ipsec profile GRE-Over-IPSec

!

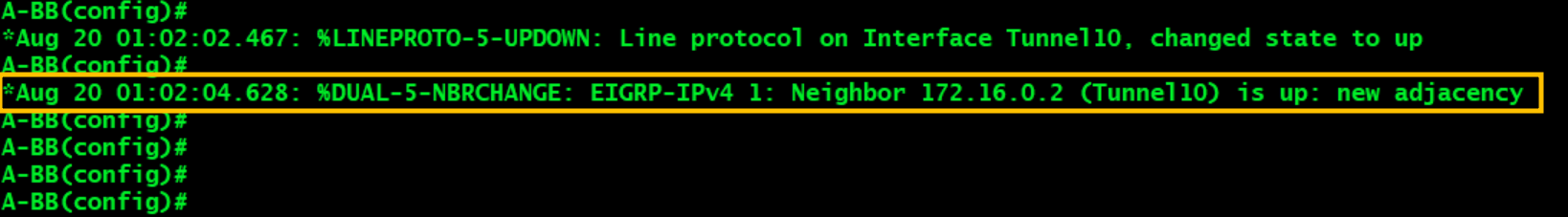

- 설정을 모두 마치고 나면, EIGRP의 인접성이 다시 정상적으로 맺어진 것을 확인할 수 있다.

- 여기서 또 다시 의문이 생겼다. 기존의 IPSec Test 에서는 crypto map을 구성한 뒤, ACL로 보호 대역을 지정하여 적용했었다. IP 와 송/수신지만 지정하여 적용했었는데, 그 ACL은 다음과 같다.

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

- 따로, 정보보호를 위한 ACL를 구성하지 않아도, 인접성이 맺어진 것이 의문이어서 열심히 구글링을 했고, 결과는 다음과 같다. 결과적으로 crypto map 방식은 old version이고, ipsec profile 방식은 new version이라서 가능하다는 것이다. 자세한 내용은 여기에서 확인해볼 수 있다.

2. GRE-Over-IPSec 확인하기

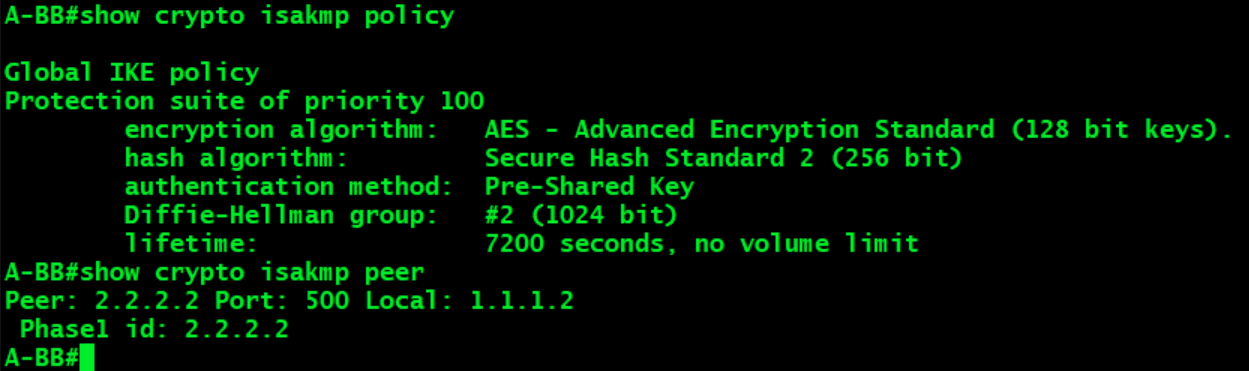

2.1) ISAKMP Phase-1 확인하기

- ISAKMP 정책과 Peer를 확인할 수 있다.

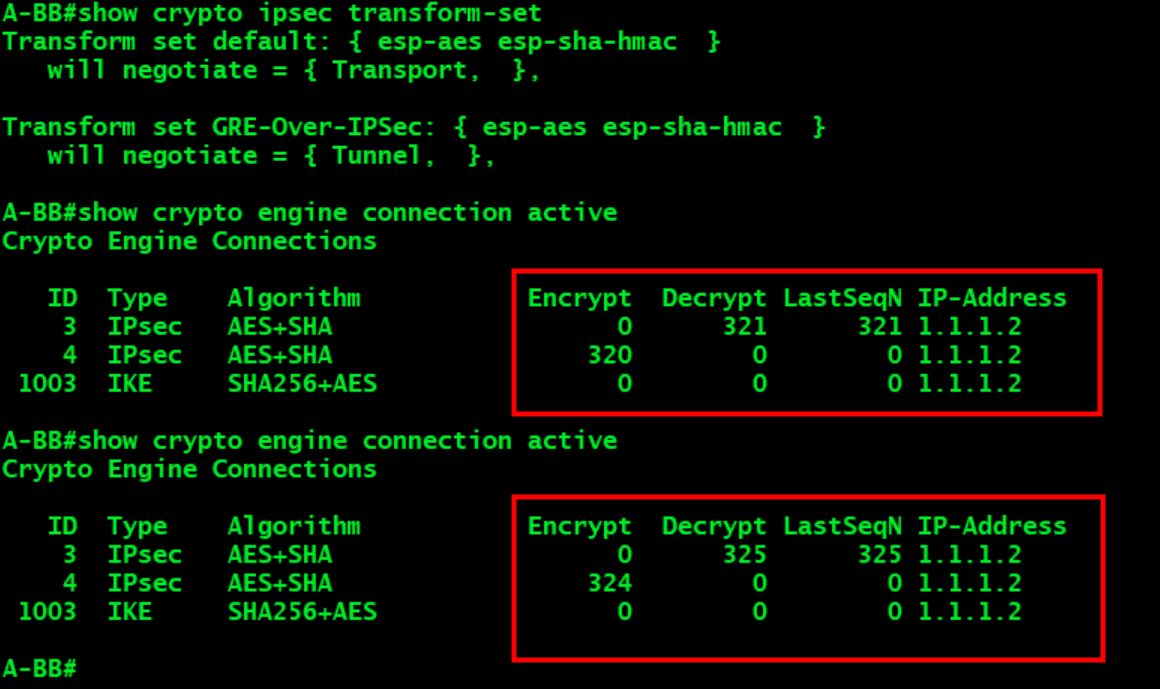

2.2) ISAKMP Phase-2 확인하기

- IPSec의 모드와 암호화 방식을 확인할 수 있다. 그리고, 암/복호화가 진행되는 패킷이 자동으로 증가하는데, EIGRP Hello Packet이 암/복호화되어 주고 받기 때문이다.

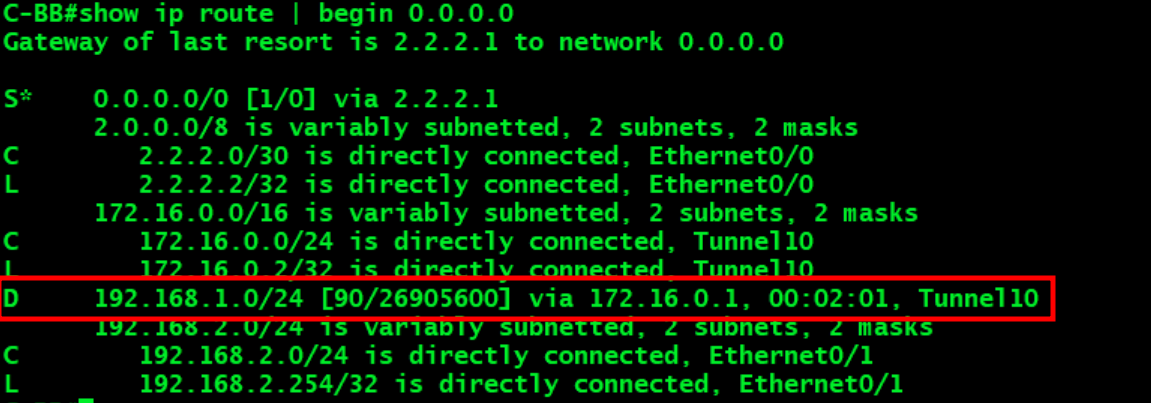

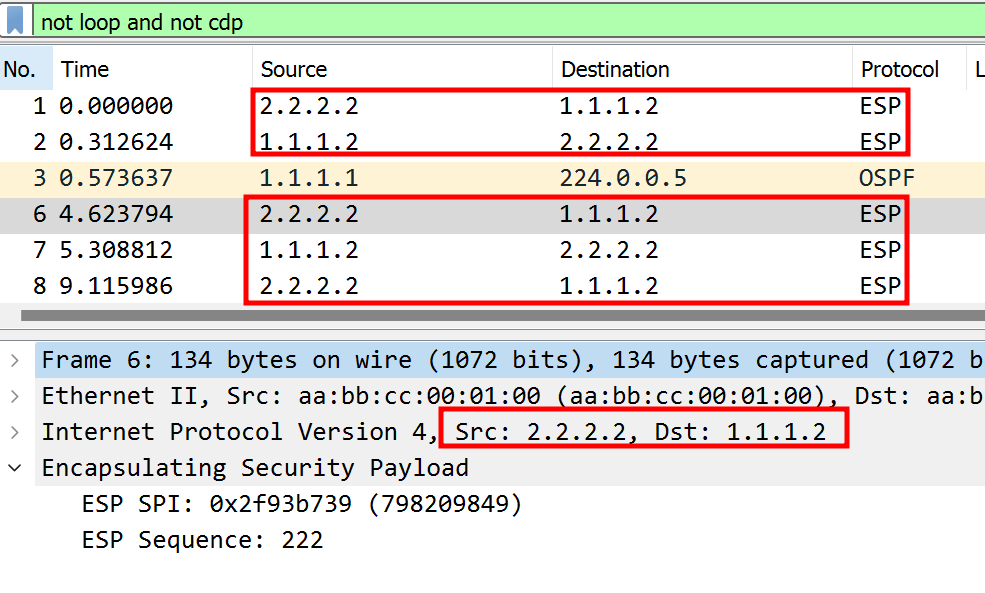

2.3) Wireshark에서 확인하기

- OSFP를 제외한 LAN 구간의 모든 패킷이 암호화되어 볼 수 없다.

- 전체적인 패킷의 구조는 다음과 같다.

| IP | ESP | IP | GRE | IP | ICMP |

| 출발지 : 1.1.1.2 목적지 : 2.2.2.2 |

ESP | 출발지 : 1.1.1.2 목적지 : 2.2.2.2 |

GRE | 출발지 : 192.168.1.254 목적지 : 224.0.0.10 |

ICMP Request |

'IT > ㄴ Cisco' 카테고리의 다른 글

| [CISCO] VRF 기초 (Virtual Routing Forwarding) [ip vrf forwarding] (0) | 2023.08.24 |

|---|---|

| [CISCO] PBR (Policy-Based Routing) 기초 [GNS3] (0) | 2023.08.21 |

| [CISCO] IPv6 기초 및 정리 (0) | 2023.08.20 |

| [Cisco] GRE Protocol 알아보기 [GNS3 / Wireshark / ChatGPT] (0) | 2023.08.19 |

| [Cisco] IPSec 구축으로 데이터 보호하기 [GNS3] (0) | 2023.08.14 |