GNS3에서 Wireshark로 패킷 분석하기

- GNS3를 사용하는 수 많은 이유 중 하나가 바로 송/수신하는 패킷을 열어볼 수 있다는 것이다. 실제 패킷 캡쳐 프로그램인 Wireshark를 사용하여 가상의 통신장비들 간 오고 가는 패킷을 열어서 확인하고 파헤쳐볼 수 있다는 것이다. 그 과정을 정리하였다.

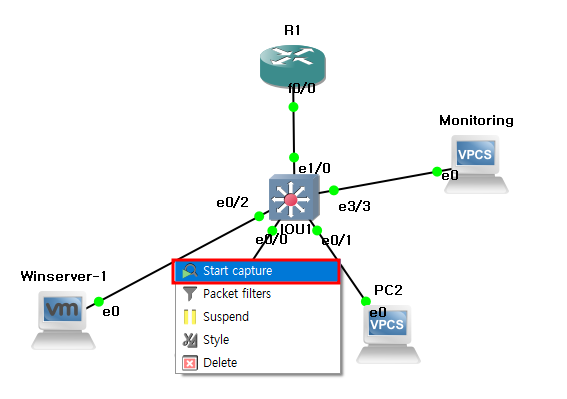

1. 구성도 및 Configuration

- R1

interface FastEthernet0/0

no ip address

speed auto

half-duplex

!

interface FastEthernet0/0.100

encapsulation dot1Q 100

ip address 192.168.100.1 255.255.255.0

!

interface FastEthernet0/0.200

encapsulation dot1Q 200

ip address 192.168.200.1 255.255.255.0

!

- IOU1

interface Ethernet0/0

switchport access vlan 100

switchport mode access

!

interface Ethernet0/1

switchport access vlan 200

switchport mode access

!

monitor session 1 source interface Et0/0 - 1

monitor session 1 destination interface Et3/3

!

- PC 1-2

IP adrress 설정

- 간단하게 살펴보기 위해서 PC1에서 PC2로 ICMP Ping 테스트로 진행한다.

- Wireshark를 열기 위해서는 연결된 링크를 우클릭하면, 패킷을 캡쳐할 수 있는 항목들이 나온다.

- PC1에서 PC2로 ICMP 송신

- IOU1의 Interface Ethernet0/0에서 Wireshark를 실행하면 다음과 같이 ICMP 정보를 확인할 수 있다.

- 여기서 중요한 것은, 이 Interface에서 송/수신되는 패킷들을 Monitoring으로 가는 Interface에서도 확인할 수 있는지 살펴보아야한다.

- IOU1과 Monitoring 장비와 연결된 링크에서 Wireshark를 열었다.

- PC1에서 PC2로의 ICMP 통신이 똑같이 나온다. 말 그대로 미러링이기 때문에 지정한 포트에서 송/수신되는 패킷을 그대로 복사하여 볼 수 있다.

2. 구성도 및 Configuration

- 이번엔 VM을 추가하여 살펴보려고 한다.

- Winserver에서 R1으로 Telnet 접속을 하여 패킷을 살펴보는 테스트다.

- R1

enable password cisco

!

username teluser password 0 1111

!

line vty 0 4

login local

!

- IOU1

interface Ethernet0/2

switchport access vlan 100

switchport mode access

!

monitor session 1 source interface Et0/0 - 2

monitor session 1 destination interface Et3/3

!

- Winserver-1

IP 설정

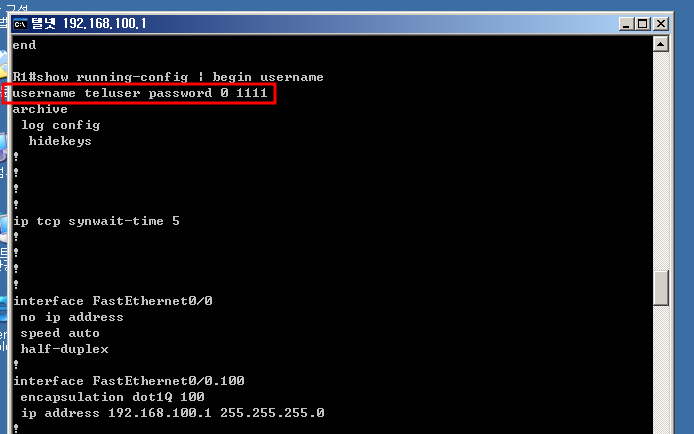

- Winserver에 접속하여 Telnet 으로 R1에 원격 접속한다.

- 접속 후, 전체 Configuration을 확인하는 show running-config을 입력하여 Configuration을 확인해본다.

- | [Vertical Bar] 옆에 begin username을 추가하여, username으로 시작하는 문구부터 출력할 수 있도록 한다.

- 여러 정보를 확인할 수 있는데, 알려져있는 것처럼 Telnet은 데이터 송/수신 시에 평문으로 보낸다.

- 따라서, 패킷을 보면 아래 출력된 정보를 그대로 볼 수 있다.

- 사실인지 확인해보자.

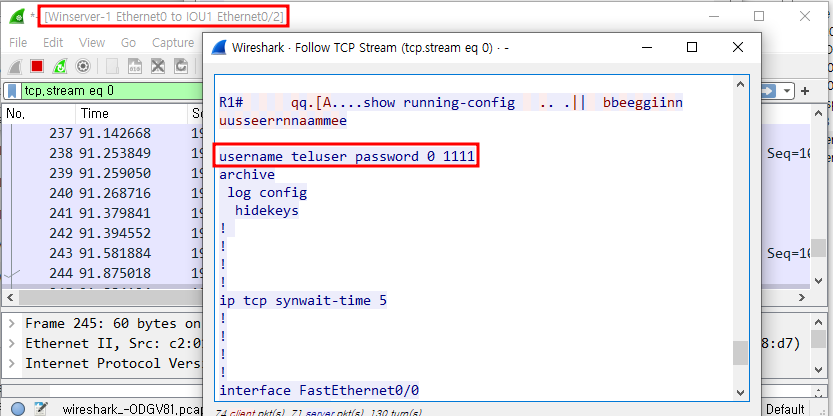

- 먼저, Winserver-와 IOU1이 연결된 링크에서 Wireshark를 열어서 확인해보았다.

- 사진처럼 출력된 내용이 그대로 패킷에 담겨있었고, 암호화되지 않았다.

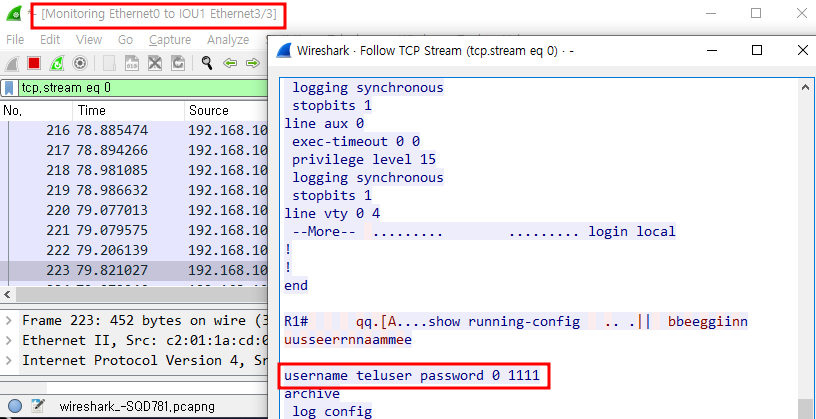

- 이번엔 Monitoring 장비로 가는 링크에서 Wireshark를 실행하였다.

- 위의 내용과 똑같은 정보를 담은 패킷임을 알 수 있다.

- 이 장비가 Monitoring 장비이기 때문에 상관없겠지만(그래도 상관은 있다) 공격자라면 상당히 위험한 상황인 것이다.

- Telnet 사용은 자제하며, SSH를 사용해야하는 이유가 이와 같다.

'IT > ㄴ GNS3' 카테고리의 다른 글

| [Window] Cloud를 Switch처럼 사용하여 구성하기 [DNS / Web Server] (0) | 2023.07.25 |

|---|---|

| [Window] Linux Server 와 GNS3 연동하기 [VMware] (0) | 2023.07.22 |

| [Window] CISCO ASA 이미지 추가하기 (0) | 2023.07.18 |

| [Window] IOS 이미지 추가하기 [CISCO] (0) | 2023.07.18 |

| [Window] GNS3 초기 설치 방법 [편의 기능 설명] (0) | 2023.07.18 |