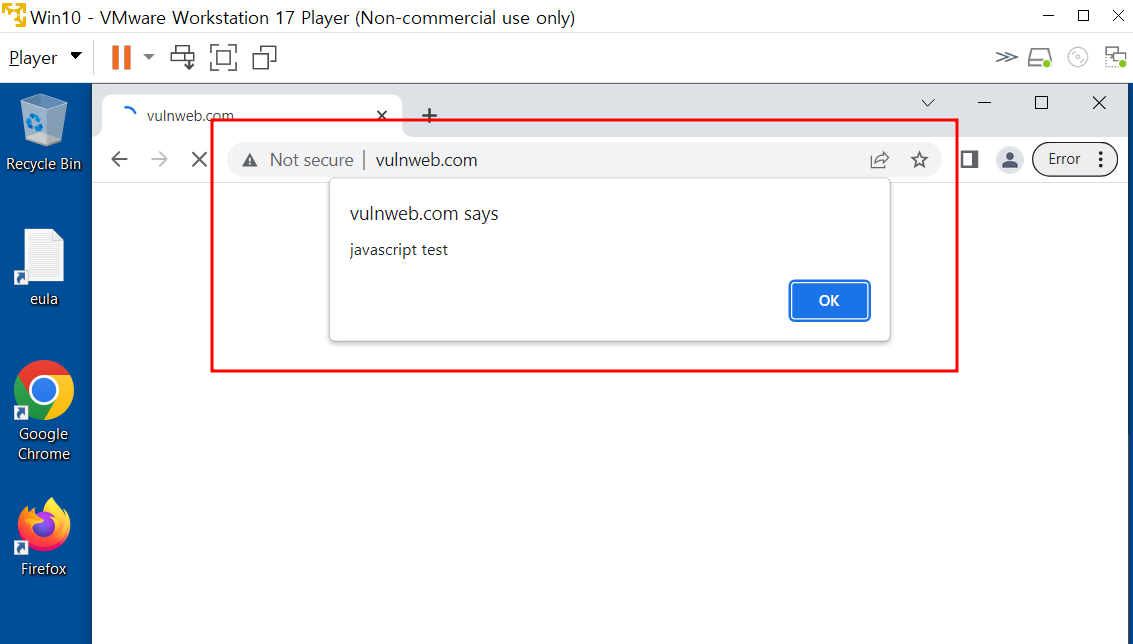

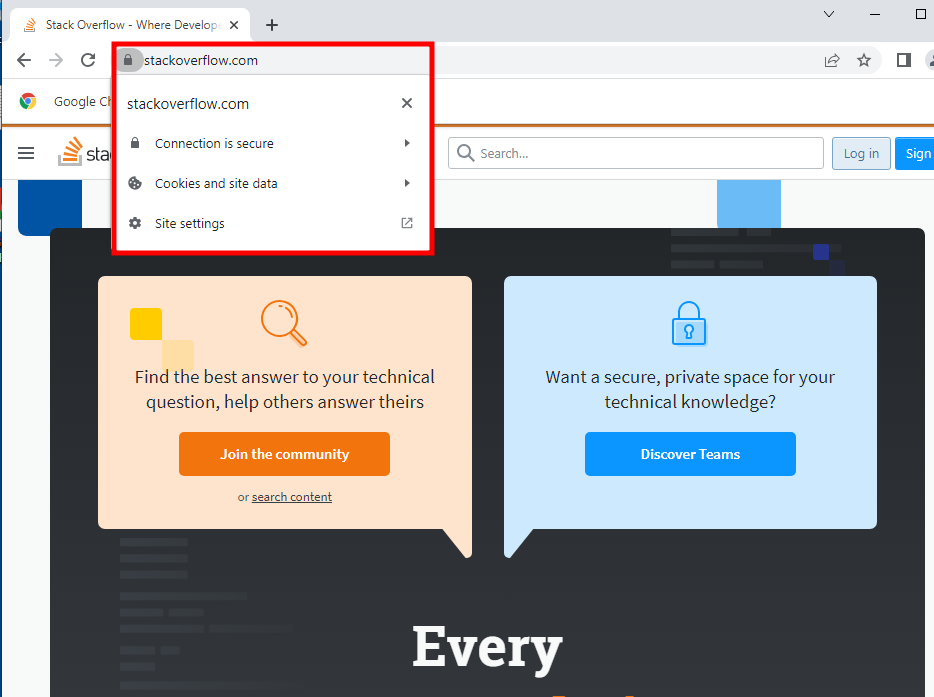

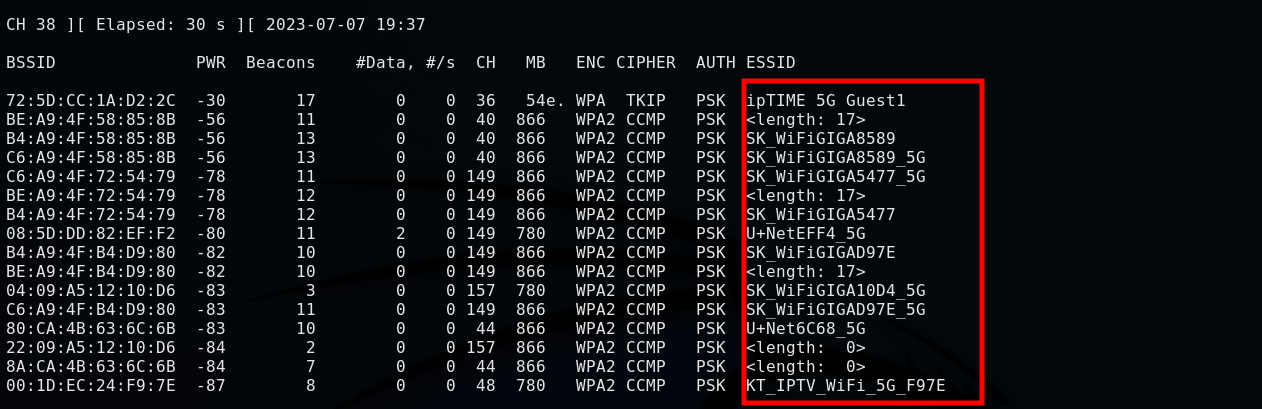

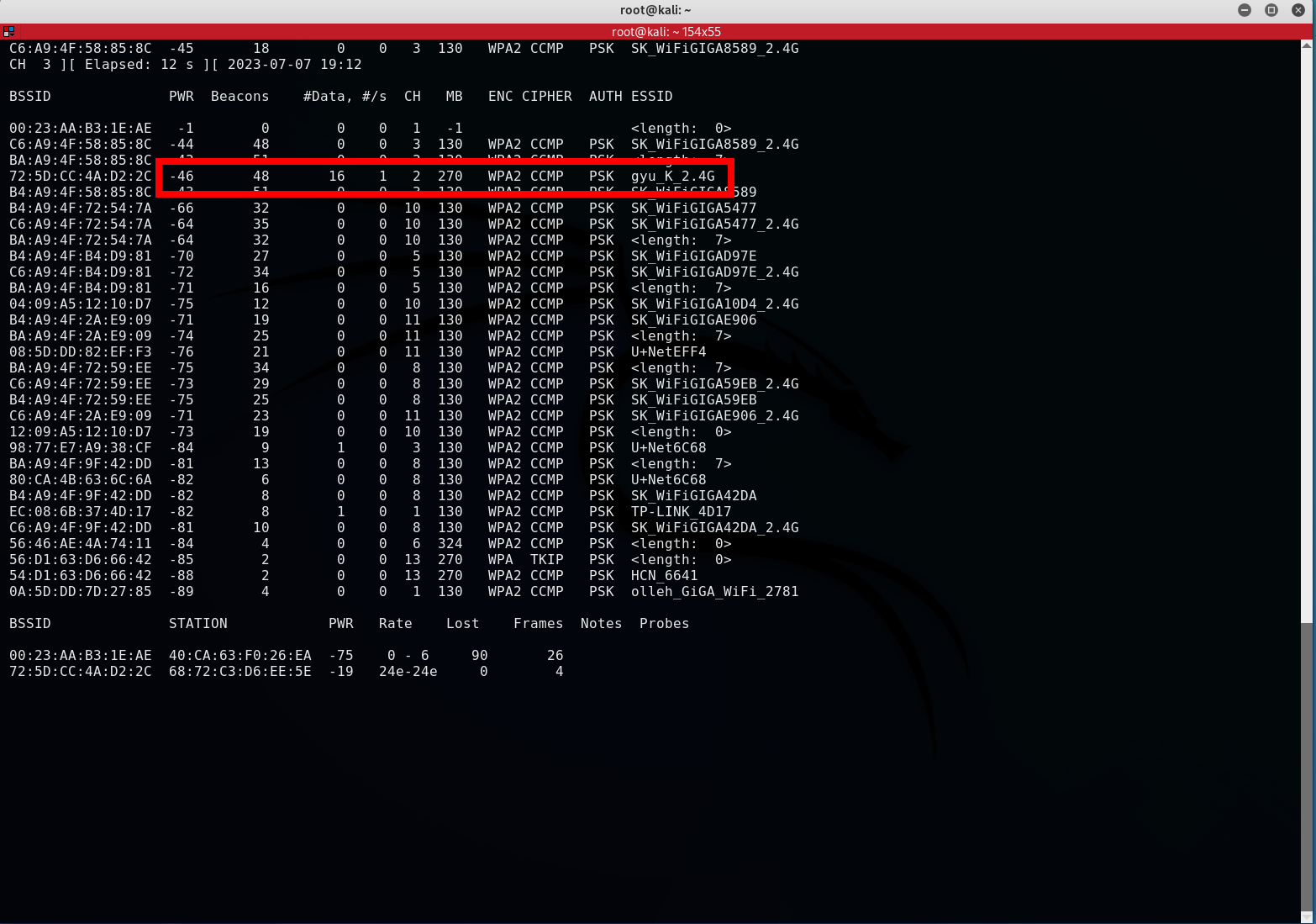

- Code Injection은 불러온 웹 페이지에 Jacascript를 넣는 공격기법이다. - 공격 대상자의 Web Browser에서 공격자가 원하는 Code가 실행된다. - 특정 Link나 Image로 대체해버리거나, html 요소를 삽입하여 공격이 가능하다. [JavaScript Code Injection 해보기] 1. Javascript 작성하기 - 간단한 경고 메시지 script를 작성한다. - 웹 페이지에 접속하면 'javascript test' 라는 경고 메시지가 출력될 것이다. 2. Javascript 추가하기 - 실행할 hstshijack.cap 에 위에서 작성한 javascript를 추가한다. ,*:/root/alert.js - ,(콤마) 뒤에 위와 같이 작성한다. - payloads에..