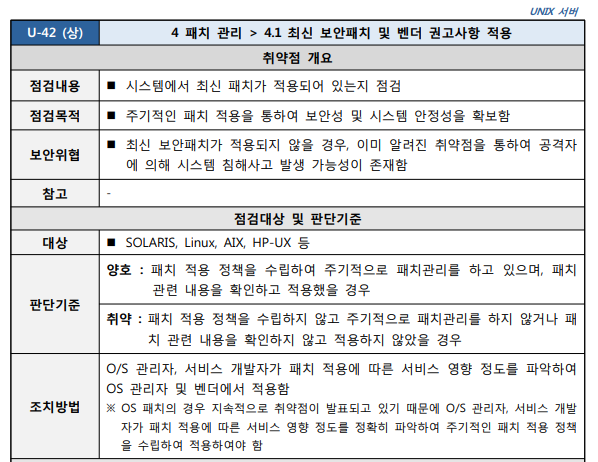

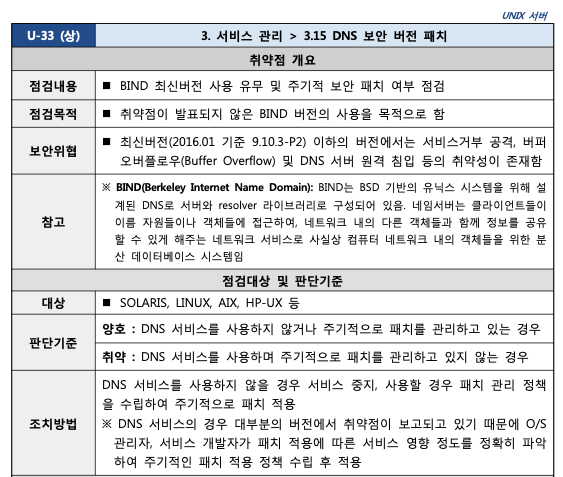

KISA 한국인터넷진흥원 21-03-31 기준 KISA 한국인터넷진흥원 www.kisa.or.kr ■ SOLARIS 1. “showrev –p” 서버에 적용되어 있는 패치 리스트 확인 2. 아래 사이트에 접속하여 패치를 찾아 적용 https://support.oracle.com • 패치를 검색하는 방법 1. Patches & Updates(패치 및 업데이트) 탭을 클릭 2. Patch Search(패치 검색) 섹션에서 Product or the Family (Advanced Search)(제품 또는 제품군(고급 검색)) 옵션을 클릭 3. 제품으로 Solaris Operating System(Solaris 운영 체제)을 선택 4. 릴리스로 Solaris xx Operating System(Solaris x..