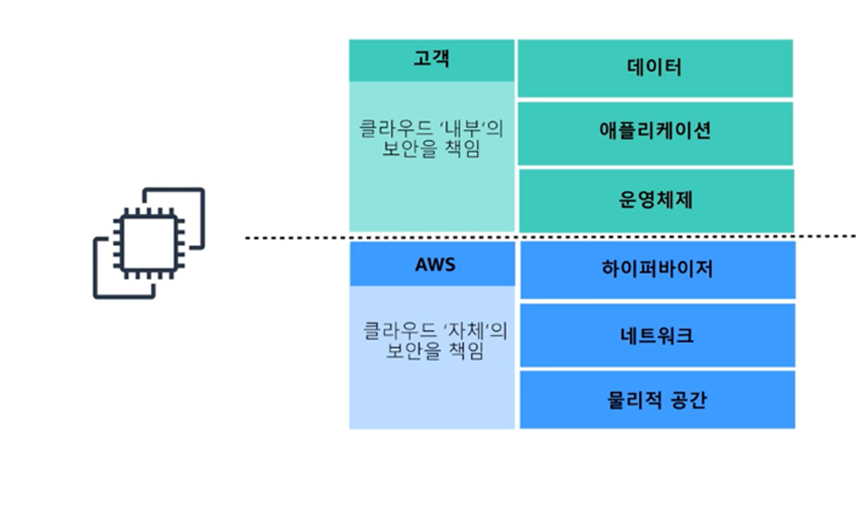

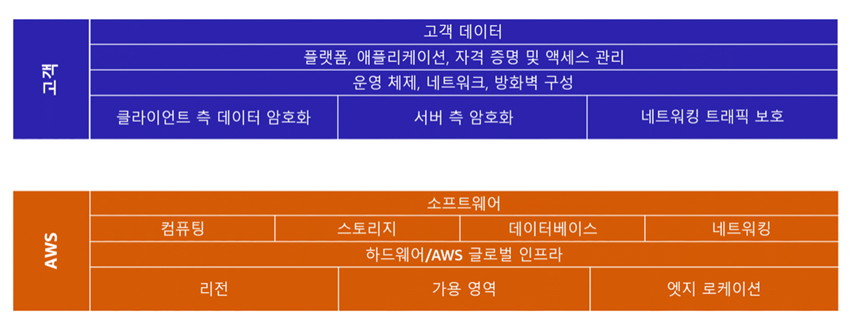

1. 공동 책임 모델

- 고객 책임과 AWS 책임으로 나뉜다.

- 자세한 책임 구역

- 고객 : 클라우드 내부의 보안

- AWS : 클라우드 자체의 보안

| 고객 책임 | AWS 책임 | 공동 책임 |

| 클라이언트 암호화 방화벽 보안 그룹 ACL EC2 |

물리적 보안 펌웨어 업데이트 |

인식 및 교육 |

- 상속된 제어 항목 – 고객이 AWS로부터 전적으로 상속받는 제어 항목

1) 물리적 및 환경 제어 항목

The customer fully inherit physical and environmental controls from AWS.

- 공유된 제어 항목

1) 패치 관리 = AWS – 인프라와 관련된 결함 수정과 패치 책임

고객 – 게스트 OS와 애플리케이션 패치 책임

2) 구성 관리 = AWS – 인프라 디바이스의 구성 유지 관리

고객 – 자체 게스트 운영체제, 데이터베이스 및 애플리케이션 구성 책임

3) 인지 및 교육 = AWS – AWS 직원 교육

고객 – 자사의 직원 교육

2. 사용자 권한 및 액세스

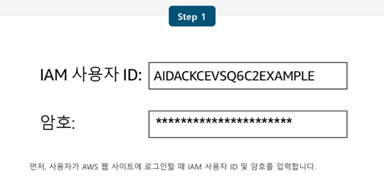

- AWS Identity and Access Management (IAM)

AWS 서비스와 리소스 액세스 관리

- AWS 계정 루트 사용자

1) 계정 처음 생성 시, 루트 사용자라는 자격 증명으로 시작

2) 계정의 모든 AWS 서비스 및 리소스 액세스 권한 보유

* 주의 사항

1) 일상 작업에는 사용 X

2) 첫 번째 IAM 사용자 생성 후, 이 사용자에게 다른 사용자를 생성할 수 있는 권한 할당

3) 루트 사용자 이메일 주소 변경 / AWS Support 플랜 변경할 때만 사용

- IAM 사용자

1) AWS에서 생성하는 자격 증명

2) 첫 생성 시에는 어떤 권한도 없음

* 주의 사항

1) AWS에 액세스해야 하는 각 사용자마다 개별 사용자 생성 권장

2) 동일한 수준의 액세스 직원이 여러 명이어도 각 직원마다 사용자 생성 권장

-> 고유한 보안 자격 증명 집합을 갖도록 허용하여 보안 강화 가능

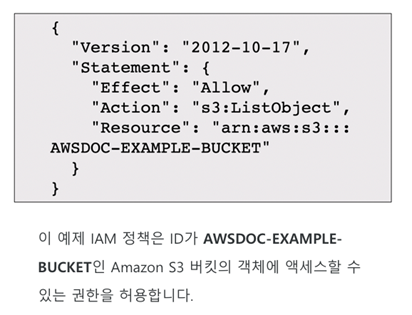

- IAM 정책

1) AWS 서비스 및 리소스에 대한 권한을 허용 / 거부하는 문서

2) 사용자가 리소스에 액세스할 수 있는 수준 지정 가능

* 주의 사항

1) 권한 부여 시, 최소 권한 보안 원칙 준수

예시) IAM 정책

1) Amazon S3

ListObject 내에서 특정 작업 허용

2) AWSDOC-EXAMPLE-BUCKET

버킷의 모든 객체를 볼 수 있음

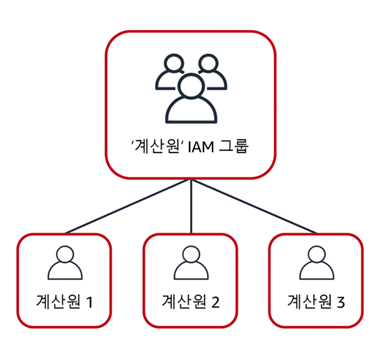

- IAM 정책

1) IAM 사용자의 모음 / 그룹에 정책을 할당하면 해당 그룹 내 모든 사용자에게 부여

예시 : IAM 그룹

1) 계산원이 인벤토리 담당자가 되는 경우, 해당 계산원을 그룹에서 제거

2) 인벤토리 전문가 그룹에 추가

3) 각 지원이 현재 역할에 필요한 권한만 취득

- IAM 역할

1) 임시로 권한에 액세스하기 위해 수임할 수 있는 자격 증명

2) 일시적으로 부여하는 상황에 이상적

- Multi-Factor Authentication

1) AWS 계정에 추가 보안 계층 제공

2) 작동 방식

3. AWS Organizations

- 중앙에서 여러 AWS계정을 통합하고 관리

- 서비스 제어 정책(SCP) = 조직의 계정에 대한 권한을 중앙에서 제어

= 각 계정의 사용자 및 역할이 액세스할 수 있는 AWS 서비스. 리소스 및 개별 API 제안 가능

- 계정을 조직 단위(OU)로 그룹화하여 비슷한 비즈니스 또는 보안 요구 사항 관리

예시)

4. 규정 준수

- AWS Artifact

AWS 보안 및 규정 준수 보고서 및 일부 온라인 계약에 대한 온디멘드 액세스 제공

두 가지 기본 섹션으로 구성

1) AWS Artifact Agreements

개별 계정 및 AWS Organization 내 모든 계정에 대한 계약을 검토,수락 관리

2) AWS Artifact Reports

외부 감사 기관이 작성한 규정 준수 보고서 제공

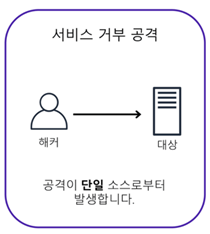

5. 서비스 거부 공격

- 사용자들이 웹 사이트 또는 애플리케이션을 이용할 수 없게 만들려는 의도

- UDP Flood => 보안그룹으로 해결

- Slowloris 공격 => ELB으로 해결

예시)

해커는 대상으로 과도한 네트워크 트래픽 플러드

웹 사이트 또는 애플리케이션 과부하로 인하여 응답 X

합법적인 요청을 시도하는 사용자 서비스 거부

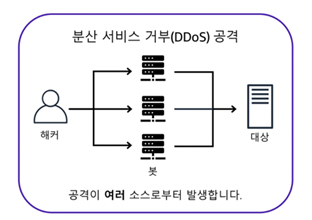

- 분산 서비스 거부 (DDoS) 공격

여러 소스를 사용하여 공격

예시)

공격자가 그룹일 수도, 한 명일 수도 있다.

감염된 여러 컴퓨터, 봇으로 과도한 트래픽 플러드

- AWS Shield

DDoS 공격으로부터 애플리케이션을 보호하는 서비스

1) AWS Shield Standard

모든 AWS 고객을 자동으로 보호하는 무료 서비스

다양한 분석 기법을 사용하여 실시간으로 악성 트래픽 탐지 및 완화

2) AWS Shield Advanced

상세한 공격 진단 및 정교한 공격 탐지 완화 가능 / 유로 서비스

CloudFront, Route53, ELB와 같은 서비스와 통합 가능

사용자 지정 규칙을 작성하여 AWS WAF와 통합 가능

6. 추가 보안 서비스

- AWS Key Management Service (AWS KMS)

암호화 키를 사용하여 암호화 작업 수행 가능

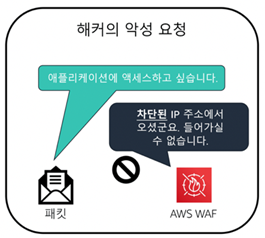

- AWS WAF

웹 애플리케이션으로 들어오는 네트워크 요청 모니터링 / 웹 애플리케이션 방화벽

CloudFront 및 Application Load Balancer와 함께 작동

예시) 특정 요청을 허용 / 차단

웹 ACL 구성

지정한 IP 주소에서 나온 요청을 제외한 모든 요청 허용

요청이 들어오면 웹 ACL에서 구성한 규칙 목록 확인

요청이 차단된 IP주소 중 하나에서 나온 것이 아니면

애플리케션에 대한 액세스 허용

웹 ACL에서 지정한 차단 IP 주소 중 하나에서 요청이 나오면 액세스 거부

- Amazon Inspector

자동화 된 보안 평가를 실행 / 애플리케이션의 보안 및 규정 준수 개선 서비스

Amazon EC2 인스턴스에 대한 오픈 액세스, 취약한 소프트웨어 버전 설치와 같은

보안 모범 사례 위반 및 보안 취약성을 애플리케이션에서 검사

- Amazon GuarDuty

AWS인프라 및 리소스에 대한 지능형 위협 팀지 기능 제공 서비스

AWS 환경 내의 네트워크 활동 및 계정 동작을 지속적으로 모니터링하여 위협 식별

출처

'IT > Cloud' 카테고리의 다른 글

| [AWS CLF-C01] 요금 및 지원 (0) | 2023.06.28 |

|---|---|

| [AWS CLF-C01] 모니터링 및 분석 (0) | 2023.06.28 |

| [AWS CLF-C01] 스토리지 및 데이터베이스 (0) | 2023.06.28 |

| [AWS CLF-C01] 네트워킹 (0) | 2023.06.28 |

| [AWS CLF-C01] 클라우드 컴퓨팅 (0) | 2023.06.28 |