1. VPC (Virtual Private Cloud )

- 수백만 개의 EC2 인스턴스 리소스에 경계가 없다면 네트워크 트래픽 제한이 없음

인스턴스 간의 AWS 리소스에 경계를 설정하는 네트워킹 서비스

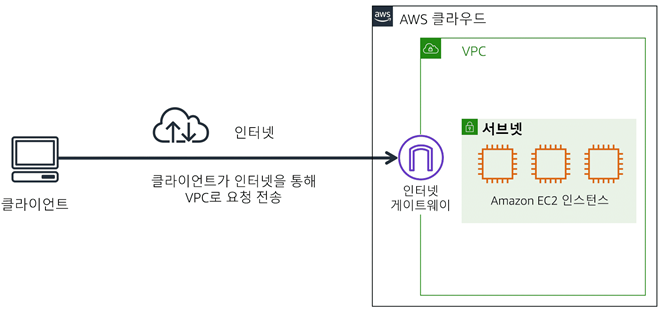

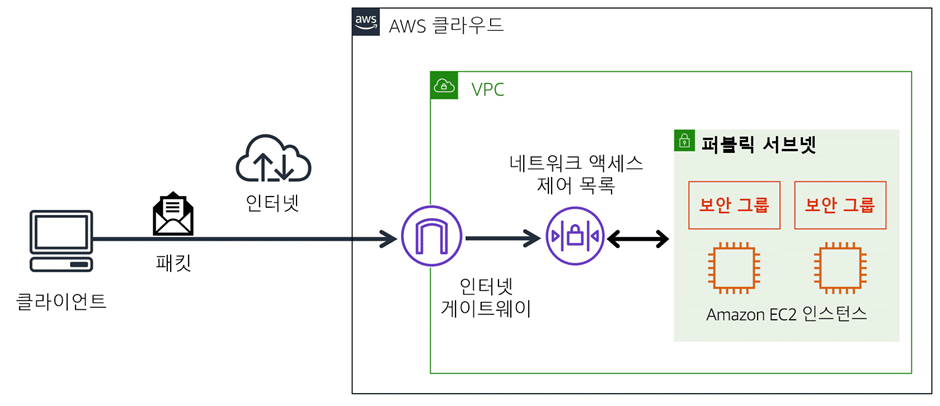

1) 인터넷 게이트웨이

인터넷의 퍼블릭 트래픽이 VPC에 액세스하도록 허용

-> VPC와 인터넷 간의 연결

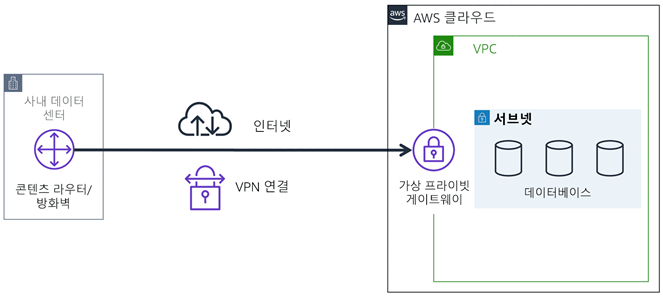

2) 가상 프라이빗 게이트웨이

VPC 내의 비공개 리소스 액세스

-> VPC와 프라이빗 네트워크 간 VPN 연결 가능

( * 프라이빗 네트워크 = 온프레미스 데이터 센터 또는 회사 내부 네트워크)

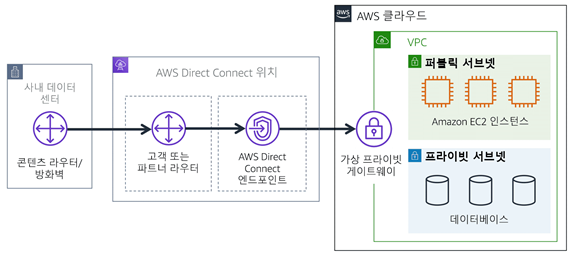

3) AWS Direct Connect

데이터 센터와 VPC 간 비공개 전용 연결 서비스

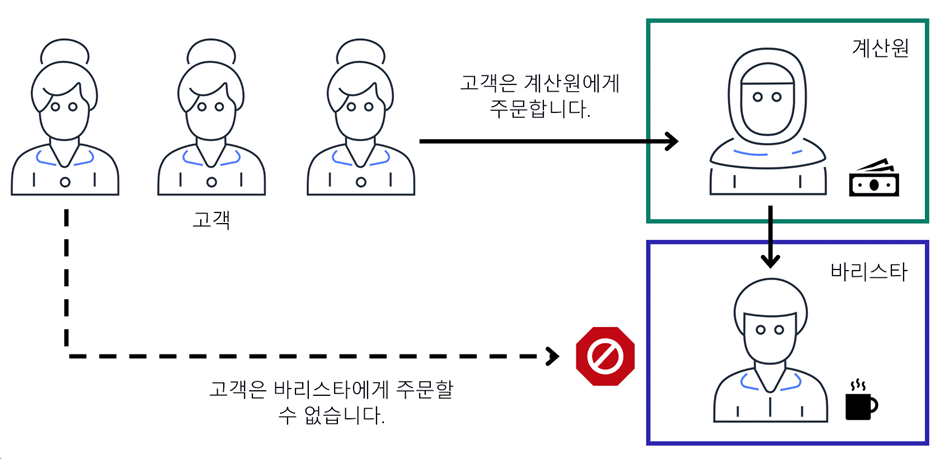

2. Subnet

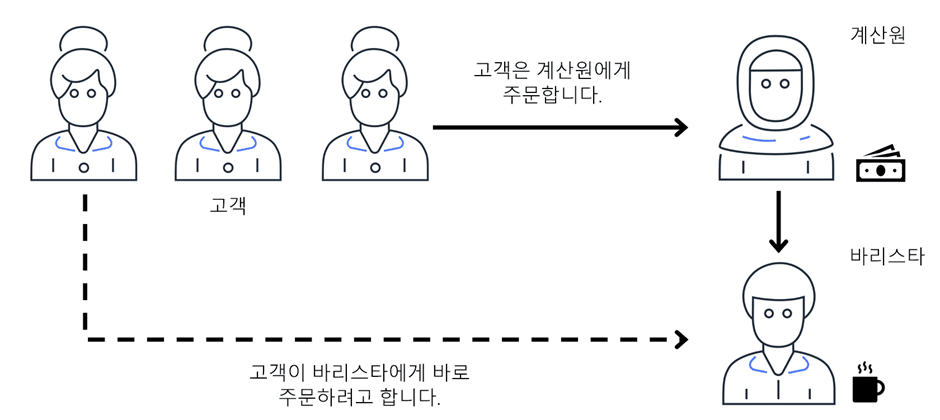

게이트웨이에 대한 액세스 관리

-> 고객이 커피숍의 제한 구역 도달

-> 점주 조치 필요

-> 계산원의 워크스테이션 = 퍼블릭 / 고객 응대

-> 바리스타의 워크스테이션 = 프라이빗 / 계산원으로부터만 주문 수령

=> AWS 네트워킹 서비스를 사용하여 리소스 격리 & 네트워크 트래픽 흐름 결정

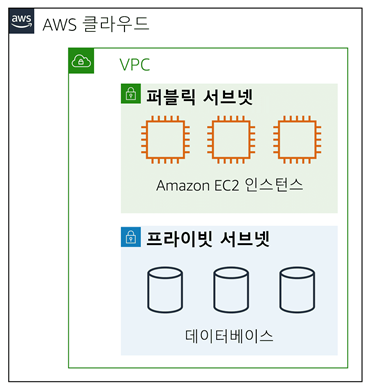

서브넷

- 보안 또는 운영 요구 사항에 따라 리소스를 그룹화할 수 있는 VPC 내 한 섹션

퍼블릭 서브넷

누구나 액세스할 수 있어야 하는 리소스 포함

프라이빗 서브넷

고객 정보가 담긴 데이터베이스와 같은 리소스 포함

VPC 내 서브넷은 서로 통신 가능

네트워크 ACL (액세스 제어 목록) (입/출국 심사장)

- 서브넷 패킷 권한을 확인하는 VPC 구성 요소

- 서브넷 수준에서 인/아웃 바운드 트래픽을 제어하는 가상 방화벽

- 각 AWS 계정에는 기본 네트워크 ACL 포함

- 기본적으로 모든 인/아웃 바운드 트래픽 허용

- 상태 비저장 패킷 필터링

-> 아무것도 기억하지 않고 각 방향으로 서브넷 경계를 통과하는 패킷만 확인

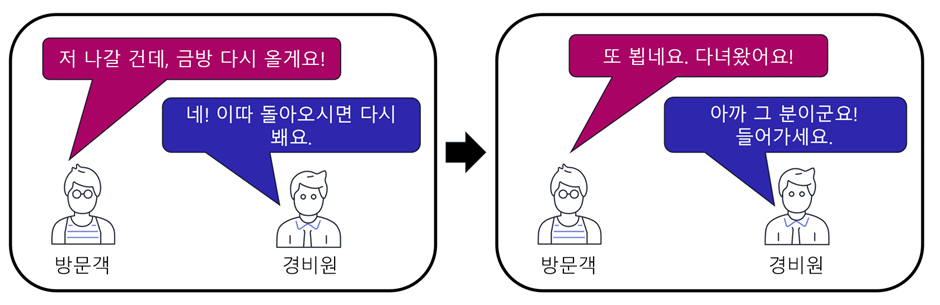

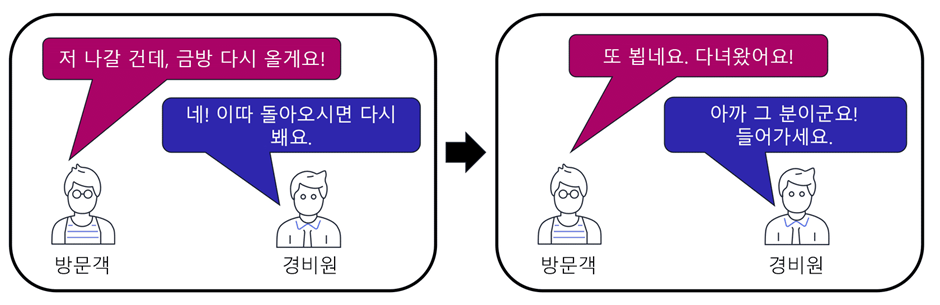

보안 그룹 (경비원이 있는 아파트 건물)

- Amazon EC2 인스턴스에 대한 인/아웃바운드 트래픽을 제어하는 가상 방화벽

- 기본적으로 모든 인/아웃바운트 트래픽을 거부 | 모든 아웃바운드 트래픽 허용

- 상태 저장 패킷 필터링

-> 들어오는 패킷에 대한 이전 결정을 기억

= 보안 그룹 – 상태 저장 / 네트워크 ACL – 상태 비저장

3. 글로벌 네트워킹

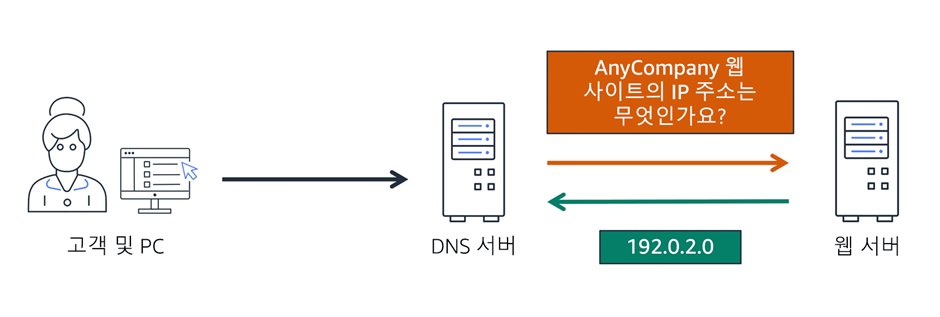

- Domain Name System (DNS)

1) 브라우저에 도메인 이름 입력 시, 이 요청이 DNS 서버로 전송

2) DNS 서버는 웹 서버에 AnyCompany 웹 사이트 IP 주소 요청

3) 웹 서버는 AnyCompany 웹 사이트 IP 주소 제공하여 응답

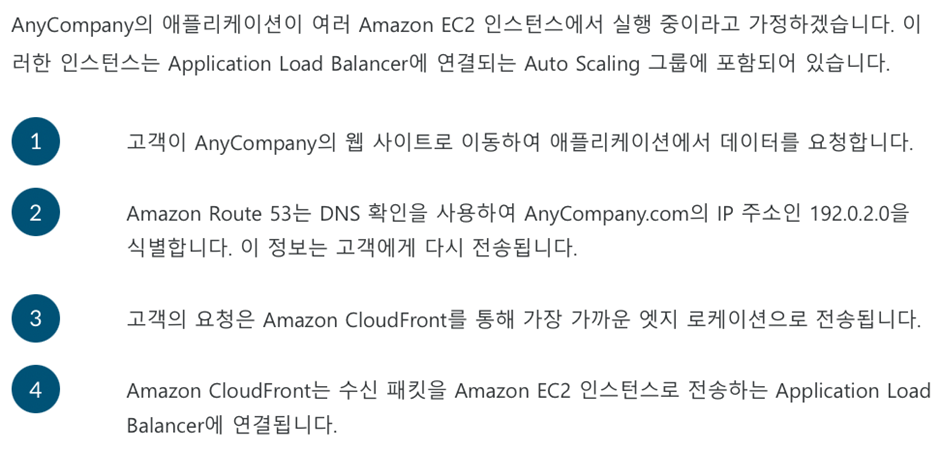

- Amazon Route53 (AWS 관리형 DNS 웹서비스)

- 사용자 요청을 AWS에서 실행되는 인프라에 연결 / AWS 외부 인프라로 라우팅

- DNS 레코드 관리 기능

1) 직접 새 도메인 이름 등록 가능

예) Route53 & CloudFront가 콘텐츠를 전송하는 방식

출처

'IT > Cloud' 카테고리의 다른 글

| [AWS CLF-C01] 모니터링 및 분석 (0) | 2023.06.28 |

|---|---|

| [AWS CLF-C01] 보안 (0) | 2023.06.28 |

| [AWS CLF-C01] 스토리지 및 데이터베이스 (0) | 2023.06.28 |

| [AWS CLF-C01] 클라우드 컴퓨팅 (0) | 2023.06.28 |

| [AWS CLF-C01] 글로벌 인프라 및 안정성 (0) | 2023.06.28 |