[ARP Spoofing 대응하기]

- [Linux] Kail (Bettercap) 로 ARP Spoofing 해보기 에서 ARP Spooing으로 공격을 해보았다.

[Linux] Kail (Bettercap) 로 ARP Spoofing 해보기

[Network] ARP Spoofing 알아보기 를 먼저 보고, 오시면 더욱 더 도움이 됩니다. [Network] ARP Spoofing 알아보기 중간자 공격(Man In the Middle) 중 하나인 ARP Spoofing에 대해 알아보자. 기본적인 ARP (Address Resolution

a-gyuuuu.tistory.com

- 이제는 막을 차례다.

- ARP Spoofing을 막는 방법은 간단하게 2가지로 구분된다.

1. ARP 정적으로 등록하기

2. XARP 프로그램 사용하기

1. ARP 정적으로 등록하기

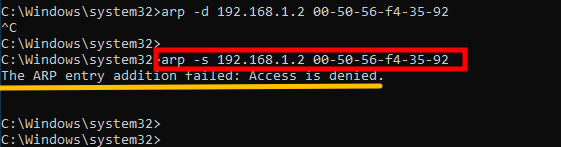

- cmd 창에서 ARP 테이블에 IP와 MAC을 정적(Static)으로 등록한다.

- cmd를 관리자 권한으로 열어서 명령어를 입력한다.

- arp -s [Static IP] [Static MAC]

- 이상하게도 권한이 없다고 불가하다는 메세지가 출력된다.

- 다른 방법으로 등록해보자

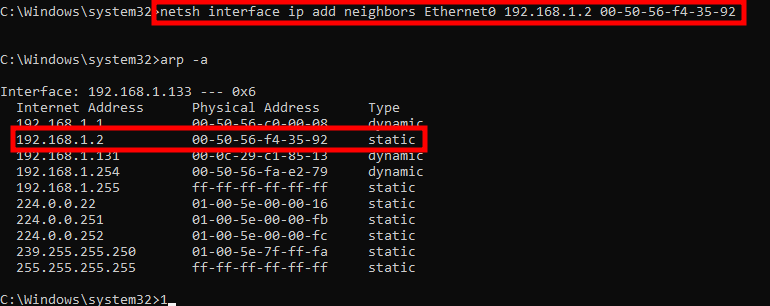

- netsh interface ip add neighbors [Interface] [Static IP] [Static MAC]

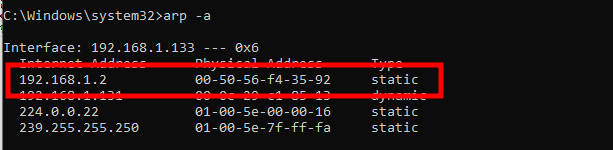

- G/W의 MAC을 정적으로 등록하였다.

2. 확인해보기

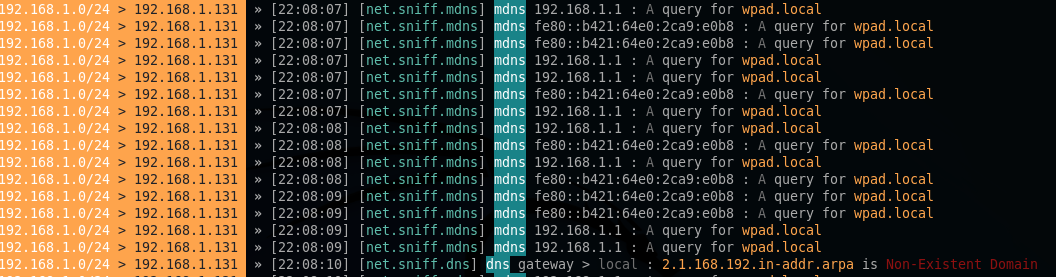

- Kail Linux에서 bettercap을 실행하여 ARP Spooing 공격을 하였다.

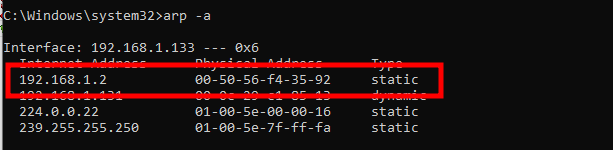

- 다시 cmd 창에서 arp -a를 통해 ARP Table을 확인했다.

- 공격을 하여도 변경되지 않았다.

- bettercap 에서도 공격 대상자의 송/수신하는 패킷을 볼 수 없다.

2. XARP 프로그램 사용하기

- Linux / Window를 지원하는 프로그램

- ARP Spoofing 공격을 감지하는 프로그램

Home - xarp.net

XArp performs advanced ARP spoofing detection mechanisms – made to secure your network.

xarp.net

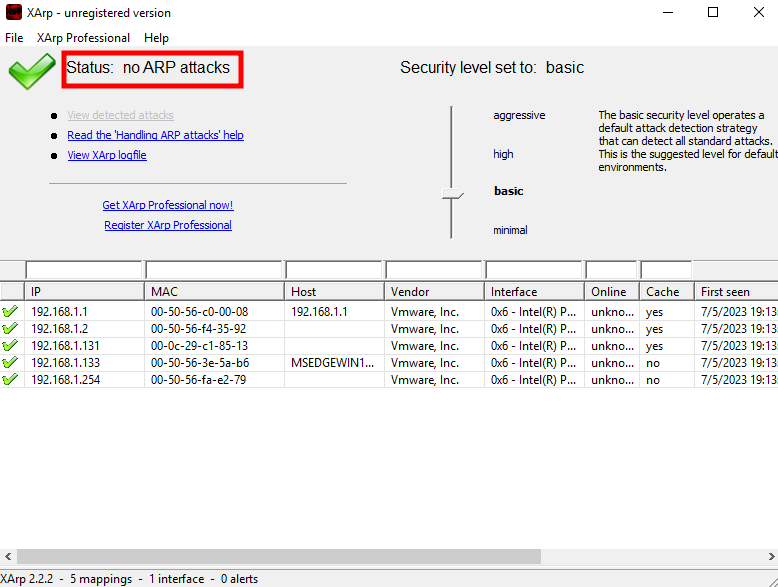

- 실행 후 / 공격 전 상태

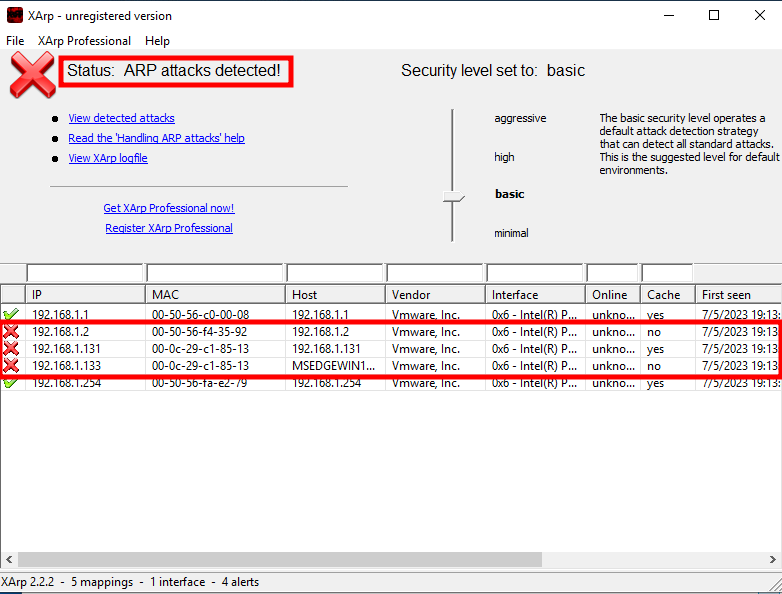

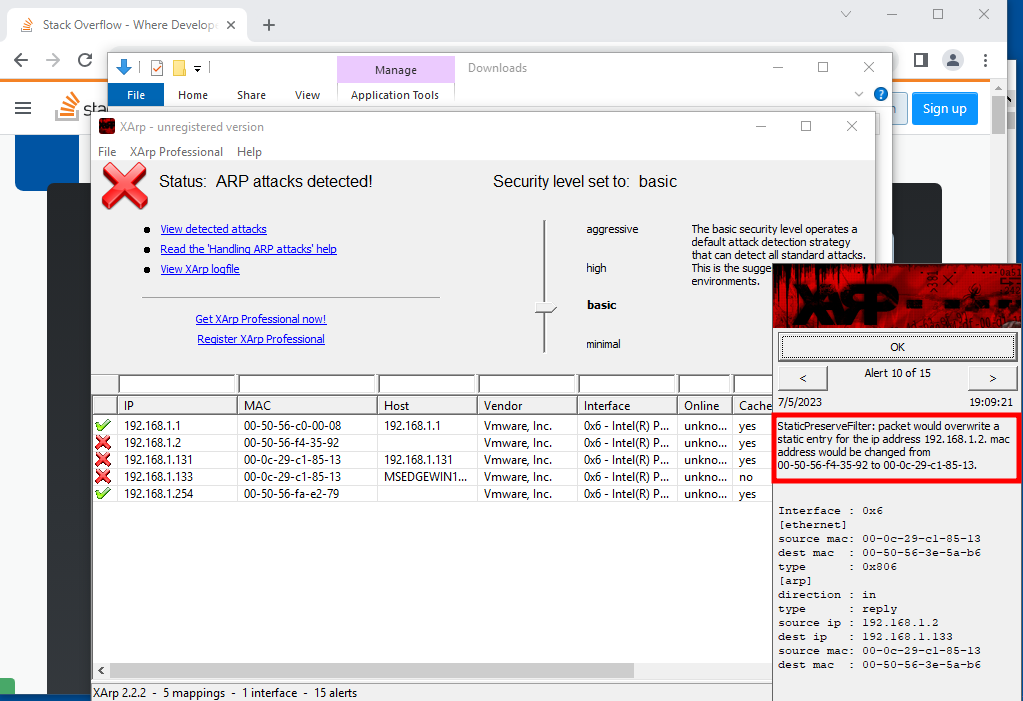

- 공격 후 상태

- 위 사진과 비교하여 MAC이 변경된 것을 확인 가능

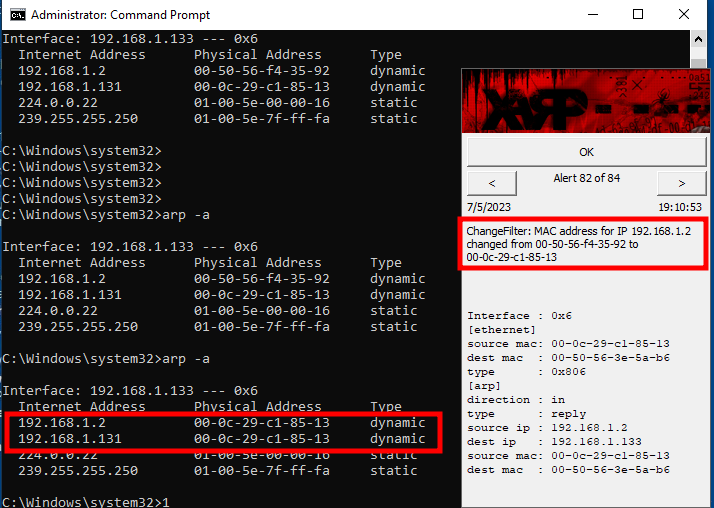

- 공격에 따른 MAC 주소 변경에 대한 지속적인 알림 지원

- MAC 주소가 변경되었음을 알려준다.

- 위 두 가지를 조합하여 ARP Spoofing 공격을 방어하기

- ARP Table Static 관리 + XARP 프로그램 사용

3. 결과 확인

- StaticPreserveFiliter 알림 발생

= XARP는 ARP Cache를 정기적으로 요청하고 그 값들을 저장해두는데, 이 때, Static으로 Mapping된 정보도 저장한다.

= 따라서, 이 정보를 기반으로 누군가 Spoofing 하려는 공격을 감지할 수 있다.

Address Resolution Protocol Poisoning and Detection using Cain & Abel and XArp

What is Address Resolution Protocol (ARP)?

medium.com

'IT > ㄴ Post-Connection Attack' 카테고리의 다른 글

| [Linux] 포트 스캔 툴 zenmap 사용하기 [정보 수집 / 취약점 파악] (0) | 2023.07.07 |

|---|---|

| [Linux] bettercap을 GUI로 이용해보기 (0) | 2023.07.07 |

| [Linux] bettercap의 caplet을 이용하여 ARP Spoofing 해보기 (0) | 2023.07.06 |

| [Linux] Kail (Bettercap) 로 ARP Spoofing 해보기 (0) | 2023.07.06 |

| [Network] ARP Spoofing 알아보기 (0) | 2023.07.06 |