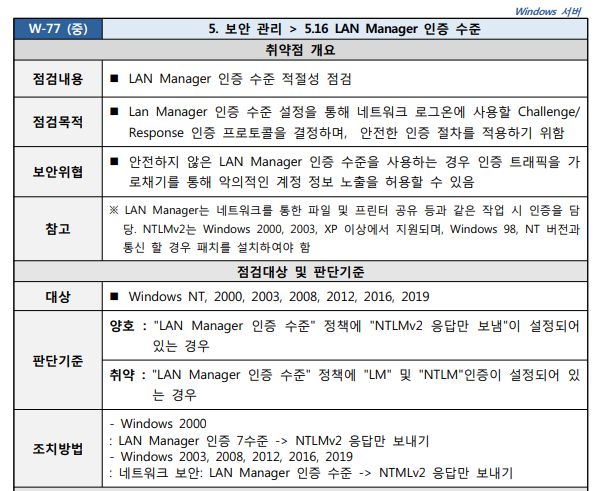

KISA 한국인터넷진흥원 21-03-31 기준 KISA 한국인터넷진흥원 www.kisa.or.kr ■ Windows NT, 2000 1) 시작> 실행> SECPOL.MSC> 로컬 정책> 보안 옵션 2) “LAN Manager 인증 수준” 정책에 “NTLMv2 응답만 보내기” 설정 ■ Windows 2003, 2008, 2012, 2016, 2019 1) 시작> 실행> SECPOL.MSC> 로컬 정책> 보안 옵션 2) “네트워크 보안: LAN Manager 인증 수준” 정책에 NTLMv2 응답만 보내기” 설정