- [Win2016] Window Active Directory 기초 [AD 설치 / 도메인 등록 및 해제 / 계정 생성] 에 이어서 사용자 관련 설정을 알아보고자 한다.

[Win2016] Window Active Directory 기초 [AD 설치 / 도메인 등록 및 해제 / 계정 생성]

- [Windows] Windows Active Directory 알아보기 에서 간단하게 AD에 관해 알아보았다. [Windows] Windows Active Directory 알아보기 - 많은 성, 숲, 그리고 강으로 가득 찬 거대한 왕국을 상상해보자. 많은 사람들, 생

a-gyuuuu.tistory.com

- 사용자를 생성하고 관리하는 과정에서 필요한 설정들을 살펴보았다.

- 회사에 수많은 사람들이 존재하고, 사람들에게는 각각 소속되어 있는 부서가 존재한다. 따라서, 어떠한 사람을 찾기 위해서 회사 전체를 훑어보는 것보다는 부서별로 찾는다면 더 빠르게 찾을 수 있을 것이다.

- AD에서도 조직 구성 단위(부서)를 생성하여 사용자 계정(사람)을 해당 조직 구성 단위에 포함시켜 관리할 수 있다.

[목록]

1. 사용자 계정 관리

2. 사용자 계정 찾기

3. 그룹 정책 관리

[Window Active Directory 사용자 관리]

1. 사용자 계정 관리

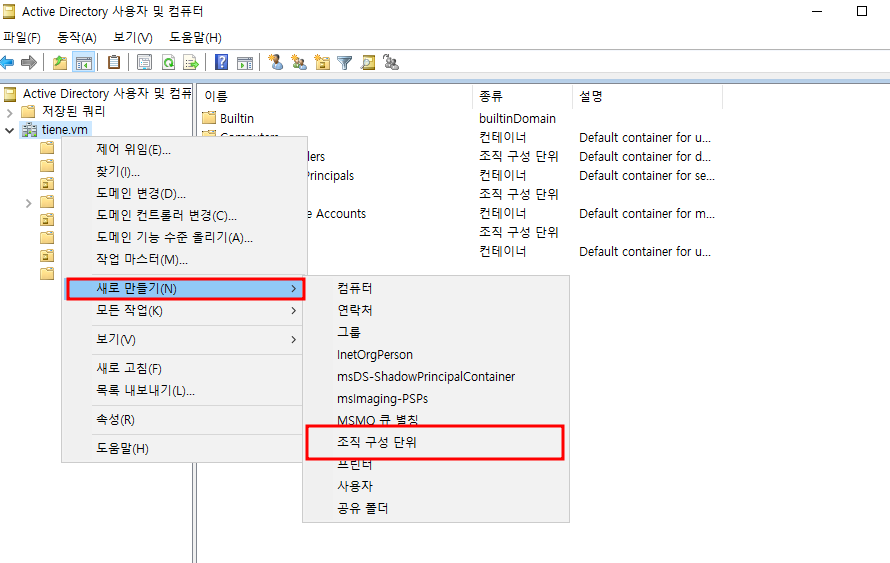

1.1) 조직 구성 단위 생성

- [Active Directory 사용자 및 컴퓨터] 에서 도메인 영역을 우클릭하여, [새로 만들기] - [조직 구성 단위]를 클릭한다.

- 다음과 같이 이름을 지정할 수 있다. 부서를 만드는 것과 동일한 효과를 볼 수 있다. [확인]을 눌러서 조직 구성 단위를 생성할 수 있다.

1.2) 사용자 계정 생성

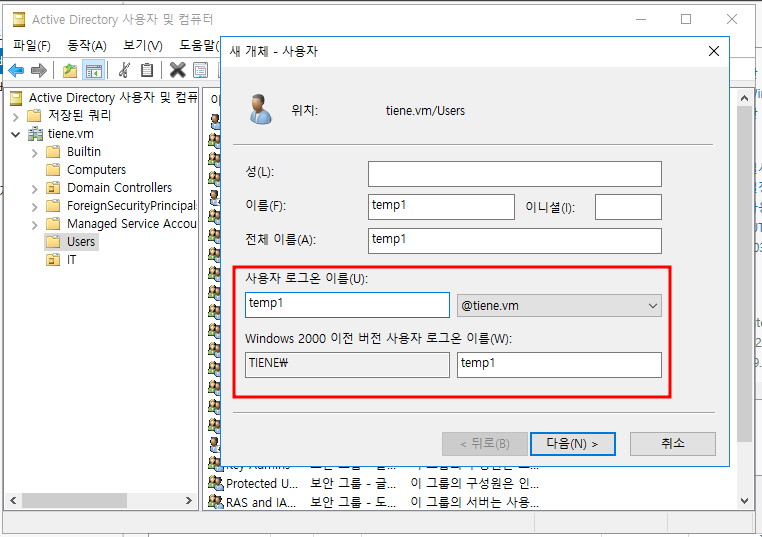

- 이전에도 했었던 내용이지만 다시 한번 더 복습 개념으로 추가하였다. [Users]를 우클릭하여, [새로 만들기] - [사용자]를 클릭하여 사용자 계정 생성 창을 띄운다.

- 원하는 사용자 계정의 이름을 지정한다.

- 암호까지 지정하여 완료한다. 테스트를 위해서 [다음 로그온 시 사용자가 반드시 암호를 변경해야 함] 은 체크 해제하였다.

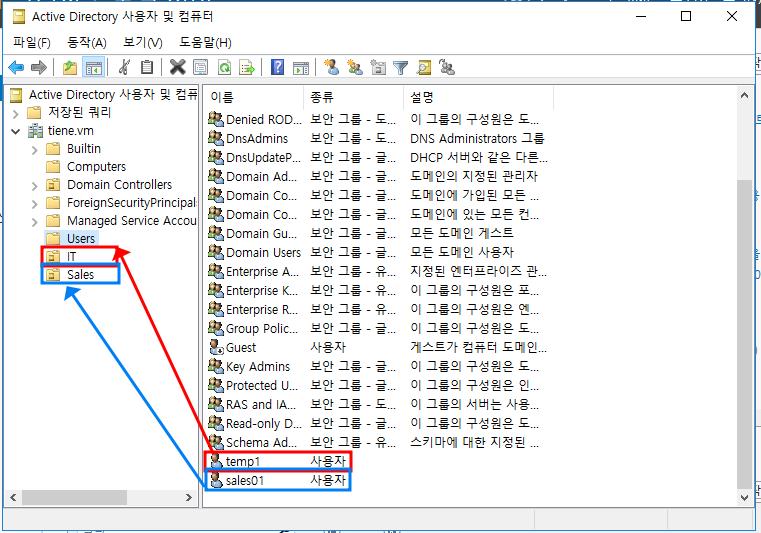

- 아래와 같이 사용자 계정들을 생성하였다.

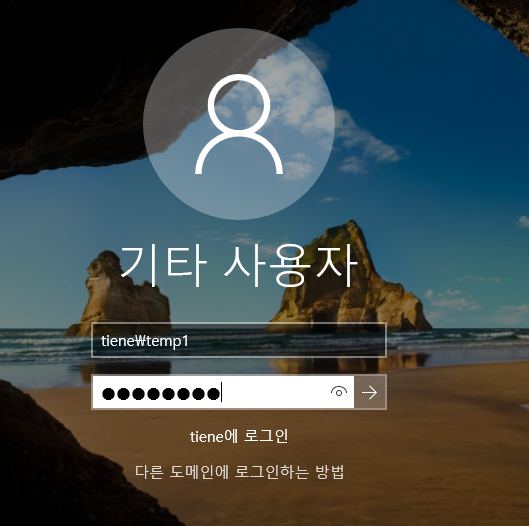

- 해당 사용자 계정으로 접속을 시도했고 정상적으로 할 수 있었다. 사용자 계정 정보가 Domain Controller에 있기 때문에 가능한 일이다.

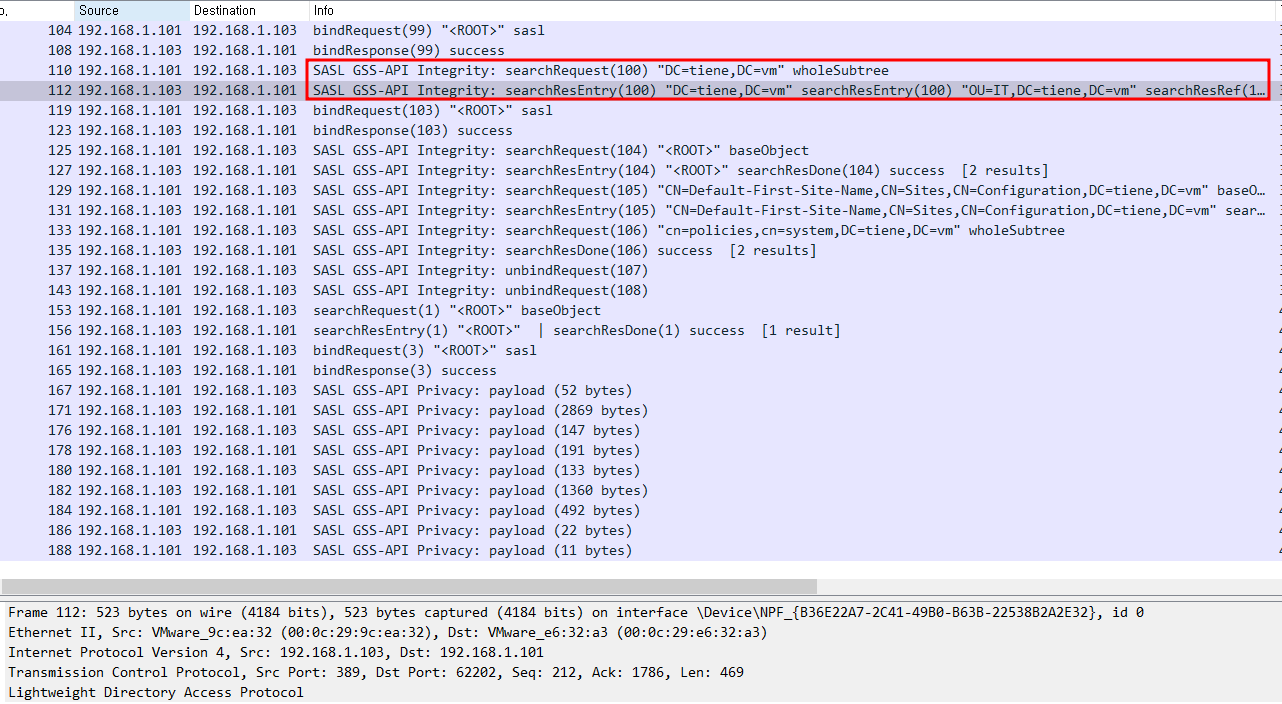

- Wireshark에서도 볼 수 있드시, SVR1(192.168.1.101)에서 DC(192.168.1.103)으로 접속을 요청하는 과정을 볼 수 있다.

- 그리고, 사용자 계정을 소속되길 원하는 조직 구성 단위에 드래그 앤 드롭을 하면 포함시킬 수 있다.

2. 사용자 계정 찾기

2.1) 사용자 계정 속성 추가

- 아래 사진과 같이 IT라는 조직 구성 단위에 사용자 계정 temp1이 포함되어 있다.

- SVR1이라는 Windows Server 까지 포함시킬 수 있다.

- temp1과 temp2를 지정하고 속성에서 다음과 같이 속성을 추가한다.

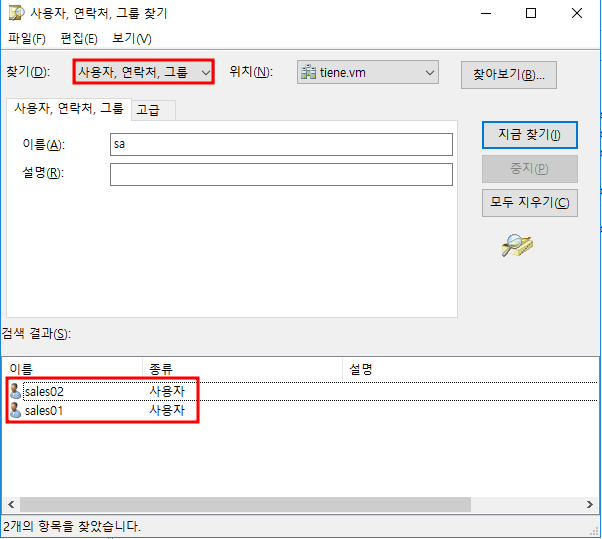

2.2) 사용자 계정 찾기

- 위에서 추가한 속성을 바탕으로 사용자 계정을 찾아보고자 한다.

- 도메인 영역을 우클릭하여 [찾기]를 클릭한다.

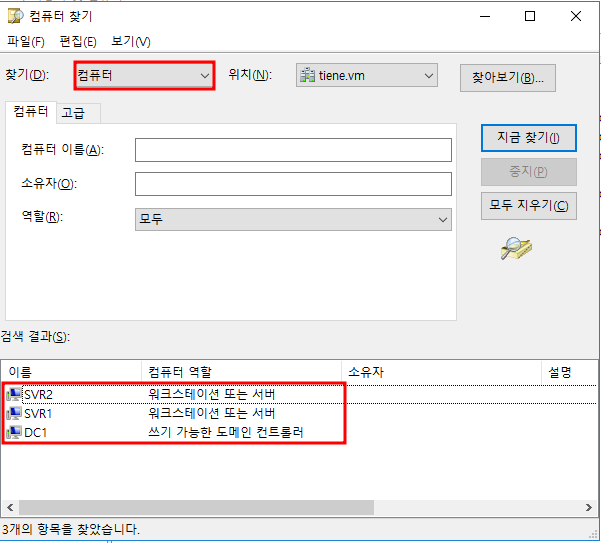

- 다음과 같이 옵션을 변경하면서, 빠르고 간단하게 사용자 계정 혹은 Server들을 찾을 수 있다.

- [고급] 탭으로 이동하여, 위에서 추가한 속성을 기준으로 찾아볼 수도 있다.

3. 그룹 정책 관리

- AD 정책은 입법부에서 결정하고 내리는 정책이 있고 지방자치단체에서 결정하고 내리는 정책과 비슷한 결이 있다.

- 계정 정책은 Domain Controller의 [그룹정책]에서만 수정가능하다.

- 로컬 정책은 관리자로 로그인하면 수정이 가능하다. 말 그대로 로컬이기 때문이다.

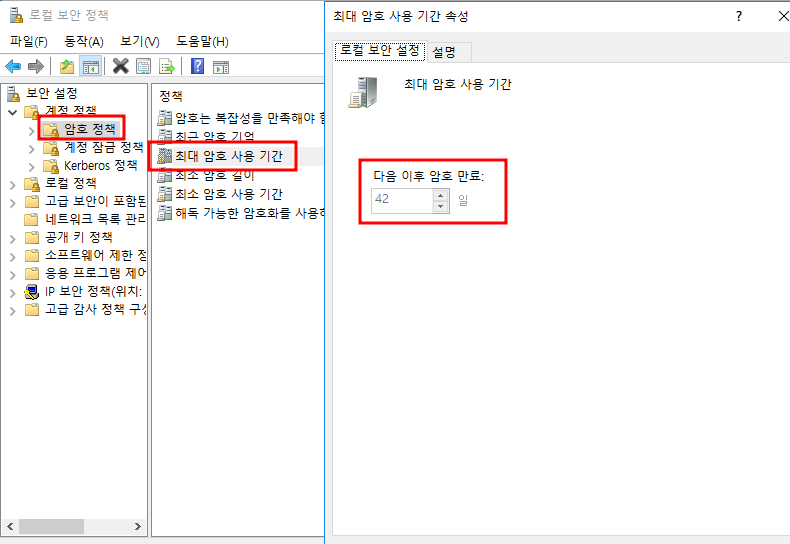

3.1) DC에서의 로컬 보안 정책

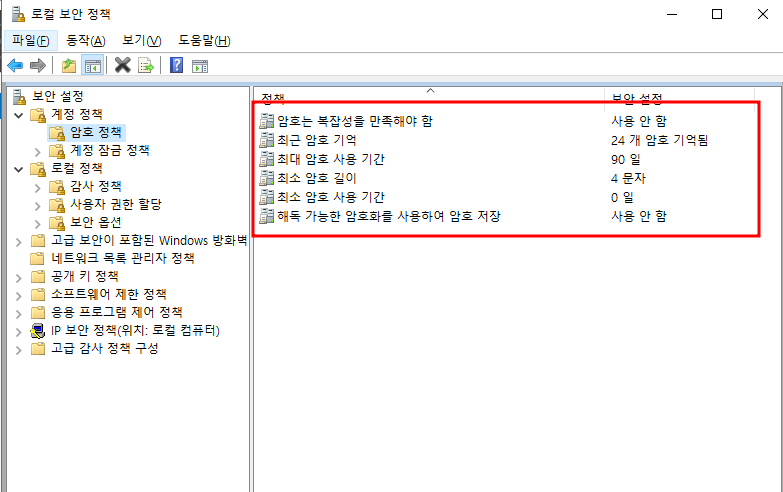

- DC에서 [로컬 보안 정책] - [암호 정책]으로 이동하여 수정을 하려고 했으나 불가하다.

- [계정 정책]은 [그룹 정책 관리]라는 곳에서 변경 가능하다.

3.2) DC에서의 그룹 정책 관리

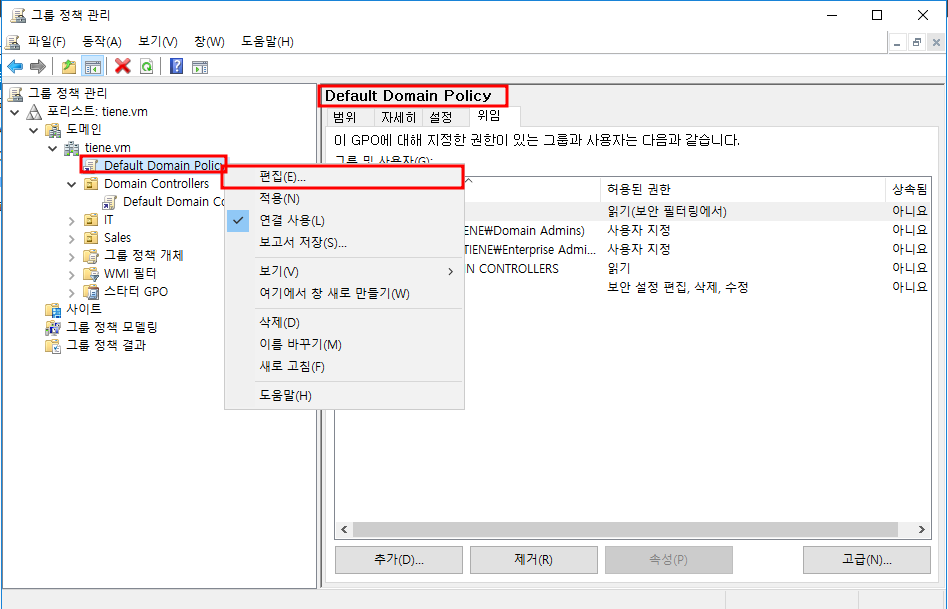

- [그룹 정책 관리] 로 이동하여, [Default Domain Policy]를 우클릭하고 [편집]을 눌러서 정책을 편집한다.

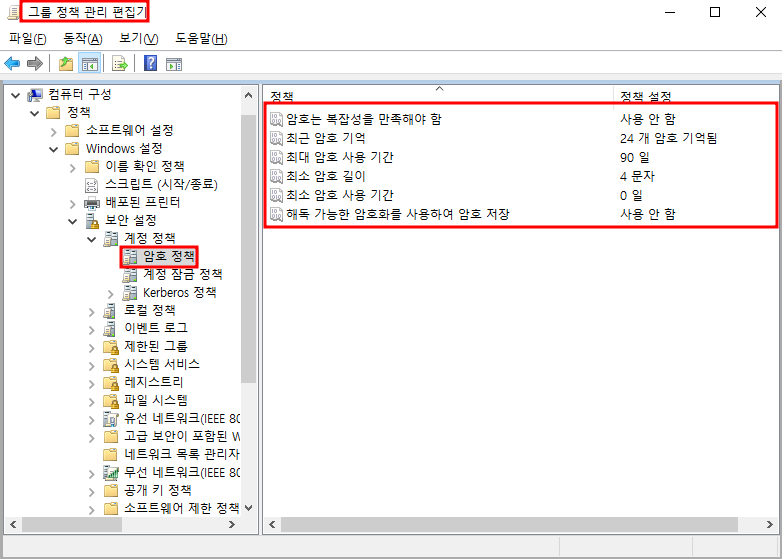

- 이곳에서는 [로컬 보안 정책] 에서 불가했던 설정 변경이 가능하다. 테스트를 위해 다음과 같이 변경한다.

- 이제, Domain 내에 있는 SVR1(Windows Server)에서 변경된 정책을 적용시킨다.

gpupdate /force

- cmd 창에서 위의 명령어를 입력하여 정책을 업데이트한다.

- 그러면, 다음과 같이 DC에서 설정한 정책을 그대로 적용한다.

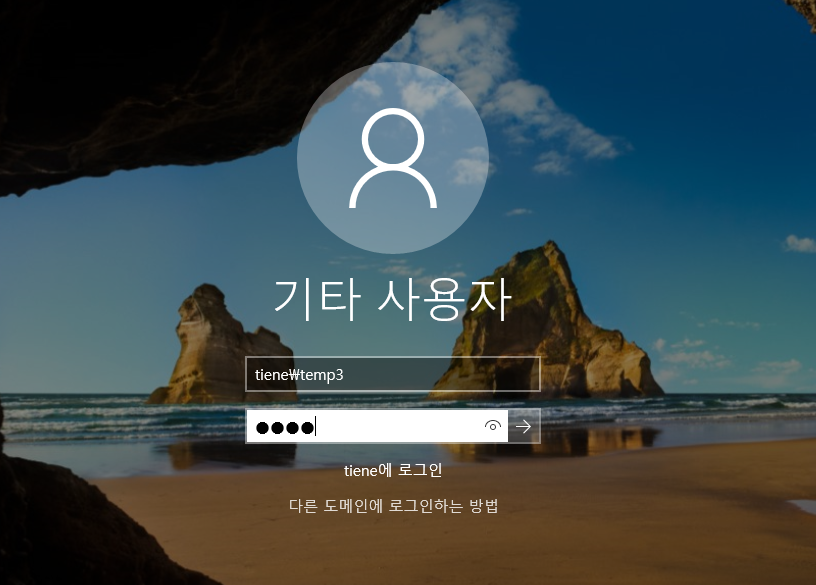

- DC에서 만든 계정 temp3/1111 으로 테스트를 진행한다.

- 먼저, 3번의 Login 시도를 실패하고 결과를 알아보고자 한다.

- 다음과 같이, 4번째에 올바른 계정 정보를 입력했을 때, 계정이 잠겨있는 이유로 Login 할 수 없었다.

- [Active Directory 사용자 및 컴퓨터] 으로 이동하여 사용자 계정의 속성을 살펴보면, 계정이 잠겨있다는 메시지가 출력된다. [계정 잠금 해제]를 눌러서 계정을 해제할 수 있다.

'IT > ㄴ Windows' 카테고리의 다른 글

| [Windows] Ctrl+Alt+Del를 눌러서 Login 하는 이유 [대화형 로그온] (0) | 2023.08.21 |

|---|---|

| [Windows] 윈도우 프록시 설정하기 [크롬 프록시 설정] (0) | 2023.08.21 |

| [Win2016] Window NTDS Directory 알아보기 [AD / ntds.dit] (0) | 2023.08.21 |

| [Win2016] Windows NIC Teaming 구성하기 (0) | 2023.08.21 |

| [Win2016] Window Active Directory 기초 [AD 설치 / 도메인 등록 및 해제 / 계정 생성] (0) | 2023.08.18 |