KISA 한국인터넷진흥원 21-03-31 기준

KISA 한국인터넷진흥원

www.kisa.or.kr

■ HTTP

[ Server 헤더 제거 ]

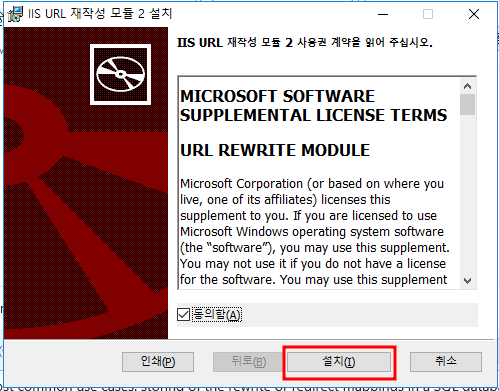

1) Microsoft 다운로드 센터에서 URL Rewrite 다운로드 후 설치

https://www.iis.net/downloads/microsoft/url-rewrite

2) 제어판> 관리도구> IIS(인터넷 정보 서비스) 관리자> 해당 웹 사이트> [URL 재작성]

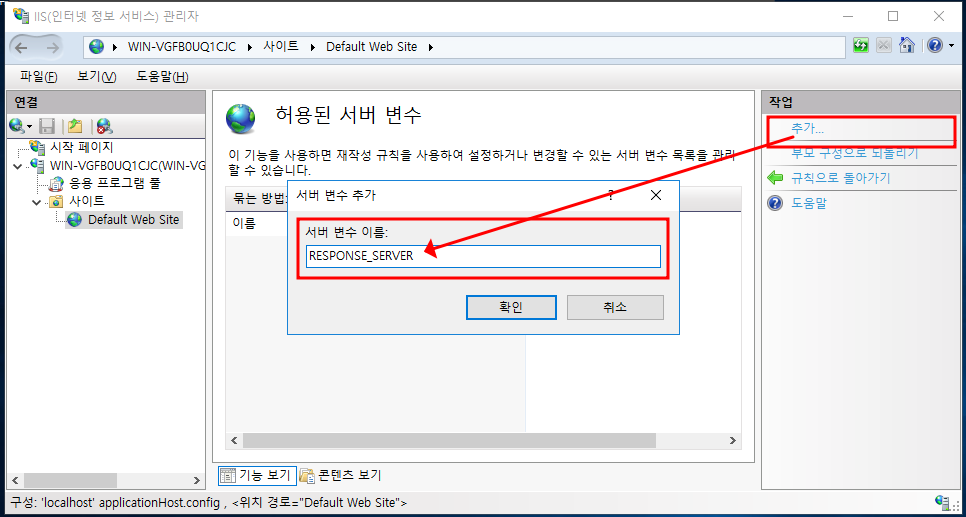

3) 작업 탭> [서버 값 관리 – 서버 변수 보기...]

4) 작업 탭> [추가...]> 서버 변수 추가 - 서버 변수 이름: RESPONSE_SERVER

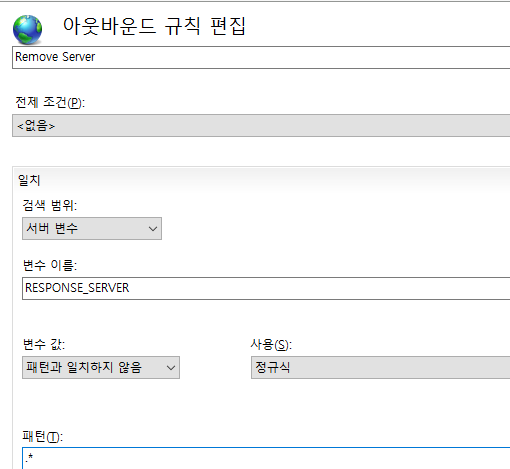

5) [URL 재작성]> 작업 탭> [규칙 추가...]> 아웃바운드 규칙> 빈 규칙

6) 이름, 검색 범위, 변수 이름, 패턴 설정> 적용

- 이름(N): Remove Server

- 검색 범위: 서버 변수

- 변수 이름: RESPONSE_SERVER

- 패턴(T): .*

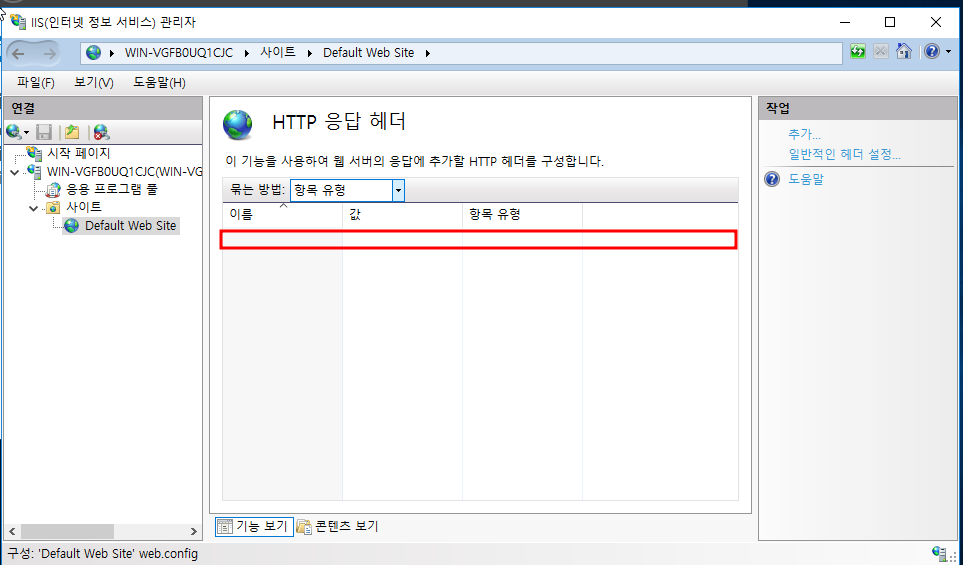

[ X-Powered-By 헤더 제거 ]

1) 제어판> 관리도구> IIS(인터넷 정보 서비스) 관리자> 해당 웹 사이트> [HTTP 응답 헤더]

2) [X-Powered-By] 설정 제거

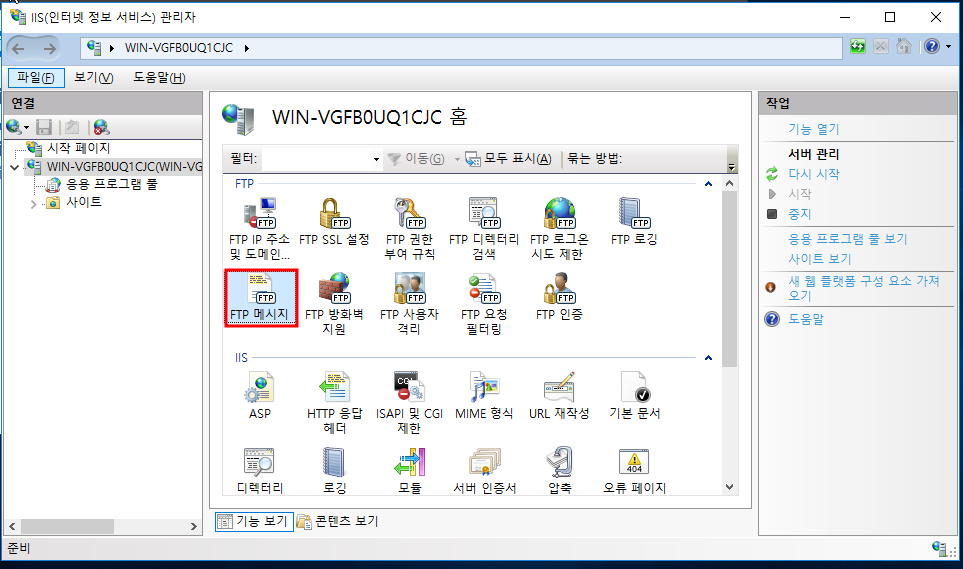

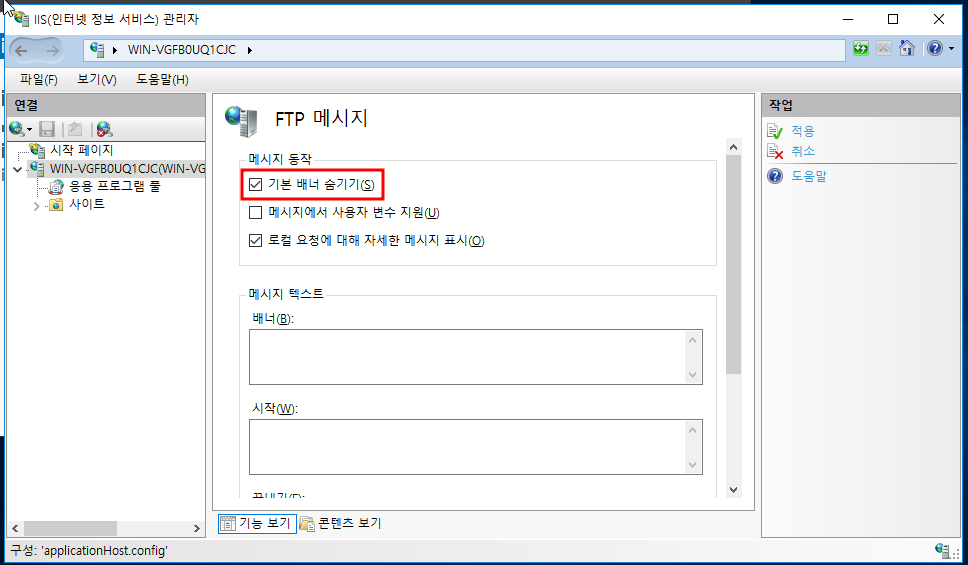

■ FTP

1) IIS(인터넷 정보 서비스) 관리자 > FTP 메시지> 기본 배너 숨기기 설정

■ SMTP Step

1) 시작> 실행> cmd> adsutil.vbs 파일이 있는 디렉터리로 이동

- 명령어: cd C:\inetpub\AdminScripts

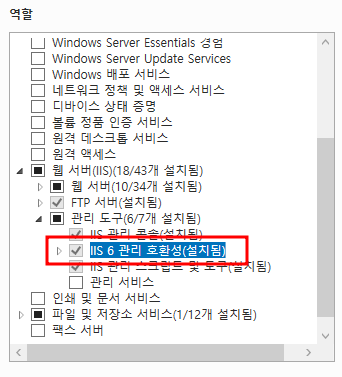

- adsutil.vbs를 사용하기 위해 서버 관리자에서 역할 추가 필요

→ ”웹 서버(IIS)> 관리 도구> IIS 6 관리 호환성> IIS 6 스크립팅 도구“ 설치 필요

2) IIS에서 서비스 중인 SMTP 서비스 목록 확인

- 명령어: cscript adsutil.vbs enum /p smtpsvc

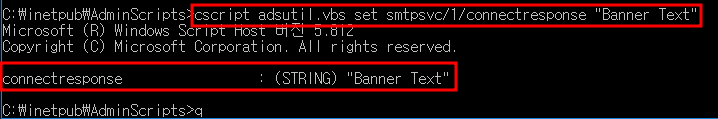

3) SMTP 서비스에 connectresponse 속성 값에서 배너 문구 수정

- 명령어: cscript adsutil.vbs set smtpsvc/1/connectresponse “Banner Text”

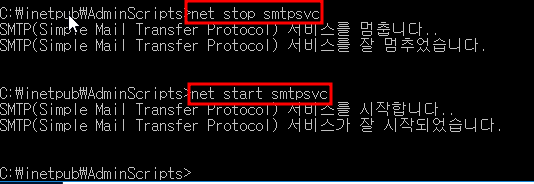

4) SMTP 서비스 재시작

- 명령어: net stop smtpsvc (중지)

- 명령어: net start smtpsvc (시작)

'IT > ㄴ Windows Vulnerabilities' 카테고리의 다른 글

| [Windows] 윈도우즈 서버 취약점 점검 W-66 [2.34 불필요한 ODBC/OLE-DB 데이터 소스와 드라이브 제거] (0) | 2023.08.12 |

|---|---|

| [Windows] 윈도우즈 서버 취약점 점검 W-65 [2.33 Telnet 보안 설정] (0) | 2023.08.12 |

| [Windows] 윈도우즈 서버 취약점 점검 W-63 [2.31 DNS 서비스 구동 점검] (0) | 2023.08.11 |

| [Windows] 윈도우즈 서버 취약점 점검 W-62 [2.30 SNMP Access Control 설정] (0) | 2023.08.11 |

| [Windows] 윈도우즈 서버 취약점 점검 W-61 [2.29 SNMP 서비스 커뮤니티스트링의 복잡성 설정] (0) | 2023.08.11 |