2020년 국비지원 교육 내용 정리

### ACL (Access Control List)

-특정 네트워크 트래픽을 허용하거나 차단하는 기능

특정 트래픽을 허용한후 나머지 모든 트래픽을 차단 [방화벽]

특정 트래픽을 차단한후 나머지 모든 트래픽을 허용 [Filtering]

-Distribute-list , Offset-list , Route-map등의 Filtering , NAT기능 사용할 때

네트워크의 범위를 정하는 기능이다.

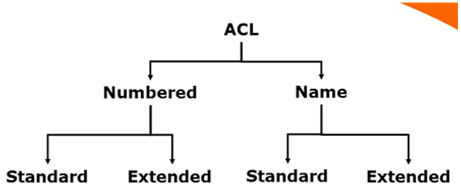

- Numbered ACL , Named ACL , Dynamic ACL

Reflective ACL , MAC-address ACL등으로 구성이 가능하다.

# ACL구성시 주의사항

- Permit/Deny command를 사용하여 특정 네트워크를 허용하거나 차단할 수 있다.

- ACL의 마지막 Line에는 Deny any가 자동실행

- 가장 윗줄부터 순서대로 실행되기때문에 작은 범위부터 지정

- 특정 범위에 대해서 추가 , 삭제가 실시X

(삭제 시 같은 숫자를 가진 리스트가 삭제)

### Numbered ACL

-ACL을 구성시 Number를 사용하여 구성하는 기능으로 가장 기본적인 ACL이다.

## Numbered Standard ACL

-범위 : 1 ~ 99

-특징 : Source address만을 사용한 Filtering을 실시한다.

[목적지는 확인하지 않는다.]

IP 주소만으로 트래픽을 제어하기 때문에 특정 트래픽에 대한 제어는 불가능

따라서 방화벽 구성시에는 사용되지 않고 NAT, Distribute-list, Offset-list 등과

같은 기능 사용시 네트워크의 범위를 지정할 때 사용

-설정 : access-list [1~99] [Permit/Deny] [Source address] [Source address W/M]

-적용

: ACL의 적용은 Interface , VTY에 IN/OUT bound로 적용하여 사용

* 목적지에 가깝게 설정하는 것이 효율적이다.

in 두번, out 두번 적용해봐야 최근 명령어로 덮어지지만

in 한번 out 한번 적용하면 in과 out 모두 적용된다.

in bound 적용시 업데이트를 받은 인터페이스도 허용해주어야 한다.

## Extended ACL

-Standard ACL의 확장형 ACL

-범위 : 100 ~ 199

-특징 : Source Address , Destination Address를 사용하여 트래픽을 통제 [Option포함 가능]

L3 , L4까지 트래픽 통제가 가능하다.

-설정

access-list [100~199] [Permit/Deny] [Protocol Type] [SA] [SA W/M] eq [Source Port number]

[DA] [DA W/M] eq [Destination Port number]

-적용 : ACL의 적용은 Interface , VTY에 IN/OUT bound로 적용하여 사용한다.

# RIPv2를 수신하기 위한 Access-list

access-list 105 permit udp [Source Address] eq 520 host 224.0.0.9 eq 520

# EIGRP를 수신하기 위한 Access-list

access-list [100~199] permit eigrp host [Source Address] [Destination Address]

access-list [100~199] permit eigrp host [Source Address] host 224.0.0.10

# OSPF환경 DR/BDR을 선출하지 않는 환경

access-list [100~199] permit ospf [Source Address] host 224.0.0.5

# OSPF환경 DR/BDR을 선출하는 환경

access-list [100~199] permit ospf [Source Address] host 224.0.0.5

access-list [100~199] permit ospf [Source Address] host 224.0.0.6

# ICMP Reply만 허용

access-list [100~199] permit icmp [Source Address] [Destination Address] echo-reply

| AHP | Authentication Header Protocol | TCP Telnet(23) , HTTP(80) , FTP(20,21) , BGP(179) |

| EIGRP | Cisco's EIGRP routing protocol | |

| ESP | Encapsulation Security Payload | |

| GRE | Cisco's GRE tunneling | |

| ICMP | Internet Control Message Protocol : Ping | |

| IGMP | Internet Gateway Message Protocol | |

| IP | Any Internet Protocol | |

| IPINIP | IP in IP tunneling | UDP DNS(53) , TFTP(69) , DHCP (67,68) , RIP(520) |

| NOS | KA9Q NOS compatible IP over IP tunneling | |

| OSPF | OSPF routing protocol | |

| PCP | Payload Compression Protocol | |

| PIM | Protocol Independent Multicast | |

| TCP | Transmission Control Protocol | |

| UDP | User Datagram Protocol |

'IT > ㄴ Cisco' 카테고리의 다른 글

| [CISCO] AAA 기초 (계정 보안 / Lockout 해제) (0) | 2023.06.30 |

|---|---|

| [CISCO] VPN 정리 (Virtual Private Network) (0) | 2023.06.30 |

| [CISCO] BGP 기초 (0) | 2023.06.29 |

| [CISCO] Remote Access 하기 [Telnet / SSH] (0) | 2023.06.28 |

| [CISCO] EIGRP (Enhanced Interior Gateway Routing Protocol) 기초 (0) | 2023.06.27 |