Window L2TP/IPSec를 인증서로 통신하기

[Win2016] Windows로 VPN L2TP/IPSec 연결하기 [3/3] [원격 네트워크에 기본 게이트웨이 사용]

[Win2016] Windows로 VPN L2TP/IPSec 연결하기 [3/3] [원격 네트워크에 기본 게이트웨이 사용]

HTML 삽입 미리보기할 수 없는 소스 - 지금까지 VPN Server를 구축하고 연결하는 방법까지 알아보았다. 이번에는 PPP를 사용하여 접속하는 것이 아닌, L2TP/IPSec 방식으로 접속하는 방법을 정리해보았

a-gyuuuu.tistory.com

- 이전에는 L2TP/IPSec 통신을 미리 공유한 키를 사용하여 수립했다. 이러한 방식은 보안에 취약하기 때문에 더욱 더 강력한 보안을 제공하는 인증서를 활용하여 L2TP/IPSec 통신을 해본다.

목차

1. AD CA 인증기관 설치

2. 인증서 생성

3. 인증서 확인

4. VPN 접속

[구성도]

1. AD CA 인증기관 설치

1.1) CA Root

- [IT/ㄴ Windows] - [Win2016] Windows CA 독립 인증기관 설치 및 기초 [1/4] 를 참고하여 엔터프라이즈 CA Root를 설치한다.

[Win2016] Windows CA 독립 인증기관 설치 및 기초 [1/4]

HTML 삽입 미리보기할 수 없는 소스 목차 1. CA 인증서비스 설치 2. CA 인증기관 3. CA 인증기관 확인 1. CA 인증서비스 설치 1.1) [역할 및 기능 추가 마법사] 이동 - [역할 및 기능 추가 마법사] 에서 [Acti

a-gyuuuu.tistory.com

2. 인증서 생성

2.1) 그룹 정책 관리

- 도메인 개체들이 자동으로 인증서를 받아갈 수 있도록 [인증서 자동 요청]을 설정한다. 아래 사진과 같이 이동하여 [인증서 자동 요청 설정]에서 [인증서 탬플릿]을 [컴퓨터]로 지정하여 새롭게 생성한다. 그러면, [컴퓨터]라는 인증서 탬플릿이 생성된다. 그리고, cmd창에서 gpupdate /force을 입력하여, 정책 업데이트를 진행한다.

3. 인증서 확인

3.1) 콘솔 실행

- 도메인에 가입된 SVR1과 SVR2에서 MMC을 실행한다. [실행]에서 MMC를 입력하면 된다.

- [파일]에서 [스냅인 추가/제거] 클릭한다.

- 하단에 [인증서]를 추가한다.

3.2) 발급 확인

- SVR1과 SVR2에서 인증서가 발급되었는지 확인한다. 만약, 발급이 되지 않았다면, gpupdate /force를 입력하여 정책 업데이트를 진행한다.

4. VPN 접속

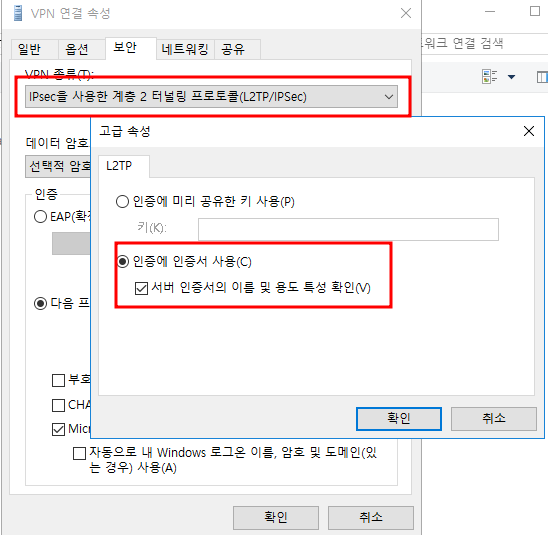

4.1) VPN 연결 속성 변경 및 IP 추가

- 이번에 접속할 때는 인증서를 사용하기 때문에, 기본값인 [인증에 인증서 사용]을 확인한다. 그리고 테스트를 위해서 공인망 IP까지 추가한다.

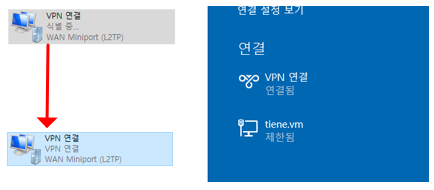

- 모든 설정을 마치고 접속하면 [식별 중..]이라는 상태와 함께 시간이 지나면 연결이 된다.

'IT > ㄴ Windows' 카테고리의 다른 글

| [Win2016] Windows SSTP VPN Client 생성 후 접속하기[2/2] (0) | 2023.09.07 |

|---|---|

| [Win2016] Windows SSTP VPN 정리와 SSTP VPN Server 구축하기[1/2] (0) | 2023.09.07 |

| [Win2016] Windows NPS 정책을 사용하여 VPN 관리하기 [2/2] (0) | 2023.09.06 |

| [Win2016] Windows NPS (Network Policy Server) 알아보기 [1/2] (0) | 2023.09.06 |

| [Win2016] Windows로 VPN L2TP/IPSec 연결하기 [3/3] [원격 네트워크에 기본 게이트웨이 사용] (0) | 2023.09.05 |