KISA 한국인터넷진흥원 21-03-31 기준

KISA 한국인터넷진흥원

www.kisa.or.kr

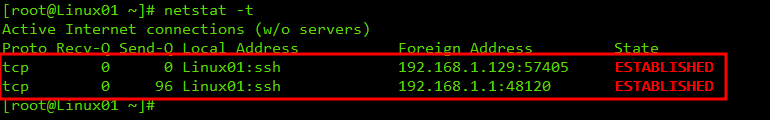

■ IPtables 사용하는 경우

1) iptables 명령어를 통해 접속할 IP 및 포트 정책 추가

(예) SSH 서비스 제한

iptables –A INPUT –p tcp –s 192.168.1.1/24 —dport 22 –j ACCEPT

iptables -A INPUT -p tcp --dport 22 -j DROP

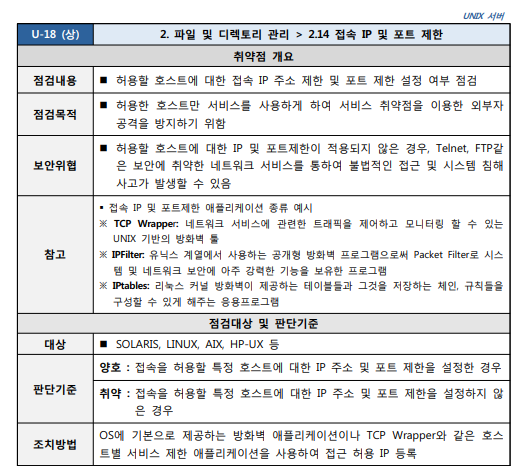

설정 전)

- IP 192.168.1.129 를 가진 Linux에서 접속이 가능하다.

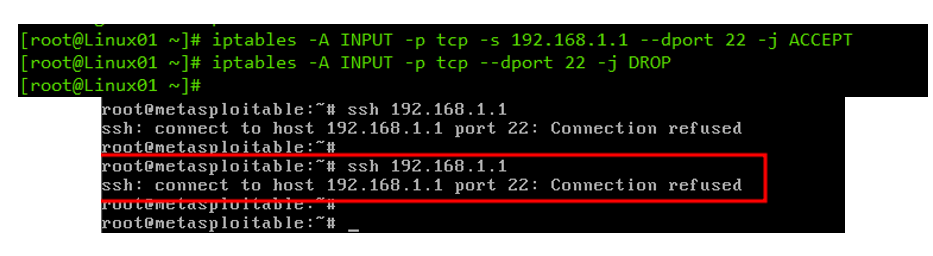

설정 후)

- IP 192.168.1.129 를 가진 Linux에서 접속이 불가능하다.

2) iptables 설정 저장

/etc/rc.d/init.d/iptables save

■ IPfilter 사용하는 경우

1) vi 편집기를 이용하여 “/etc/ipf/ipf.conf” 파일 열기 Step

2) 접속할 IP 및 포트 정책 추가

(예) SSH 서비스 제한

pass in quick proto tcp from 192.168.1.0/24 to any port = 22 keep state

block in quick proto tcp from any to any port = 22 keep state

3) IPfilter 서비스 재시작

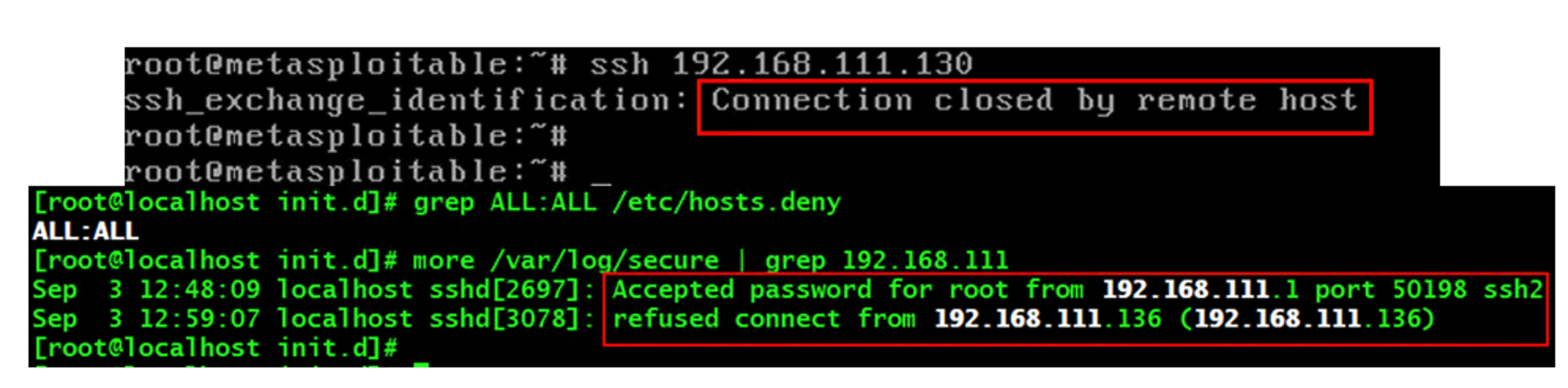

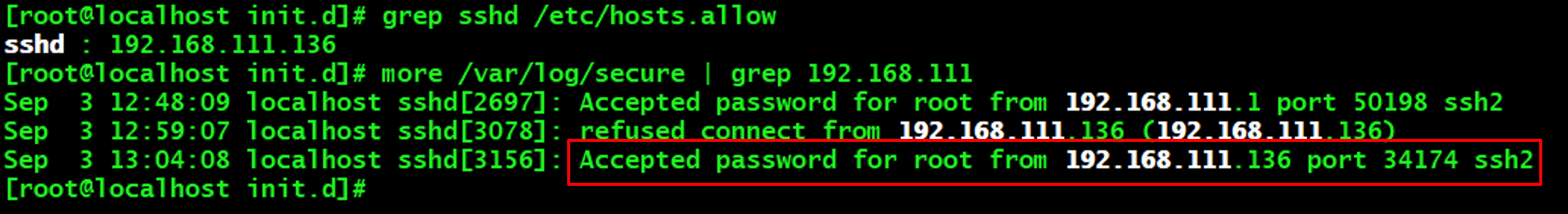

■ TCP Wrapper 사용하는 경우

1) vi 편집기를 이용하여 “/etc/hosts.deny” 파일 열기 (해당 파일이 없을 경우 새로 생성)

2) 아래와 같이 수정 또는, 신규 삽입 (ALL Deny 설정)

(수정 전) 설정 없음

(수정 후) ALL:ALL

3) vi 편집기를 이용하여 “/etc/hosts.allow” 파일 열기 (해당 파일이 없을 경우 생성)

(수정 전) 설정 없음

(수정 후) sshd : 192.168.0.148, 192.168.0.6 (다른 서비스도 동일한 방식으로 설정)

< TCP Wrapper 접근제어 가능 서비스 >

SYSTAT, FINGER, FTP, TELNET, RLOGIN, RSH, TALK, EXEC, TFTP, SSH

< TCP Wrapper는 다음 두 파일에 의해 접근이 제어됨 >

/etc/hosts.deny --> 시스템 접근을 제한할 IP 설정

/etc/hosts.allow --> 시스템 접근을 허용할 IP 설정

위의 두파일이 존재하지 않은 시 --> 모든 접근 허용

'IT > ㄴ Linux Vulnerabilities' 카테고리의 다른 글

| [Linux] Unix 서버 취약점 점검 U-20 [3.2 Anonymous FTP 비활성화] (0) | 2023.09.03 |

|---|---|

| [Linux] Unix 서버 취약점 점검 U-19 [3.1 Finger 서비스 비활성화] (1) | 2023.09.03 |

| [Linux] Unix 서버 취약점 점검 U-17 [2.13 $HOME/.rhosts, hosts.equiv 사용 금지] (0) | 2023.09.01 |

| [Linux] Unix 서버 취약점 점검 U-16 [2.12 /dev에 존재하지 않는 device 파일 점검] (0) | 2023.09.01 |

| [Linux] Unix 서버 취약점 점검 U-15 [2.11 world writable 파일 점검] (0) | 2023.09.01 |