KISA 한국인터넷진흥원 21-03-31 기준

KISA 한국인터넷진흥원

www.kisa.or.kr

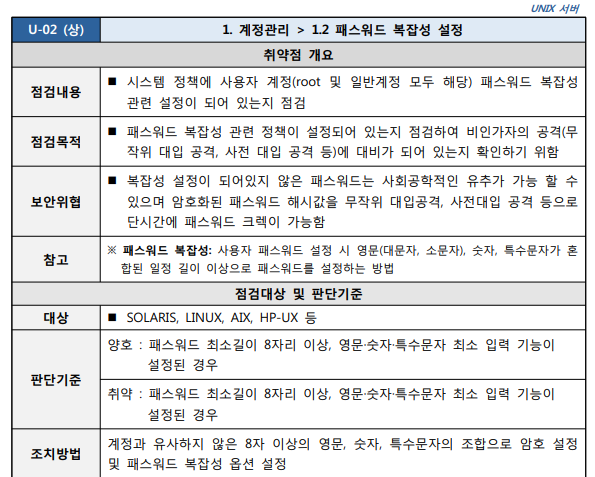

■ SOLARIS, LINUX, AIX, HP-UX

< 부적절한 패스워드 유형 >

1. 사전에 나오는 단어나 이들의 조합

2. 길이가 너무 짧거나, NULL(공백)인 패스워드

3. 키보드 자판의 일련의 나열

(예) abcd, qwert, etc

4. 사용자 계정 정보에서 유추 가능한 단어들

(예) 지역명, 부서명, 계정명, 사용자 이름의 이니셜, root, rootroot, root123, admin 등

< 패스워드 관리 방법 >

1. 영문, 숫자, 특수문자를 조합하여 계정명과 상이한 8자 이상의 패스워드 설정

※ 다음 각 목의 문자 종류 중2종류 이상을 조합하여

최소 10자리 이상 또는, 3종류 이상을 조합하여 최소 8자리 이상의 길이로 구성

가. 영문 대문자(26개)

나. 영문 소문자(26개)

다. 숫자(10개)

라. 특수문자(32개)

2. 시스템마다 상이한 패스워드 사용

3. 패스워드를 기록해 놓을 경우 변형하여 기록

< 패스워드 설정 파일 정리 >

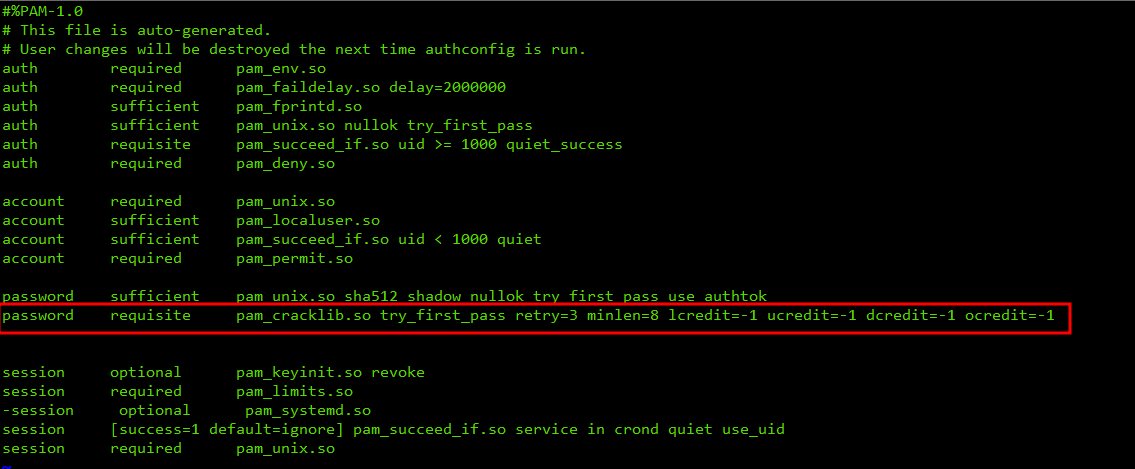

■ LINUX - RHEL5

1) 패스워드 복잡성 설정 파일 확인 #/etc/pam.d/system-auth, /etc/login.defs 내용을 내부 정책에 맞도록 편집

2) /etc/pam.d/system-auth 파일 설정

※ 다음 라인에 패스워드 정책을 설정함

- 패스워드 정책 설정 예시

# vi /etc/pam.d/system-auth

password requisite /lib/security/$ISA/pam_cracklib.so retry=3 minlen=8 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1

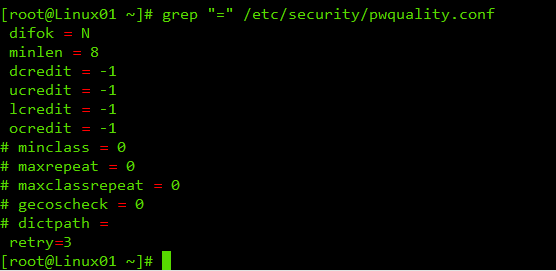

■ LINUX - RHEL7

Step 1) 패스워드 복잡성 설정 파일 확인

#/etc/security/pwquality.conf 파일 수정

※ 다음 라인에 패스워드 정책을 설정함

- 패스워드 정책 설정 예시

# vi /etc/security/pwquality.conf

password requisite pam_cracklib.so try_first_pass retry=3 minlen=8 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1

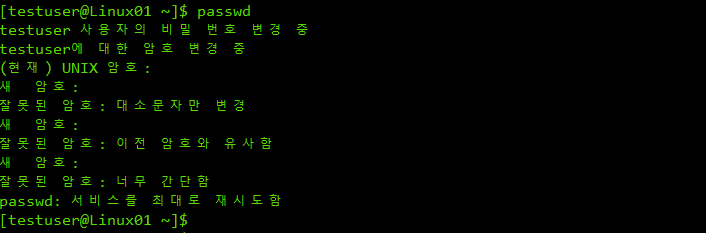

- 사용자 계정 testuser의 패스워드 변경 시도 시, 위의 설정 기준에 벗어나면 경고 출력.

※ 각 변수에 대한 설명 / 각 항목에서 -1 값은 반드시 해당하는 문자를 포함시켜야 함

| 권장 값 | 기능 | 설명 |

| lcredit=-1 | 최소 소문자 요구 | 소문자 최소 1자 이상 요구 |

| ucredit=-1 | 최소 대문자 요구 | 최소 대문자 1자 이상 요구 |

| dcredit=-1 | 최소 숫자 요구 | 최소 숫자 1자 이상 요구 |

| ocredit=-1 | 최소 특수문자 요구 | 최소 특수문자 1자 이상 요구 |

| minlen=8 | 최소 패스워드 길이 설정 | 최소 8자리 이상 설정 |

| difok=N | 기존 패스워드와 비교 | 기본값 10(50%)) |

'IT > ㄴ Linux Vulnerabilities' 카테고리의 다른 글

| [Linux] Unix 서버 취약점 점검 U-06 [2.2 파일 및 디렉터리 소유자 설정 ] (0) | 2023.08.30 |

|---|---|

| [Linux] Unix 서버 취약점 점검 U-05 [2.1 root 홈, 패스 디렉터리 권한 및 패스 설정 ] (0) | 2023.08.30 |

| [Linux] Unix 서버 취약점 점검 U-04 [1.4 패스워드 파일 보호 ] (0) | 2023.08.30 |

| [Linux] Unix 서버 취약점 점검 U-03 [1.3 계정 잠금 임계값 설정 ] (0) | 2023.08.30 |

| [Linux] Unix 서버 취약점 점검 U-01 [1.1 root 계정 원격접속 제한 ] (0) | 2023.08.29 |