KISA 한국인터넷진흥원 21-03-31 기준

KISA 한국인터넷진흥원

www.kisa.or.kr

■ Windows NT, 2000, 2003

1) 시작> 제어판> 관리도구> 컴퓨터 관리> 로컬 사용자 및 그룹> 사용자 선택

2) nobody 계정 추가(nobody 계정의 소속 그룹에 정해진 User가 있으면 제거)

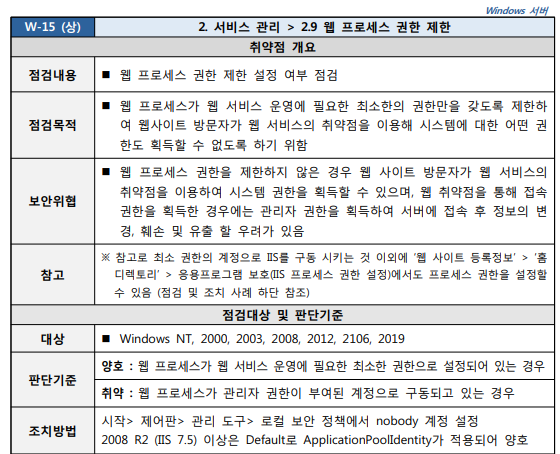

3) 시작> 제어판> 관리도구> 로컬 보안 정책> 로컬 정책> 사용자 권한 할당 선택, "서비스 로그온"에 "nobody" 계정 추가

4) 시작> 실행> SERVICES.MSC> IIS Admin Service> 속성> [로그온] 탭의 계정 지정에 nobody 계정 및 패스워드 입력

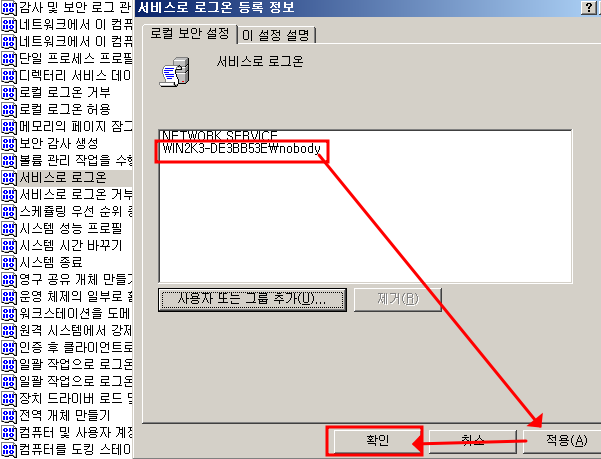

5) 시작> 프로그램> 윈도우 탐색기> IIS 가 설치된 폴더 속성> [보안] 탭에서 nobody 계정을 추가하고 모든 권한 체크

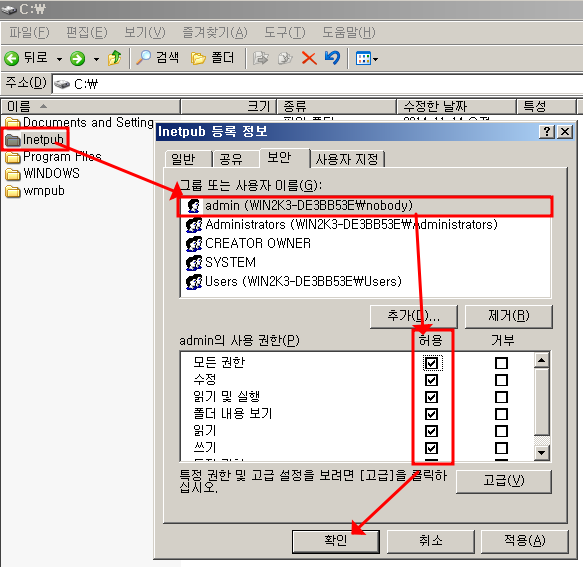

[Error]

- Error로 인하여 설정 불가

- 처음에는 계정과 Password가 맞지 않아서, 다시 생성하여 진행했음에도 아래와 같이 거부되었다.

- IIS 폴더에 권한을 주어도 똑같다..

- 다시 살펴봐야겠다

■ Windows 2008(IIS 7.0), 2012(IIS 8.5), 2016(IIS 10.0), 2019(IIS 10.0)

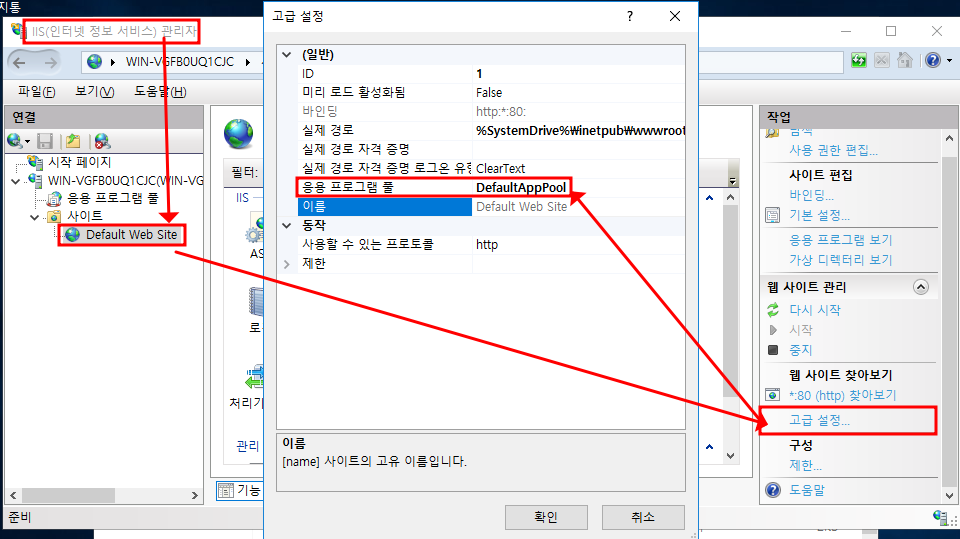

1) 제어판> 관리도구> 인터넷 정보 서비스(IIS) 관리자> 해당 웹사이트> 고급 설정> ’응용프로그램 풀 이름(DefaultAppPool)‘ 확인

2) 제어판> 관리도구> 인터넷 정보 서비스(IIS) 관리자> 응용 프로그램 풀> ’용용 프로그 램 풀 이름(DefaultAppPool)’ 선택> 고급 설정> ID> ApplicationPoolIdentity 선택

※ ‘웹 사이트 등록정보’ > ‘홈 디렉토리 > 응용프로그램 보호(IIS 프로세스 권한 설정)

1) 낮음(IIS 프로세스): IIS 프로세스는 시스템 권한을 가짐

2) 보통(풀링됨): IIS 프로세스를 실행과 동시에 일반 권한의 계정으로 권한 강하(falling)

3) 높음(격리됨): IIS 프로세스를 Guest 권한에 준하는 권한으로 실행시킴

세 가지 권한 중 '낮음‘으로 되어 있는 경우, IIS 프로세스는 시스템 권한을 가지게 되므 로 해커가 IIS 프로세스의 권한을 획득하면 관리자에 준하는 권한을 가질 수 있으므로 주의해야 함

※ Windows 2008 R2 (IIS 7.5) 이상은 기본적으로 ApplicationPoolIdentity 권한이 적용되어 양호

'IT > ㄴ Windows Vulnerabilities' 카테고리의 다른 글

| [Windows] 윈도우즈 서버 취약점 점검 W-17 [2.11 IIS 파일 업로드 및 다운로드 제한] (0) | 2023.08.08 |

|---|---|

| [Windows] 윈도우즈 서버 취약점 점검 W-16 [2.10 IIS 링크 사용금지] (0) | 2023.08.08 |

| [Windows] 윈도우즈 서버 취약점 점검 W-14 [2.8 IIS 불필요한 파일 제거] (0) | 2023.08.08 |

| [Windows] 윈도우즈 서버 취약점 점검 W-13 [2.7 IIS 상위 디렉토리 접근 금지] (0) | 2023.08.07 |

| [Windows] 윈도우즈 서버 취약점 점검 W-12 [2.6 IIS CGI 실행 제한] (0) | 2023.08.07 |