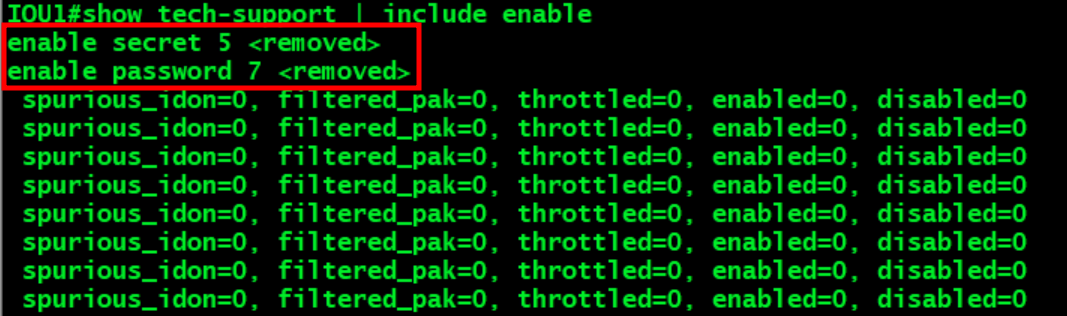

KISA 한국인터넷진흥원 21-03-31 기준

KISA 한국인터넷진흥원

www.kisa.or.kr

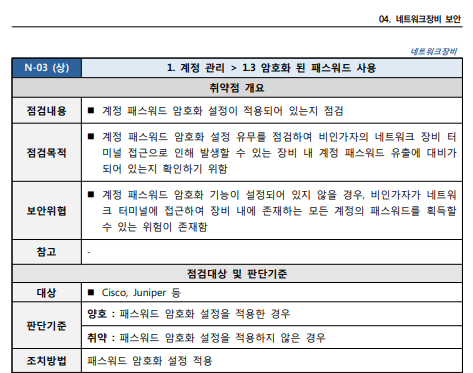

1) Enable Secret Password Configuration

- enable secret tiene

* Password 암호화 저장

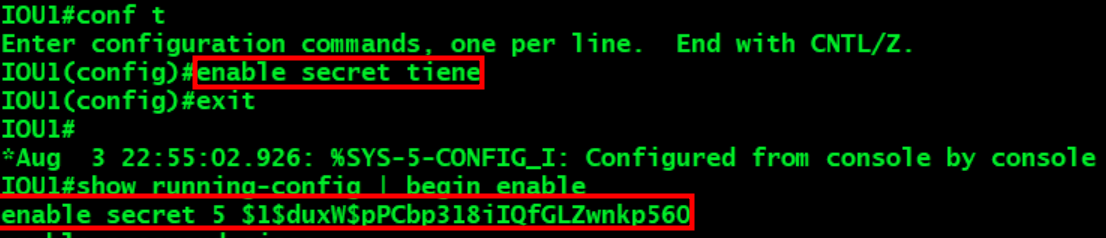

2) User Secret Password Configuration

- username tiene1 secret tienetie

* user Password 암호화 저장

3) Password-Encryption Service Configuration

IOU1(config)#service password-encryption

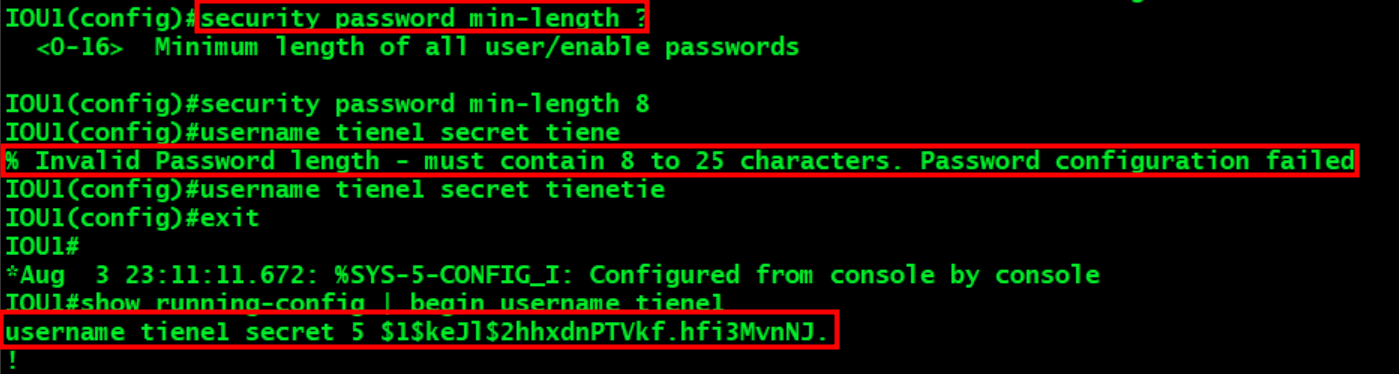

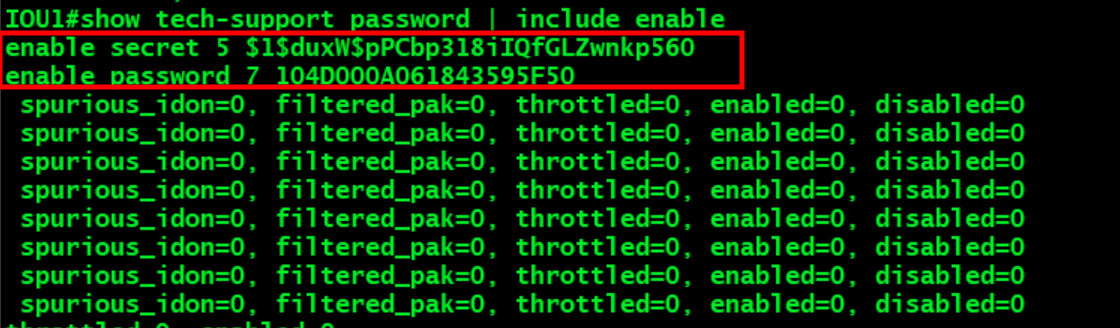

* show tech-support 로 장비 전체 상태 Log 출력 시, Password 출력 차이점

- show tech-support만 입력하면, Password가 삭제되어 출력

IOU1#show tech-support | include enable

- password를 붙여서 입력하면, Password 동시 출력

IOU1#show tech-support password | include enable

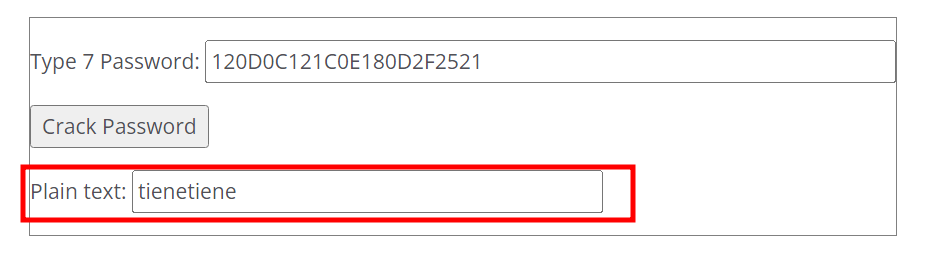

* Secret 이 아닌 Password 방식으로 password를 지정하면 평문으로 입력되어, Crack되기 쉽다.

다음과 같은 웹 페이지에서 Type 별 Password Crack 서비스(?) 를 지원한다.

IFM - Cisco Password Cracker

IFM supplies network engineering services for $NZ180+GST per hour. If you require assistance with designing or engineering a Cisco network - hire us! Note: This page uses client side Javascript. It does not transmit any information entered to IFM. Ever had

www.ifm.net.nz

- 최대한 Secret을 사용하고 Password를 지양하는 것이 보안에 좋다.

'IT > ㄴ Cisco Switch Vulnerabilities' 카테고리의 다른 글

| [Cisco] 네트워크 장비 취약점 점검 N-06 [3.1 최신 보안 패치 및 벤더 권고사항 적용] (0) | 2023.08.04 |

|---|---|

| [Cisco] 네트워크 장비 취약점 점검 N-05 [2.2 Session Timeout 설정] (0) | 2023.08.04 |

| [Cisco] 네트워크 장비 취약점 점검 N-04 [2.1 VTY 접근(ACL)설정] (0) | 2023.08.04 |

| [Cisco] 네트워크 장비 취약점 점검 N-02 [1.2 패스워드 복잡성 설정] (0) | 2023.08.04 |

| [Cisco] 네트워크 장비 취약점 점검 N-01 [1.1 패스워드 설정] (0) | 2023.08.04 |