Port-Security 기초 및 추가 옵션

- Switch 엔지니어는 Switch만 챙길 수 없다. 결국, Host 들 사이의 통로를 만들어주는 것이고, Host의 특성과 특징들도 잘 알아두어야한다. 그리고, Switch의 특성답게 수많은 Host가 연결되는데, 대부분 정상적인 사용자들이겠지만, 방심할 수 없다. 장애처리하다보면 누가 연결해놓은지도 모르는 Host가 나오곤 하는데,그러한 비인가 Host의 연결을 미리 막을 수 있다면 시간도 절약하고, 스트레스도 덜 받을 것이다. CISCO Switch는 이를 위해, Port 별로 Host를 지정할 수 있는 기능을 제공한다.

Port-security

- 관리자가 지정하지 않은 장비가 연결 될 때, 해당 Port를 Err-disable상태로 전환하는 기능

- Port를 Shutdown 처리하여, 비인가 사용자의 접근을 막을 수 있다.

[구성도]

[테스트 방식]

- PC1의 MAC address를 e3/1 Port에 지정하여, PC1 이외의 호스트의 접근을 차단한다.

- 차단 방식은 e3/1의 Port를 Shutdown 한다.

1. 구성 시작

- PC1과 PC2에 각각 IP를 설정하고, MAC Address를 파악한다.

- Port-Security Command는 아래와 같다.

- switchport port-security mac-address [STRING] 이기 때문에 지정할 Host의 MAC Address를 등록한다.

interface Ethernet3/1

switchport mode access

switchport port-security maximum 1

switchport port-security mac-address 0050.7966.6800

switchport port-security violation shutdown

switchport port-security

!

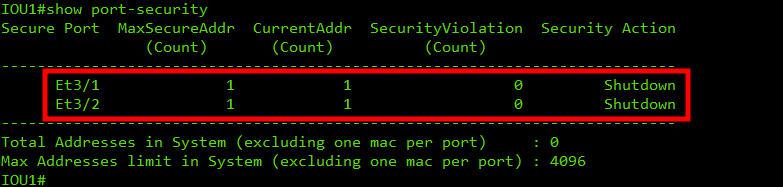

- show port-security라는 명령어로 Port-Security의 상태를 확인할 수 있다.

- show port-security interface [WORD] 명령어로 지정된 Interface의 Port-Security 상세 정보를 알 수 있다.

- Violation Mode가 Shutdown로 설정된 것을 확인할 수 있다.

2. 테스트 시작

- PC2를 eth3/1에 연결한다.

- PC1이 아닌 PC2가 연결된 상태이며, 통신을 할 경우, MAC address가 다르기 때문에 Port-security 설정에 의하여 eth3/1 Port가 차단되는지 확인해보자.

- PC2에서 PC1으로 Ping 테스트를 해보았고, 역시나 막혀있는 상태다.

- Switch에서 Log가 발생하였다.

- Port-security에 의해 Eth3/1 이 차단된 내용의 Log를 발견할 수 있으며, 설정에 따라서 Port를 Shutdown 시켰다.

- show port-security interface [WORD] 에서도 확인할 수 있다.

- 마지막으로 등록된 MAC Address를 확인할 수 있으며, PC2의 MAC Address가 출력되었다.

- 또한, Port-security의 Count가 1 증가한 것도 확인할 수 있다.

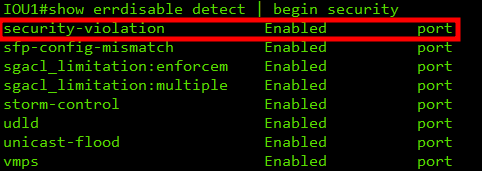

- 특정 장애로 인하여 Port가 차단된 경우, errdisable 기능에 의해서 관리된다.

- show errdisable detect에서도 security-violation의 기능이 켜져 있고, 이에 따라서, et3/1의 상태가 err-disabled 처리되었다.

- 단순하게, 물리적으로 Cable이 빠졌거나, Config 상에서 shutdown처리된 것이 아니라, 특수 상황에 의한 shutdown 처리가 되었기 때문에, 이에 해당하는 장애로부터 복구시키고 interface를 shutdown하고 no shutdown으로 활성화시켜야한다.

- Port-Security는 비인가 장비 / 비인가 인원으로부터 네트워크 망을 보호하고 장비를 보호할 수 있는 기능이었다.

- 하지만, 수백명이 넘는 회사에서 PC 하나 하나 MAC Address를 직접 알아내고, 설정하는 것은 여간 번거로운 일이다.

- 이에 따라서, 한 가지 추가 옵션을 제공하는데 sticky 옵션이다.

- 영단어 sticky는 '어려운'이라는 뜻이 있지만 여러분 모두가 잘 알고 있는 스티커의 형용사이다.

- '끈적이는' 의 뜻을 가지고 있고, 이 옵션의 기능을 알게되면 단번에 이해가 된다.

Port-Security Sticky 옵션

- 해당 Port로 입력되는 첫번째 MAC Address를 Switch가 자동으로 등록하는 기능이다.

- 첫 번째로 등록되는 MAC Address를 끈적하게 착 받아서 자동으로 등록한다.

Port-Security Command + Sticky

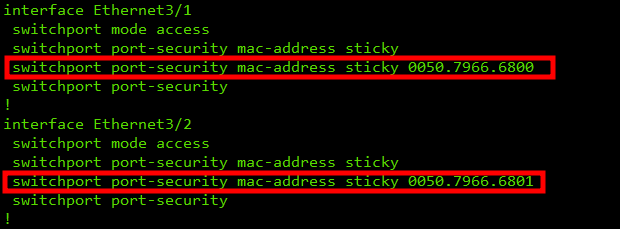

- switchport port-security mac-address 에 MAC Address 가 아닌 sticky 를 입력한다.

interface Ethernet3/1

switchport mode access

switchport port-security mac-address sticky

switchport port-security

!

interface Ethernet3/2

switchport mode access

switchport port-security mac-address sticky

switchport port-security

!

- show port-security라는 명령어로 Port-Security의 상태를 확인할 수 있다.

- PC1에서 PC2으로 Ping 테스트를 했다.

- MAC Address를 입력하지 않았음에도 자동으로 Mac address가 등록되었다

- 첫 번째로 등록한 장비만을 사용할 수 있도록 보안을 강화했다.

[CISCO] Spanning-Tree 보호 기술 [errdisable / BPDUguard / BPDUfilter / Loop guard]

[CISCO] Spanning-Tree 보호 기술 [errdisable / BPDUguard / BPDUfilter / Loop guard]

HTML 삽입 미리보기할 수 없는 소스 - Switch는 End-Point와 바로 연결되는 통신장비다. 물리적인 Layer 1 의 바로 다음의 Layer 의 통신장비이기 때문에 물리적인 요소에도 크게 영향을 받는다. 무엇보다

a-gyuuuu.tistory.com

'IT > ㄴ Cisco' 카테고리의 다른 글

| [CISCO] Spanning-Tree 보호 기술 [errdisable / BPDUguard / BPDUfilter / Loop guard] (0) | 2023.07.21 |

|---|---|

| [CISCO] Etherchannel PAgP / LACP정리 [GNS3] (0) | 2023.07.20 |

| [CISCO] Switch 보안 및 사용자 차단 설정 [storm-control / SPAN] (0) | 2023.07.19 |

| [CISCO] HSRP을 사용하여 Load Balancing 하기 [Packet Tracer] (0) | 2023.07.14 |

| [CISCO] Router / L3 Switch에서 DHCP 서버 구성하기 [Packet Tracer] (0) | 2023.07.13 |