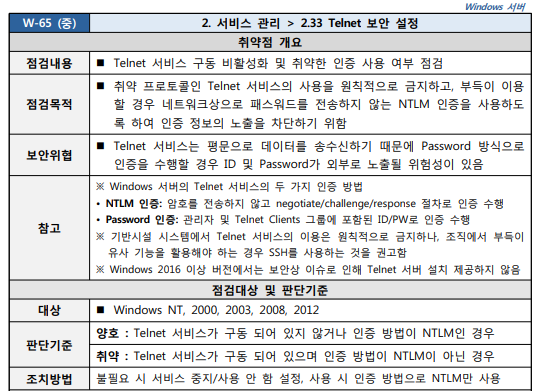

KISA 한국인터넷진흥원 21-03-31 기준 KISA 한국인터넷진흥원 www.kisa.or.kr ■ Windows NT, 2000 1) 시작> 설정> 제어판> 관리 도구> 텔넷 서버 설정 2) NTLM 인증 방식만 사용 ■ Windows 2003, 2008, 2012 1) 시작> 실행> cmd> tlntadmn config 2) tlntadmn config sec = +NTLM -passwd (passwd 인증 방식을 제외하고 NTLM 인증 방식만 사용) 2.1) Telnet 접속 시도 시, 접속 불가 3) 불필요 시 해당 서비스 제거 시작> 실행> SERVICES.MSC> Telnet> 속성 [일반] 탭에서 "시작 유형"을 "사용 안 함 "으로 설정한 후 Telnet 서비스 중지