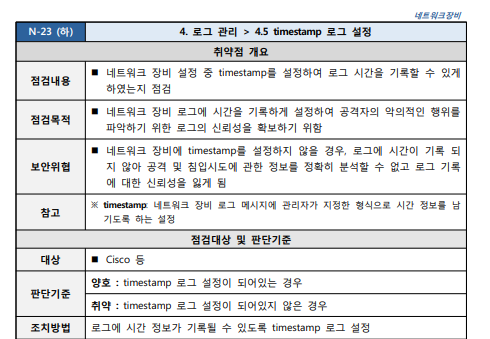

KISA 한국인터넷진흥원 21-03-31 기준 KISA 한국인터넷진흥원 www.kisa.or.kr 1) Timestamps Configuration - Uptime 기준 timestamp 출력 service timestamps log uptime - UTC Timezone 기준 시간 출력 service timestamps log datetime - UTC Timezone 기준 시간 초 단위까지 출력 service timestamps log datetime msec - Local Timezone(KST) 기준 시간 출력 service timestamps log datetime localtime - Local Timezone(KST) 기준 시간 / 연도 / 초단위 까지 출력 service timestamps..